第 30卷第 1期

2013年 1月

计 算 机 应 用 研 究

ApplicationResearchofComputers

Vol30No1

Jan.2013

物联网隐私保护研究与方法综述

钱 萍

1a,2

,吴 蒙

1b

(1.南京邮电大学 a.计算机学院;b.通信与信息工程学院,南京 210003;2.江苏科技大学 计算机科学与工程

学院,江苏 镇江 212003)

摘 要:通过建立物联网的体系结构,详细分析了体系结构中感知层和处理层所面临的隐私安全威胁,对现有

的与物联网技术相关的隐私保护方法进行了系统性的综述,重点讨论了匿名化方法、加密技术和路由协议方法

的基本原理与特点,并在此基础上指出了物联网隐私保护技术今后的研究方向。

关键词:物联网;隐私保护;匿名化;同态加密;安全多方计算

中图分类号:TP393 文献标志码:A 文章编号:10013695(2013)01001308

doi:10.3969/j.issn.10013695.2013.01.003

SurveyonprivacypreservationinIoT

QIANPing1a,2

,WUMeng1b

(1.a.CollegeofComputerScience,b.CollegeofTelecommunications&InformationEngineering,NanjingUniversityofPosts&Telecommunica

tions,Nanjing210003,China;2.CollegeofComputerScience&Technology,JiangsuUniversityofScience&Technology,ZhenjiangJiangsu

212003,China)

Abstract:ByestablishingthearchitectureofIoT,thispaperanalyzedtheprivacythreatsfacedbysensorlayerandprocess

layerofthearchitectureindetail.ItsummarizedthecurrentprivacypreservingmethodsassociatedwithIoTsystemically,es

peciallyformethodsofanonymization,encryptionandroutingprotocols.Attheendofthepaper,itpointedoutfutureresearch

directionsonprivacypreservingforIoT.

Keywords:Internetofthings(IoT);privacypreservation;anonymization;homomorphicencryption;securemultipartycom

putation

引言

�

物联网(IoT)近几年来受到越来越多的关注,其应用非常

广泛,可以应用到军事、工业、农业、电网和水网、交通、物流、节

能、环保、医疗卫生和智能家居等各个领域。然而物联网在为

人们提供更多应用的同时,也面临着许多安全威胁,数据与隐

私安全是物联网应用过程中的挑战之一。物联网的很多应用

都与人们的日常生活相关[1],其应用过程中需要收集人们的

日常生活信息(如个人的旅游路线信息、购买习惯信息等),而

这些信息一般都属于个人的隐私信息。因此解决好物联网应

用过程中的隐私保护问题,是物联网得到广泛应用的必要条件

之一。

近年来,已经有一些研究人员开始研究物联网隐私保护方

法[2,3],并讨论了物联网隐私保护的法律框架[4],同时人们对

相关的网络物理系统(cyberphysicalsystems,CPS)隐私保护[5]

和普适计算的隐私保护问题[6]也进行了研究,但目前针对物

联网隐私保护的系统性研究还不多。针对这一情况,本文将从

物联网的层次结构出发,分层讨论物联网面临的隐私安全问

保护今后的研究方向。

�

物联网概述

物联网的概念及特点

�

�

物联网可以看做是通过信息传感设备,按约定的协议实现

人与人、人与物、物与物全面互连的网络,其主要特征是通过射

频识别(RFID)、传感器等方式获取物理世界的各种信息,结合

互联网、移动通信网等网络进行信息的传送与交互,采用智能

计算技术对信息进行分析处理,从而提高对物质世界的感知能

力,实现智能化的决策和控制[7]。

虽然一些比较成熟的网络和技术可以为物联网技术的研

究和发展提供借鉴,但是物联网中信息的采集、处理和应用技

术都与这些技术有着很大的不同,主要表现在以下几个方面:

a)与无线传感器网络相比,物联网中的感知终端数量庞

大且种类繁多。物联网中可以利用 RFID、二维码、传感器、内

置移动通信模块等感知、捕获、测量技术随时随地地对物体进

行信息采集和获取。一般来说,无线传感器网络可以看成是物

联网实现数据信息采集的一种末端网络[8]。

题,对物联网的隐私威胁进行了分类总结;并在此基础上对现

b)与分布式计算技术相比,物联网中负责信息处理的各

有的与物联网相关的隐私保护方法进行综述,探讨物联网隐私

收稿日期:20120606;修回日期:20120814 基金项目:国家“973”计划资助项目(2011CB302903);江苏省研究生创新工程资助项目

(CXZZ11_0404);江苏省高校自然科学研究重点资助项目(10KJA510035);南京市重大科技计划资助项目(201103003)

作者简介:钱萍(1978),女,江苏镇江人,讲师,博士研究生,主要研究方向为网络安全、隐私保护(qptracy@163.com);吴蒙(1963),男,教

授,博导,主要研究方向为无线通信、信息安全.

�

·41·

计 算 机 应 用 研 究

第 30卷

种智能计算技术需要对海量的感知数据和信息进行分析处理,

并且要实现智能化的决策和控制,即实现对事物的认知以及利

用已有的信息产生新的信息。

c)与互联网提供的各种应用相比,物联网技术提供的应

用将覆盖更多、更广的领域,包含了工业、农业、运输、医疗军事

等许多方面。特别地,物联网的很多应用与人们的日常生活密

切相关,需要收集个人的数据。

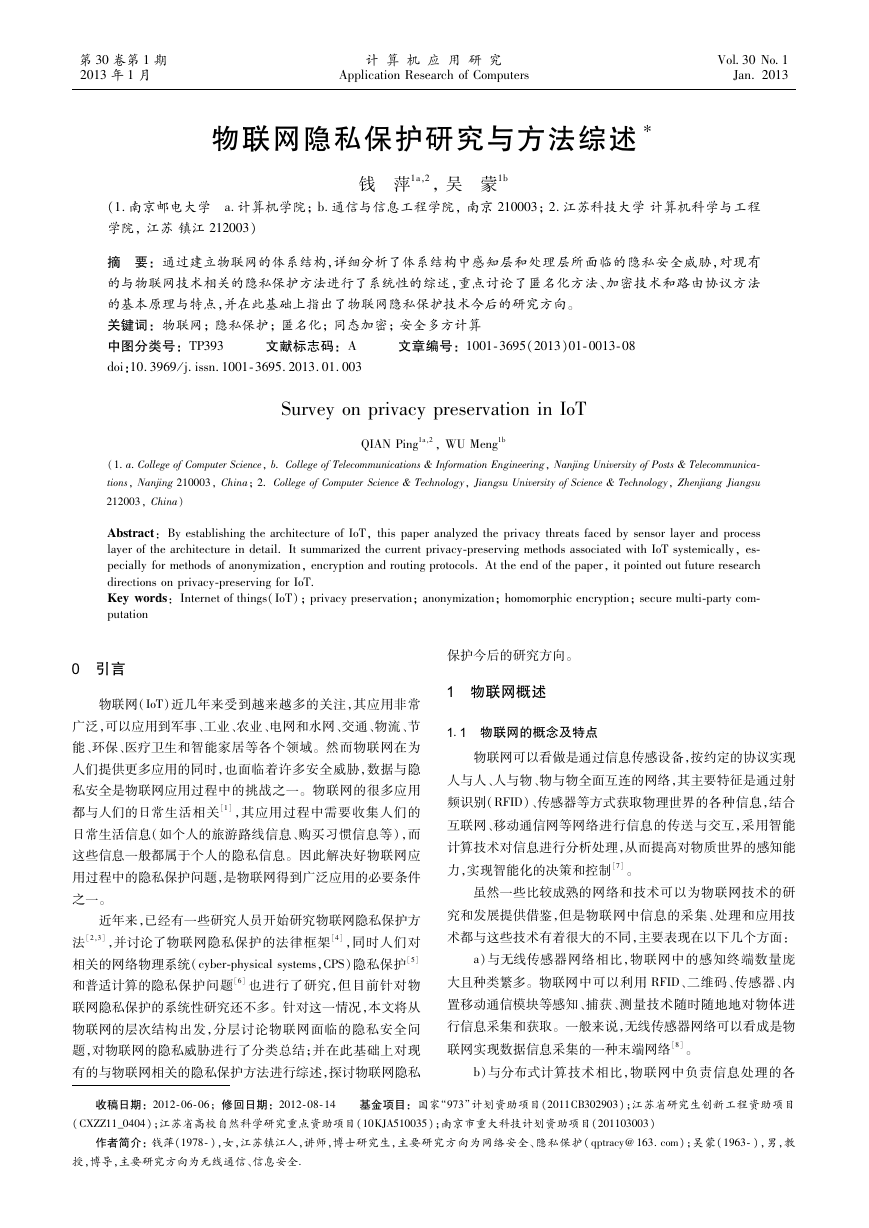

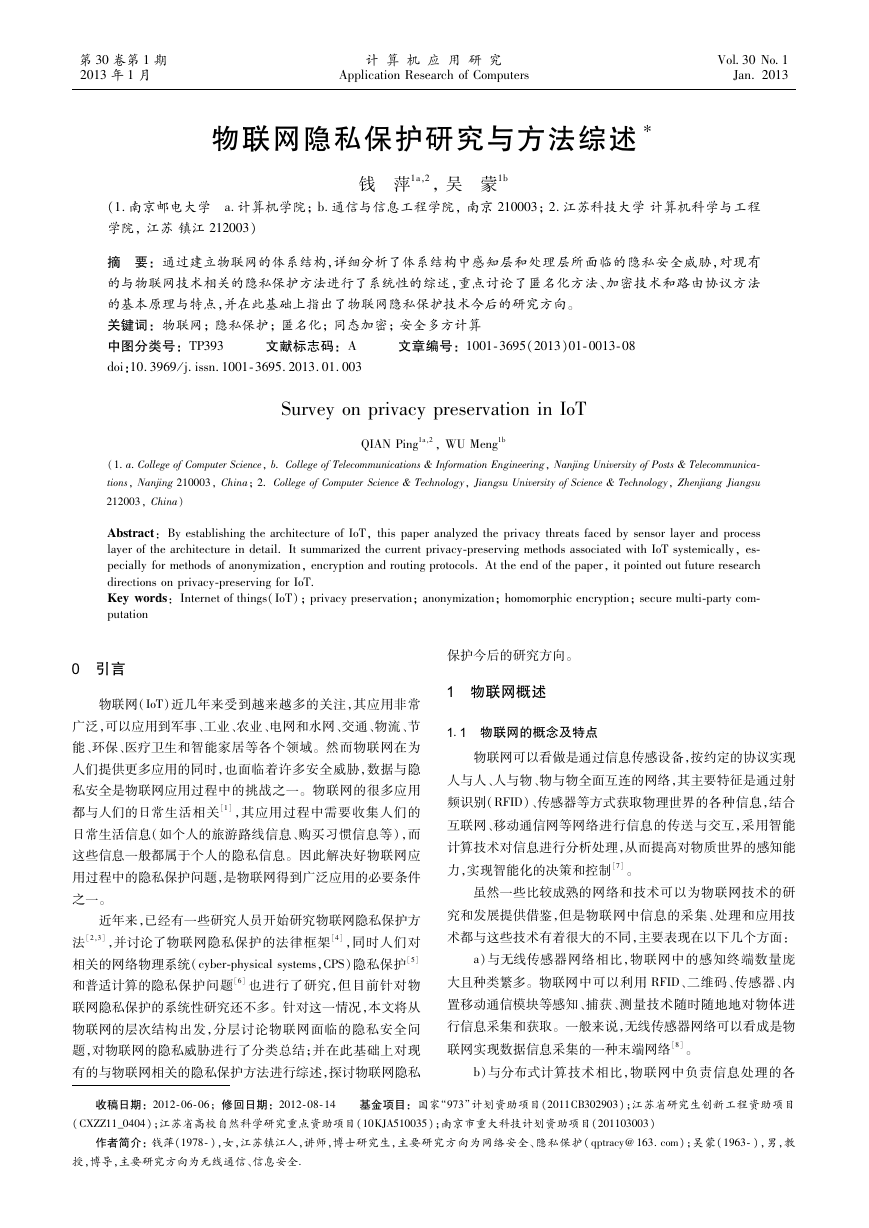

物联网的体系结构

�

�

目前人们对于物联网体系结构有一些不同的描述,但内涵

基本相同。一般来说,可以把物联网的体系结构分为感知层、

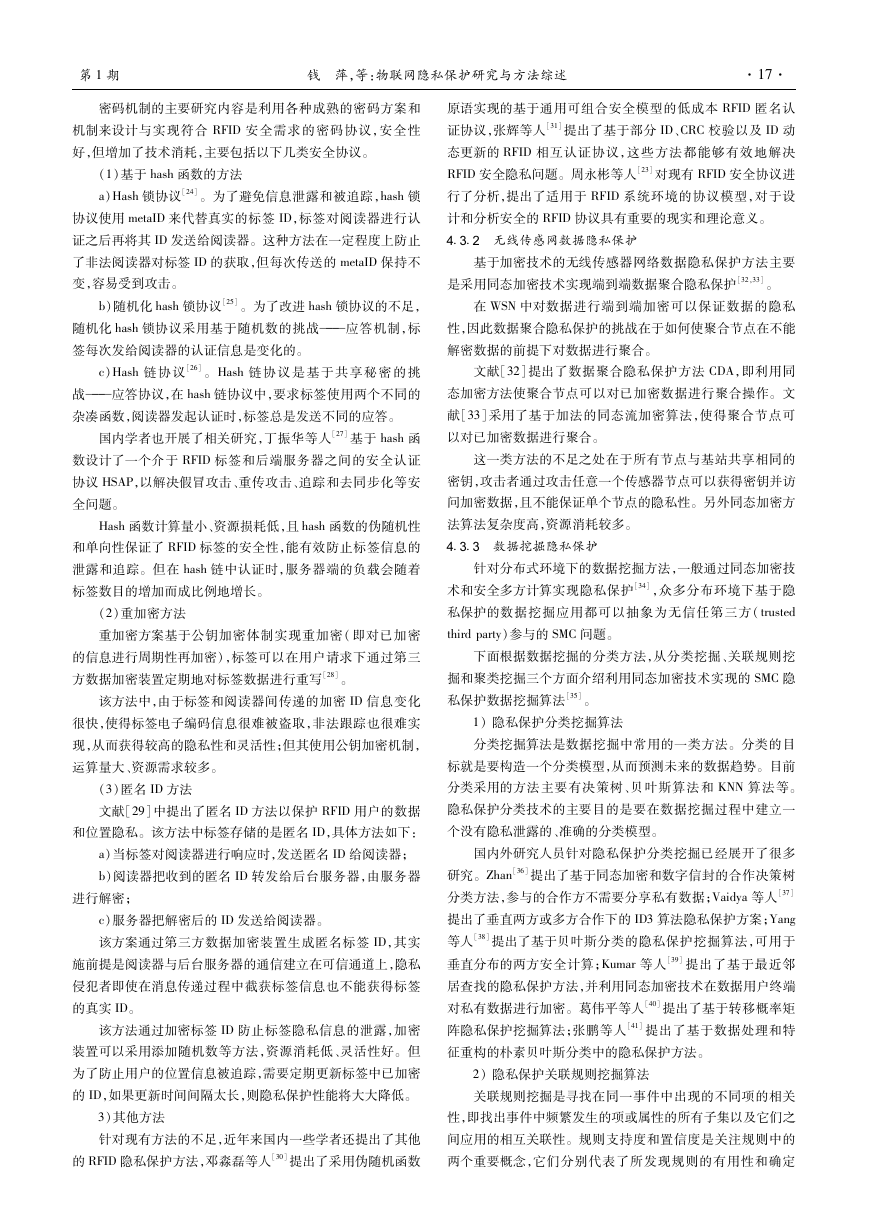

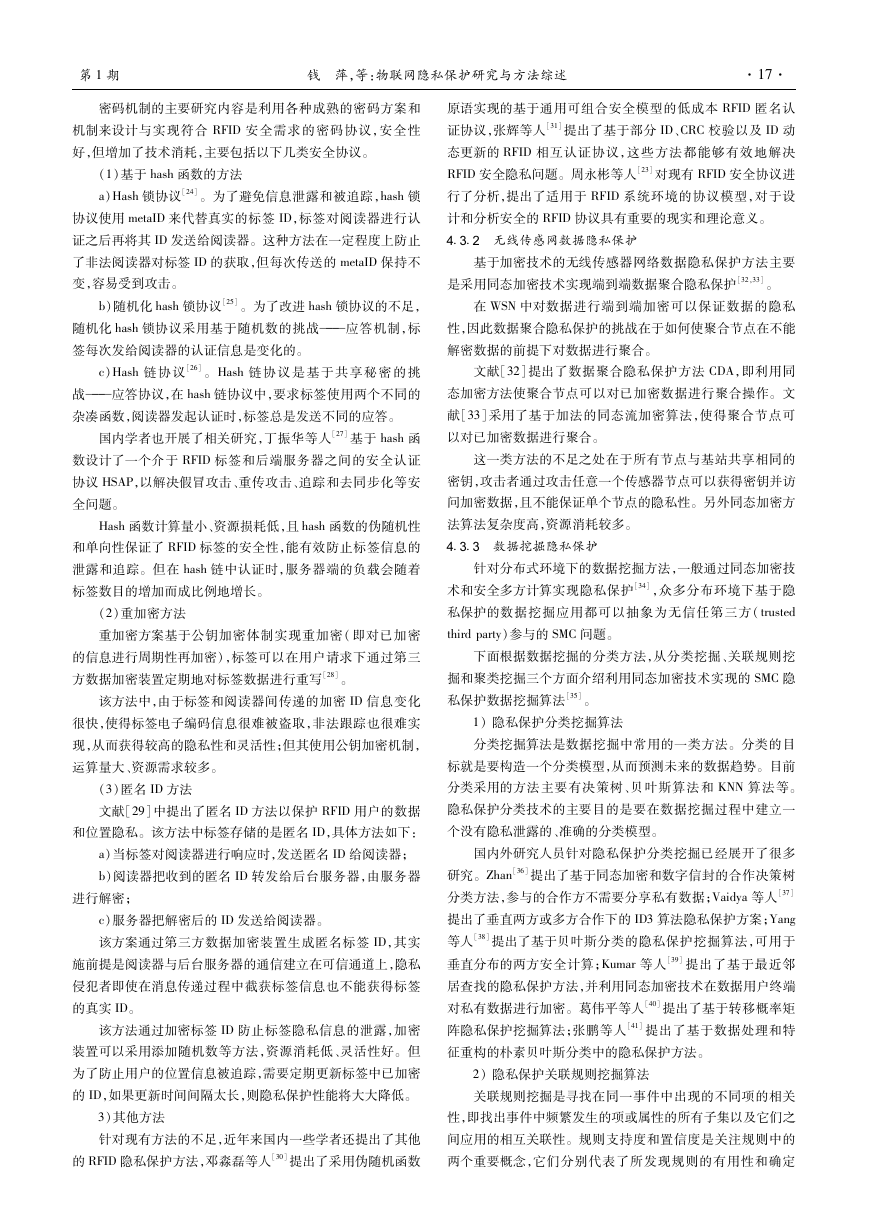

传输层、处理层、应用层和管理与支撑四个部分,如图 1所示。

a)感知层的任务是全面感知外界信息,通过各种传感器

隐私保护方法的性能评估

�

�

通常可以从隐私性、数据准确性、延时和能量消耗这几个

方面对隐私保护方法的性能进行评估。

a)隐私性是指隐私保护方法对隐私信息的保护程度。

b)数据准确性是指使用了隐私保护方法后,所能获得数

据的准确性。例如在数据挖掘中,为了保护隐私信息,有时需

要对原始数据进行随机化或匿名化处理后再进行挖掘,这种情

况下的数据挖掘结果与直接对原始数据进行挖掘的结果相比

将有所差别,即挖掘结果的准确性受到影响。

c)延时是指实现隐私保护方法时产生的延时,包括计算

延时和通信延时。

d)能量消耗是指实现隐私保护方法时产生的额外能量消

节点获取各类数据,利用传感器网络或射频阅读器等网络和设

耗,包括数据处理和传输过程中消耗的资源。

备实现数据在感知层的汇聚和传输。

b)传输层把感知层收集到的信息安全可靠地传输到信息

处理层。传输层的功能主要通过网络基础设施实现,如移动通

信网、卫星网、互联网等。

c)处理层的任务是对传输层传输的信息进行相应的计算

与处理,需要研究智能计算、并行计算、云计算和数据挖掘(da

tamining)等多种关键技术。

d)应用层是对智能处理后的信息的利用,是根据用户的

需求建立相应的业务模型,运行相应的应用系统。

e)管理与支撑贯穿于各个层次中,是保证物联网实现“可

运行—可管理—可控制”的关键,包括测量分析、网络管理和

安全保障等方面。

应用层

处理层

传输层

感知层

智能交通、环境监测、远程医疗、智能家居等

数据挖掘、智能计算、并行计算、云计算等

WiMAX、GSM、3G通信网、卫星网、互联网等

RFID、二维码、传感器、红外感应、GPS等

管

理

与

支

撑

图 1 物联网体系结构

�

隐私保护概述

隐私保护的概念

�

�

在研究物联网隐私保护问题之前,首先讨论隐私保护的基

本概念。简单地说,隐私保护就是使个人或集体等实体不愿意

�

物联网面临的隐私安全威胁

概述

�

�

由于物联网的很多应用需要收集个人信息,因此与现有的

各种技术相比,物联网面临更严重的隐私安全威胁。与无线传

感器网络相比,物联网感知终端的种类更多且数量庞大,个人

的信息更容易被收集。与传统 Internet相比,在传统 Internet中

个人可以通过在终端进行设置以保护自己的隐私,而物联网中

个人无法控制自己的个人信息不被泄露;传统 Internet中的隐

私问题通常只与 Internet用户相关,而物联网中,即使是那些没

有使用物联网服务的用户,也同样存在隐私问题[1]。

一个典型的情况,考虑一个包含了多个摄像头的物联网系

统[1],该系统中摄像头获取的个人图像属于个人的隐私。在

这种情况下,一个个人无法控制自己的图像不被收集,如果个

人想 阻 止 摄 像 头 获 取 自 己 的 图 像,唯 一 的 办 法 是 不 进 入 该

区域。

考虑另一种情况,在一幢建筑中建立了一个能控制照明和

采暖设备的物联网系统[1],以实现舒适和节能的目的。该系

统中放置了一些能追踪办公室内员工位置的感知设备,通过这

些感知设备所采集的信息可以相应地控制开关灯或调节采暖

设备。在这类系统中面临的隐私安全威胁包括:a)个人用户

被外人知道的信息得到应有的保护。隐私包含的范围很广,对

的位置或移动信息属于个人的私有信息,感知系统收集的员工

于个人来说,一类重要的隐私是个人的身份信息,即利用该信

息可以直接或者间接地通过连接查询追溯到某个人;对于集体

位置或移动信息如果与具体身份相联系将侵犯到个人的隐私;

b)感知系统收集的数据在传输和处理过程中面临隐私泄露的

来说,隐私一般是指代表一个团体各种行为的敏感信息。

隐私保护与信息安全的关系

�

�

与隐私保护密切相关的一个概念是信息安全,两者之间有

一定的联系,但两者关注的重点不同。信息安全关注的主要问

题是数据的机密性、完整性和可用性,而隐私保护关注的主要

威胁。

从这两个例子中可以看出,物联网隐私保护要解决的一个

主要问题是保证个人能控制自己的哪些私人信息可以被收集、

由谁来收集以及在什么时间被收集[1]。

物联网隐私威胁分类

�

�

问题是看系统是否提供了隐私信息的匿名性。通常来讲,隐私

参考无线传感器网络中隐私保护的分类方法,根据隐私保

保护是信息安全问题的一种,可以把隐私保护看成是数据机密

性问题的具体体现。例如,如果数据中包含了隐私信息,则数

护的对象来分,物联网的隐私威胁可以简单地分为两大类。

1)基于数据的隐私威胁

据机密性的破坏将造成隐私信息的泄露。

数据隐私问题主要是指物联网中数据采集、传输和处理等

本文将重点讨论跟隐私保护相关的问题,因此对于一些与

过程中的秘密信息泄露,从物联网体系结构来看,数据隐私问

信息安全交叉的问题,如数据机密性的问题,本文将不作讨论。

题主要集中在感知层和处理层,如感知层数据聚合、数据查询

�

第 1期

和 RFID数据传输过程中的数据隐私泄露问题,处理层中进行

钱 萍,等:物联网隐私保护研究与方法综述

·51·

分为面向数据的隐私安全和面向位置的隐私安全[11,12]。无线

传感器网络的中心任务在于对感知数据的采集、处理与管理,

各种数据计算时面临的隐私泄露问题。

数据隐私往往与数据安全密不可分,因此一些数据隐私威

胁可以通过数据安全的方法解决,如 2.2节中所述,只要保证

面向数据的隐私安全主要包括数据聚合隐私和数据查询隐私。

定位技术是无线传感器网络中的一项关键性基础技术,其提供

了数据的机密性就能解决隐私泄露问题,但有些数据隐私问题

的位置信息在无线传感器网络中具有重要的意义,在提供监测

则只能通过隐私保护的方法解决。

2)基于位置的隐私威胁

事件或目标位置信息、路由协议、覆盖质量及其他相关研究中

有着关键性的作用。然而,节点的定位信息一旦被非法滥用,

位置隐私是物联网隐私保护的重要内容,主要指物联网中

也将导致严重的安全和隐私问题;并且节点位置信息在无线传

各节点的位置隐私以及物联网在提供各种位置服务时面临的

位置隐私泄露问题,具体包括 RFID阅读器位置隐私、RFID用

户位置隐私、传感器节点位置隐私以及基于位置服务中的位置

隐私问题。

物联网隐私威胁分析

�

�

从前面的分析可以看出,物联网的隐私保护问题主要集中

在感知层和处理层,下面将分别分析这两层所面临的隐私安全

威胁。

物联网感知层隐私安全分析

�

�

�

感知层的数据一般要经过信息感知、获取、汇聚、融合等处

理流程,不仅要考虑信息采集过程中的隐私保护问题,还要考

虑信息传送汇聚时的隐私安全。感知网络一般由传感器网络、

RFID技术、条码和二维码等设备组成,目前研究最多的是传感

器网络和 RFID系统。

a)RFID系统的隐私安全问题。RFID技术的应用日益广

泛,在制造、零售和物流等领域均显示出了强大的实用价值,但

随之而来的是各种 RFID的安全与隐私问题[9,10]。主要表现

在以下两个方面:

(a)用户信息隐私安全。RFID阅读器与 RFID标签进行

通信时,其通信内容包含了标签用户的个人隐私信息,当受到

安全攻击时会造成用户隐私信息的泄露。无线传输方式使攻

击者很容易从节点之间传输的信号中获取敏感信息,从而伪造

信号。例如身份证系统中,攻击者可以通过获取节点间的信号

交流来获取机密信息、用户隐私,甚至可以据此伪造身份;如果

物品上的标签或读写设备 (如物流、门禁系统)信号受到恶意

干扰,很容易形成隐私泄露,从而造成重要物品损失。

(b)用户位置隐私安全。RFID阅读器通过 RFID标签可

以方便地探知到标签用户的活动位置,使携带 RFID标签的任

感器网络中往往起到标志的作用,因此位置隐私在无线传感器

网络中具有特殊而关键的地位。

物联网处理层隐私安全分析

�

�

�

物联网时代需要处理的信息是海量的,需要处理的平台也

是分布式的,在分布式处理的环境中,如何保护参与计算各方

的隐私信息是处理层所面临的隐私保护问题。这些处理过程

包括数据查询、数据挖掘和各种计算技术等。

基于位置的服务是物联网提供的基本功能,包括定位和电

子地图等技术[13]。基于位置服务中的隐私内容涉及两个方

面,即位置隐私和查询隐私。位置隐私中的位置是指用户过去

或现在的位置;而查询隐私是指敏感信息的查询与挖掘,即数

据处理过程中的隐私保护问题。

数据挖掘是指通过对大量数据进行较为复杂的分析和建

模,发现各种规律和有用的信息,其可以被广泛地用于物联网

中。但与此同时,误用、滥用数据挖掘可能导致用户数据,特别

是敏感信息的泄露。目前,隐私保护的数据挖掘已经成为一个

专门的研究主题,数据挖掘领域的隐私保护研究最为成熟[14],

很多方法可以为物联网中其他领域的隐私保护研究所借鉴。

分布式处理中要解决的隐私保护问题主要是指,当有多个

实体以私有数据参与协作计算时如何保护每个实体私有数据

的安全[15]。也就是说,当需要多方合作进行计算时,任何一方

都只知道自己的私有数据,每一方的私有数据不会被泄露给其

他参与方,且不存在可以访问任何参与方数据的中心信任方,

当计算结束时,各方只能得到正确的最终结果,而不能得到他

人的隐私数据。

�

物联网隐私保护方法

物联网隐私保护方法分类

�

�

何人在公开场合被自动跟踪,造成用户位置隐私的泄露;并且

在近距离通信环境中,RFID芯片和 RFID阅读器之间通信时,

由于 RFID芯片使用者距离 RFID阅读器太近,以至于阅读器

的地点无法隐藏,从而引起位置隐私问题。

b)传感器网络中的隐私安全问题。传感器网络包含了数

据采集、传输、处理和应用的全过程,面临着传感节点容易被攻

对于隐私保护技术,国内外学者已经有了很多研究。目前

的隐私保护技术主要集中在数据发布、数据挖掘以及无线传感

网等领域,文献[15]中对数据发布和数据挖掘领域的隐私保

护技术进行了总结,将其分为基于数据失真的技术、基于数据

加密的技术和限制发布的技术,其中限制发布的技术主要通过

数据匿名化来实现。文献[11]从数据查询隐私保护、数据聚

击者物理俘获、破解、窜改甚至部分网络为敌控制等多方面的

合隐私保护和位置隐私保护等几个方面对无线传感器网络的

威胁,会导致用户及被监测对象的身份、行踪、私密数据等信息

隐私保护技术进行了综述,分别介绍了基于加密技术和路由协

被暴露。由于传感器节点资源受限,以电池提供能量的传感器

节点在存储、处理和传输能力上都受限制,因此需要复杂计算

议技术的隐私保护方法,其中路由协议方法主要是用于位置隐

私保护。在这些技术的研究基础上,结合 2.2节划分的数据隐

和资源消耗的密码体制对无线传感网络不适合,这就带来了隐

私和位置隐私两类物联网隐私威胁,本文将物联网隐私保护方

私保护的挑战。

从研究内容的主体来分,无线传感器网络中的隐私问题可

法分为三类:

1)匿名化方法

�

·61·

计 算 机 应 用 研 究

第 30卷

该方法通过模糊化敏感信息来保护隐私[15],即修改或隐

藏原始信息的局部或全局敏感数据。

2)加密方法

基于数据加密的保护方法中,通过密码机制实现了他方对

原始数据的不可见性以及数据的无损失性,既保证了数据的机

密性,又保证了数据的隐私性。加密方法中使用最多的是同态

加密 技 术 和 安 全 多 方 计 算 (securemultipartycomputation,

SMC)。

同态加密最初由 Rivest等人[16]于 1978年提出,是一种允

许直接对密文进行操作的加密变换技术,后来由 Domingo等人

作了进一步的改进,该算法的同态性保证了用户可以对敏感数

�

�

�

位置服务隐私保护

基于位置的服务(LBS)是物联网提供的一个重要应用,当

用户向位置服务器请求位置服务(如 GPS定位服务)时,如何

保护用户的位置隐私是物联网隐私保护的一个重要内容。

利用匿名技术[18~20]可以实现对用户位置信息的保护,具

体方法如下:

a)在用户和 LBS之间采用一个可信任的匿名第三方,以

匿名化用户信息;

b)当需要查询 LBS服务器,向可信任的匿名第三方发送

位置信息;

c)发送的信息不是用户的真实位置,而是一个掩饰的区

据进行操作但又不泄露数据信息。

域,包含了许多其他的用户。

秘密同态 技 术 是 建 立 在 代 数 理 论 之 上 的,其 基 本 思 想

如下:

假设 Ek1和 Dk2分别代表加密和解密函数,明文数据是有限

集合 M = {m1,m2,…,mn},α和 β代表运算,若

α(Ek1(m1),Ek1(m2),…,Ek1(mn)) =

Ek1(β(m1,m2,…,mn))

(1)

成立,则称函数族(Ek1,Dk2,α,β)为一个秘密同态。从式(1)

中可以看出,为了保护 m1,m2,…,mn等原始隐私数据在进行

β运算 的 时 候 不 被 泄 露,可 以 对 已 加 密 数 据 Ek1(m1),Ek1

(m2),…,Ek1(mn)进行 α运算后再将结果解密,其得到的最终

结果与直接对原始数据进行 β运算得到的结果是一样的。

SMC是指利用加密机制形成交互计算的协议,可以实现

无信息泄露的分布式安全计算[15]。参与安全多方计算的各实

体均以私有数据参与协作计算,当计算结束时,各方只能得到

国内学者也已经有了一些相关研究,潘晓等人对匿名的方

法进行了改进,在文献[21]中提出了一种贪心匿名算法以保

护查询时的用户位置隐私。这类方法的缺点是所有用户必须

信任匿名的第三方,容易引起单点攻击。

数据查询隐私保护

�

�

�

数据查询是物联网提供的另一项重要服务,为了避免数据

查询时的隐私泄露,可以采用数据匿名化方法,即通过将原始

数据进行匿名化处理,使得数据在隐私披露风险和数据精度之

间进行折中,从而兼顾数据的可用性和数据的隐私安全性,目

前研究较多的是 k匿名方法。

朱青等人[22]采用改进的 k匿名算法,直接通过匿名化数

据计算准标志符对敏感属性效用,在满足用户查询服务的同时

有效地保护了数据隐私。

除了以上提到的几种应用,匿名化技术还可以用于隐私保

正确的最终结果,而不能得到他人的隐私数据;也就是说,两个

或多个站点通过某种协议完成计算后,每一方都只知道自己的

输入数据和所有数据计算后的最终结果。

3)路由协议方法

路由协议方法主要用于无线传感网中的节点位置隐私保

护,无线传感网的无线传输和自组织特性使得传感器节点的位

护数据挖掘。

小结

�

�

�

匿名化技术用于数据隐私保护时,会在一定程度上造成原

始数据的损失,从而影响了数据处理的准确性,并且所有经过

干扰的数据均与真实的原始数据直接相关,降低了对隐私数据

的保护程度;该方法用于位置隐私保护时,如 LBS中,由于需

置隐私保护尤为重要。

要信任匿名的第三方,安全性不够,从而降低了隐私保护程度。

路由协议隐私保护方法一般基于随机路由策略,即数据包

该类方法的优点在于计算简单、延时少、资源消耗较低,并

的每一次传输并不都是从源节点方向向汇聚节点方向传输

的[11],转发节点以一定的概率将数据包向远离汇聚节点的方

向传输。同时传输路径不是固定不变的,每一个数据包的传输

路径都随机产生。这样的随机路由策略使得攻击者很难获取

节点的准确位置信息。

�

�

匿名化技术在物联网隐私保护中的具体应用

无线传感网位置隐私保护

且该类方法既可用于数据隐私保护,也可用于位置隐私保护。

例如无线传感器网络中移动节点位置隐私保护和 LBS的位置

保护,数据处理中的数据查询和数据挖掘隐私保护等,因此在

物联网隐私保护中具有较好的应用前景。

加密技术在物联网隐私保护中的具体应用

431 RFID隐私保护

�

�

如 3.3节中所述,RFID主要面临阅读器位置隐私、用户信

�

�

�

根据节点位置的可移动性,无线传感器网络的位置隐私保

息隐私和用户位置隐私等隐私问题,下面介绍几种对应的隐私

护可分为固定位置隐私保护和移动位置隐私保护。针对固定

节点位置的隐私保护研究较多,而移动节点位置隐私保护的研

究还较少。

文献[17]中设计了一个基于匿名技术的移动位置监控系

统 Tinycasper,该系统用伪装的空间位置来匿名节点的真实位

置,从而保护节点的位置隐私。利用该系统,可以在监控无线

传感网内移动对象的同时保护对象的位置隐私。

保护方法。

1)安全多方计算

针对 RFID阅读器位置隐私,一个有效方法是使用 SMC的

临时密码组合保护并隐藏 RFID的标志[2]。

2)基于加密机制的安全协议

对于用户的数据、位置隐私问题以及防止未授权用户访问

RFID标签的研究,主要基于加密机制实现保护[23]。

�

第 1期

钱 萍,等:物联网隐私保护研究与方法综述

密码机制的主要研究内容是利用各种成熟的密码方案和

机制来设计与实现符合 RFID安全需求的密码协议,安全性

好,但增加了技术消耗,主要包括以下几类安全协议。

(1)基于 hash函数的方法

a)Hash锁协议[24]。为了避免信息泄露和被追踪,hash锁

协议使用 metaID来代替真实的标签 ID,标签对阅读器进行认

证之后再将其 ID发送给阅读器。这种方法在一定程度上防止

了非法阅读器对标签 ID的获取,但每次传送的 metaID保持不

变,容易受到攻击。

b)随机化 hash锁协议[25]。为了改进 hash锁协议的不足,

随机化 hash锁协议采用基于随机数的挑战———应答机制,标

签每次发给阅读器的认证信息是变化的。

c)Hash链 协 议[26]。Hash链 协 议 是 基 于 共 享 秘 密 的 挑

战———应答协议,在 hash链协议中,要求标签使用两个不同的

杂凑函数,阅读器发起认证时,标签总是发送不同的应答。

国内学者也开展了相关研究,丁振华等人[27]基于 hash函

数设计了一个介于 RFID标签和后端服务器之间的安全认证

协议 HSAP,以解决假冒攻击、重传攻击、追踪和去同步化等安

全问题。

Hash函数计算量小、资源损耗低,且 hash函数的伪随机性

和单向性保证了 RFID标签的安全性,能有效防止标签信息的

泄露和追踪。但在 hash链中认证时,服务器端的负载会随着

标签数目的增加而成比例地增长。

(2)重加密方法

重加密方案基于公钥加密体制实现重加密(即对已加密

的信息进行周期性再加密),标签可以在用户请求下通过第三

方数据加密装置定期地对标签数据进行重写[28]。

该方法中,由于标签和阅读器间传递的加密 ID信息变化

很快,使得标签电子编码信息很难被盗取,非法跟踪也很难实

·71·

原语实现的基于通用可组合安全模型的低成本 RFID匿名认

证协议,张辉等人[31]提出了基于部分 ID、CRC校验以及 ID动

态更新的 RFID相互认证协议,这些方法都能够有效地解决

RFID安全隐私问题。周永彬等人[23]对现有 RFID安全协议进

行了分析,提出了适用于 RFID系统环境的协议模型,对于设

计和分析安全的 RFID协议具有重要的现实和理论意义。

无线传感网数据隐私保护

�

�

�

基于加密技术的无线传感器网络数据隐私保护方法主要

是采用同态加密技术实现端到端数据聚合隐私保护[32,33]。

在 WSN中对数据进行端到端加密可以保证数据的隐私

性,因此数据聚合隐私保护的挑战在于如何使聚合节点在不能

解密数据的前提下对数据进行聚合。

文献[32]提出了数据聚合隐私保护方法 CDA,即利用同

态加密方法使聚合节点可以对已加密数据进行聚合操作。文

献[33]采用了基于加法的同态流加密算法,使得聚合节点可

以对已加密数据进行聚合。

这一类方法的不足之处在于所有节点与基站共享相同的

密钥,攻击者通过攻击任意一个传感器节点可以获得密钥并访

问加密数据,且不能保证单个节点的隐私性。另外同态加密方

法算法复杂度高,资源消耗较多。

数据挖掘隐私保护

�

�

�

针对分布式环境下的数据挖掘方法,一般通过同态加密技

术和安全多方计算实现隐私保护[34],众多分布环境下基于隐

私保护的数据挖掘应用都可以抽象为无信任第三方(trusted

thirdparty)参与的 SMC问题。

下面根据数据挖掘的分类方法,从分类挖掘、关联规则挖

掘和聚类挖掘三个方面介绍利用同态加密技术实现的 SMC隐

私保护数据挖掘算法[35]。

1)隐私保护分类挖掘算法

现,从而获得较高的隐私性和灵活性;但其使用公钥加密机制,

分类挖掘算法是数据挖掘中常用的一类方法。分类的目

运算量大、资源需求较多。

(3)匿名 ID方法

文献[29]中提出了匿名 ID方法以保护 RFID用户的数据

和位置隐私。该方法中标签存储的是匿名 ID,具体方法如下:

a)当标签对阅读器进行响应时,发送匿名 ID给阅读器;

b)阅读器把收到的匿名 ID转发给后台服务器,由服务器

进行解密;

c)服务器把解密后的 ID发送给阅读器。

该方案通过第三方数据加密装置生成匿名标签 ID,其实

施前提是阅读器与后台服务器的通信建立在可信通道上,隐私

侵犯者即使在消息传递过程中截获标签信息也不能获得标签

的真实 ID。

该方法通过加密标签 ID防止标签隐私信息的泄露,加密

装置可以采用添加随机数等方法,资源消耗低、灵活性好。但

为了防止用户的位置信息被追踪,需要定期更新标签中已加密

的 ID,如果更新时间间隔太长,则隐私保护性能将大大降低。

3)其他方法

标就是要构造一个分类模型,从而预测未来的数据趋势。目前

分类采用的方法主要有决策树、贝叶斯算法和 KNN算法等。

隐私保护分类技术的主要目的是要在数据挖掘过程中建立一

个没有隐私泄露的、准确的分类模型。

国内外研究人员针对隐私保护分类挖掘已经展开了很多

研究。Zhan[36]提出了基于同态加密和数字信封的合作决策树

分类方法,参与的合作方不需要分享私有数据;Vaidya等人[37]

提出了垂直两方或多方合作下的 ID3算法隐私保护方案;Yang

等人[38]提出了基于贝叶斯分类的隐私保护挖掘算法,可用于

垂直分布的两方安全计算;Kumar等人[39]提出了基于最近邻

居查找的隐私保护方法,并利用同态加密技术在数据用户终端

对私有数据进行加密。葛伟平等人[40]提出了基于转移概率矩

阵隐私保护挖掘算法;张鹏等人[41]提出了基于数据处理和特

征重构的朴素贝叶斯分类中的隐私保护方法。

2)隐私保护关联规则挖掘算法

关联规则挖掘是寻找在同一事件中出现的不同项的相关

性,即找出事件中频繁发生的项或属性的所有子集以及它们之

针对现有方法的不足,近年来国内一些学者还提出了其他

的 RFID隐私保护方法,邓淼磊等人[30]提出了采用伪随机函数

间应用的相互关联性。规则支持度和置信度是关注规则中的

两个重要概念,它们分别代表了所发现规则的有用性和确定

�

计 算 机 应 用 研 究

第 30卷

·81·

性。规则 AB在事务数据库 D中成立,具有支持度 support,

其中 support是 D中事务包含 A∪B(即 A和 B两者)的百分

比,它是概率 P(A∪B)。规则 AB在事务集 D中具有置信度

confidence,D中包含 A的事务同时也包含 B的百分比是 confi

dence,这是条件概率 P(B|A)。关联规则挖掘就是在事务数据

库 D中找出具有用户给定的最小支持度阈值(min_sup)和最

小置信度阈值(min_conf)的规则。

Saleh等人[42]给出了用于水平分布处理的隐私保护关联

规则挖掘协议 P3ARM,该协议的关键思想是利用同态加密技

术,在加密的条件下获得项集支持度。Zhan等人[43]提出了在

安全两方或多方计算的情况下,利用同态加密技术实现关联规

则挖掘,即在需要用到多方数据进行挖掘计算时,用同态加密

算法对各方数据进行加密。国内研究人员张鹏等人[44]将数据

干扰和查询限制这两种隐私保护的基本策略相结合,提出了一

中得到了广泛的应用,如无线传感器网络中端到端加密的数据

聚合和隐私保护数据挖掘等。

路由协议方法在物联网隐私保护中的具体应用

�

�

路由协议方法主要用于无线传感网中的节点位置隐私保

护。根据保护范围不同,节点位置隐私保护可分为本地位置隐

私保护和全局位置隐私保护。

1)本地位置隐私保护

针对无线传感器网络的位置隐私保护,研究较早的是 Oz

turk和 Kamat等人[49]提出的幻影路由协议。

幻影路由协议中包含了一个“熊猫—猎人”模型,作为恶

意攻击方的猎人希望通过对 WSN中无线传播信号的监测而逐

跳追踪获取熊猫出现的位置。协议由两阶段构成,第一阶段是

直接随机漫步,将报文随机漫步到网络中的一个伪源节点;第

二阶段将报文从伪源节点路由到 sink节点。

种新的数据随机处理方法,并以此为基础给出了一种简单而又

幻影路由协议基于随机路由策略保护节点的位置信息,但

高效的频繁项集生成算法,进而实现了隐私保护的关联规则

由于采用了洪泛技术,使得攻击者能很快地收集位置资源的信

挖掘。

3)隐私保护聚类挖掘算法

聚类是一个将物理或抽象对象的集合分组组成由类似的

对象组成的多个类的过程。由聚类所生成的簇是一组数据对

象的集合,这些对象与同一个簇中的对象彼此相似,与其他簇

中的对象相异,聚类分析就是从给定的数据集中搜索数据对象

之间所存在的有价值联系。聚类的方法有很多,K均值和 k中

心点是比较常用的聚类方法。

Jagannathan等人[45]针对需要分布式安全多方计算的情

息。针对这一不足,国内有研究者提出了幻影路由的改进方

法,Yao等人[50]提出了定向随机幻影路由,与洪泛幻影路由不

同的是,第二阶段中报文定向随机步直到基站,从而具有更大

的安全期和更低的损耗。陈娟等人[51]提出了基于源节点有限

洪泛的源位置隐私保护协议(PUSBRF协议),该协议能够产生

远离真实源节点且地理位置多样性的幻像源节点,从而提高了

源位置隐私的安全性和平均安全时间。

2)全局位置隐私保护

Ren等人[52]提出了可以保护本地和全局源位置隐私的路

况,将垂直分布和水平分布这两种概念一般化,提出了一种新

的任意分布的概念,并在此基础上给出了一种可用于 K均值

聚类挖掘的隐私保护协议。Bunn等人[46]提出了两方聚类挖

由方案。该方案由两种方法组成,路由到随机选择中间节点

(RRIN)和网络混合环(NMR)。RRIN保护本地源位置隐私,

采用两步路由策略把信息从实际源节点路由到 sink节点,通

掘中保护隐私的方法,该方法基于同态加密技术,包含了分离

协议和随机值协议,分别实现两方分离和随机均匀采样。

其他隐私保护

4.2.2节中提到了利用匿名化技术可以实现 LBS隐私保

�

�

�

护,但这类 方 法 需 要 一 个 可 信 任 的 第 三 方,降 低 了 安 全 性。

Ghinita等人[47]提出了基于隐私信息恢复(PIR)的隐私保护方

法,该方法不需要一个可信任的第三方,通过加密技术实现对

位置隐私的保护,并通过使用数据挖掘技术来优化查询过程。

羌卫中等人[48]对网格访问控制机制中网格实体的访问控

制策略和证书的隐私保护进行了研究,提出了利用安全函数计

算和同态加密理论来解决访问控制过程中策略和证书的隐私

保护问题。

小结

�

�

�

用于隐私保护的加密机制一般都基于公钥密码体制(如

同态加密技术等),其算法复杂度通常要高于其他基于共享密

钥的加密技术,也高于一般的扰乱技术,计算延时长,且资源消

耗较多。

加密机制的优点在于加密算法保证了数据的隐私性和准

确性。因为利用同态加密技术的同态性质,可以在隐私数据加

过一个或多个随机选择的中间节点使攻击者不能通过逐跳路

由分析追踪到源节点;NMR通过在一个网络混合环中路由可

保护网络级(全局)源位置隐私。

文献[53]提出了可以对抗全局攻击的 sink节点位置隐私

保护方法———DCARPS匿名路由协议,该协议中提出了一个新

的网络拓扑发现方法,允许 sink节点获得全局拓扑而不泄露

自己的位置,sink负责所有的路由计算,该协议的另一大特点

是使用标记交换方法,传感器节点在转发包时执行简单的标记

交换。

无线传感器网络中的主要资源消耗在于通信模块,而路由

协议保护方法需要发送大量额外的通信量以实现隐私保护,因

此通信开销大、能量消耗多,且通信延时长。目前的路由协议

研究主要是集中于抵抗外部攻击,特别是外部攻击中的本地攻

击,针对全局攻击、内部攻击和移动节点位置保护的研究相对

较少,隐私保护程度不高。

其他物联网隐私保护方法

�

�

物联网的应用非常广泛,面临着各种不同的隐私威胁。为

了保证收集到的个人隐私只能被用于支持授权的服务,文献

[54]中提出了基于隐私代理系统的解决方案,该方案中代理

密的情况下对数据进行处理,既保证了数据的隐私性,又保证

一方面与用户联系,另一方面与服务提供者联系,从而保证了

了数据处理结果的准确性。该类方法在现有的隐私保护技术

提供者只能获得必需的用户信息,并且用户可以设置代理的优

�

第 1期

钱 萍,等:物联网隐私保护研究与方法综述

·91·

先权,设置和控制隐私代理使用的策略。

源异构性使其安全面临巨大的挑战,因此如何建立有效的多网

结束语

�

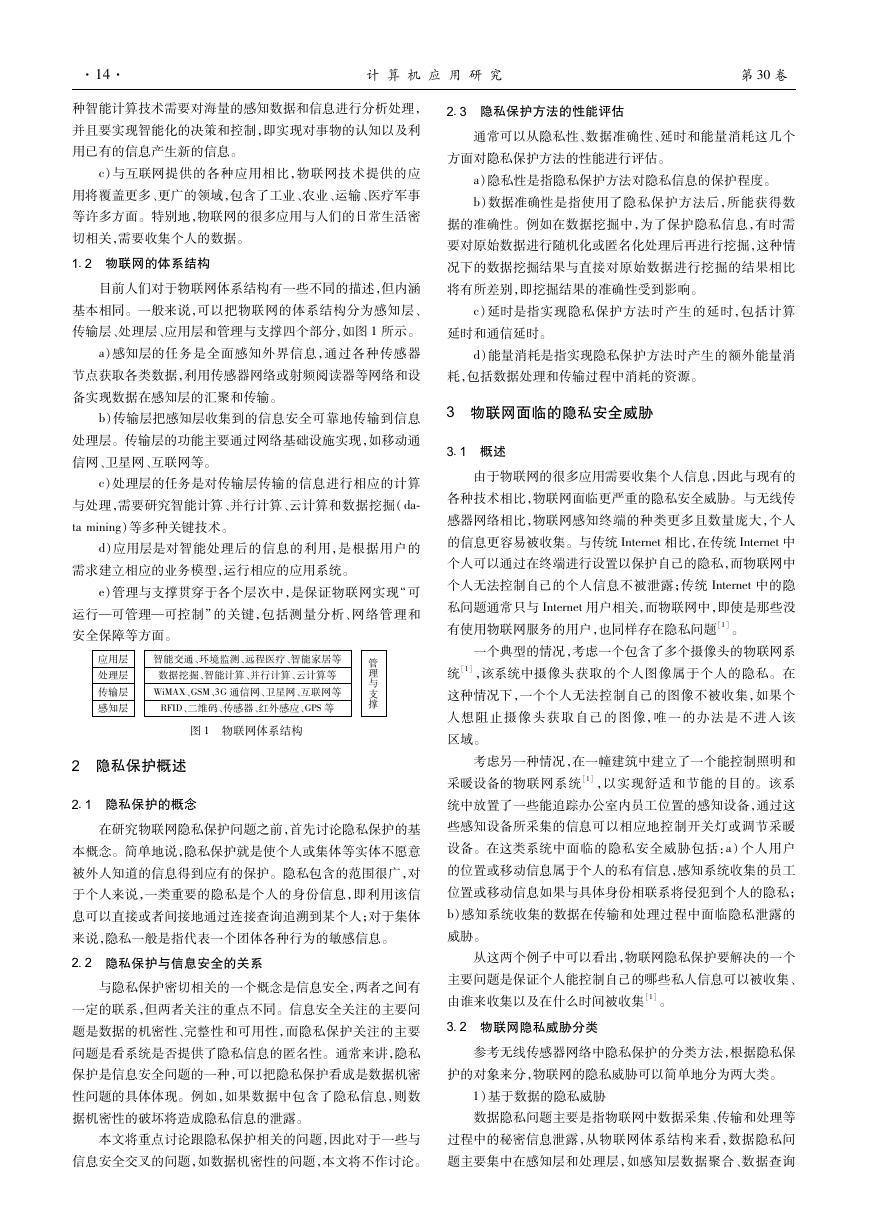

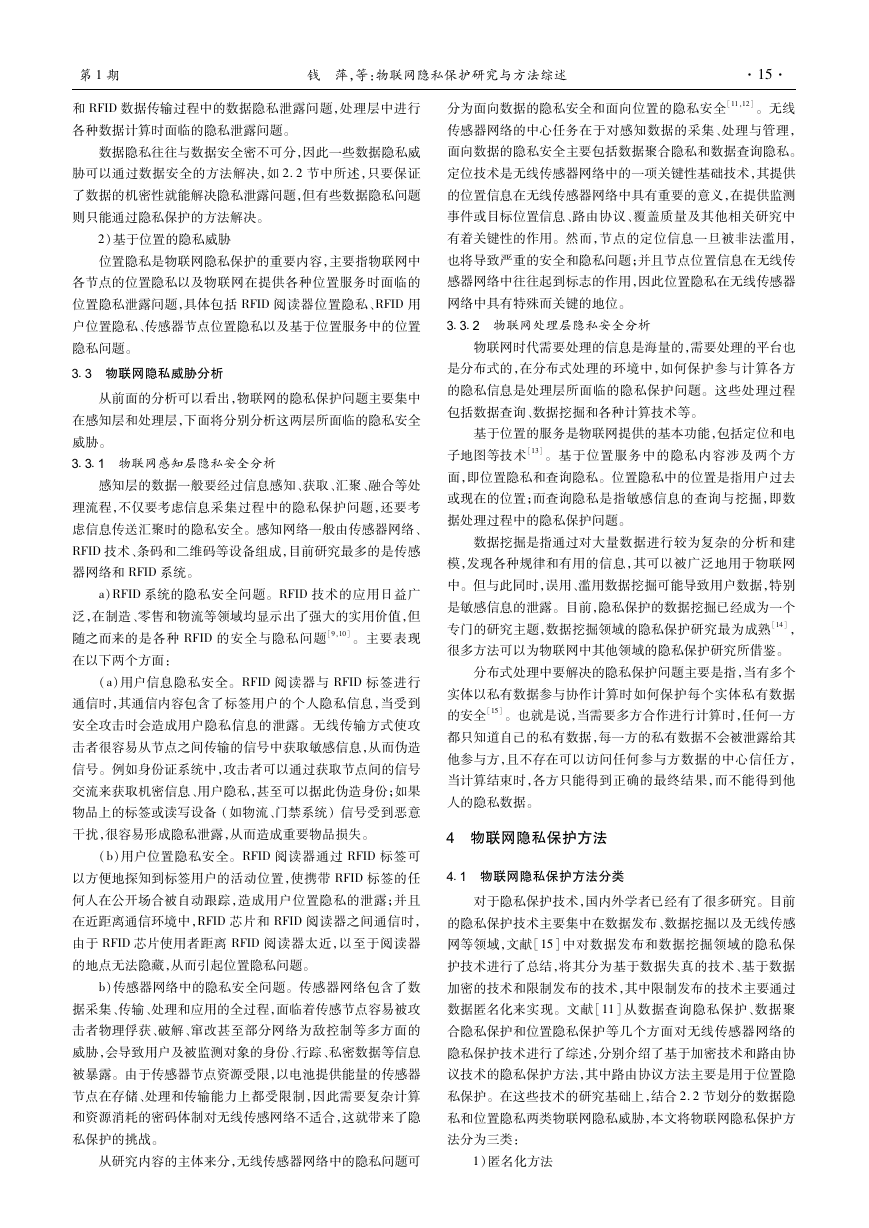

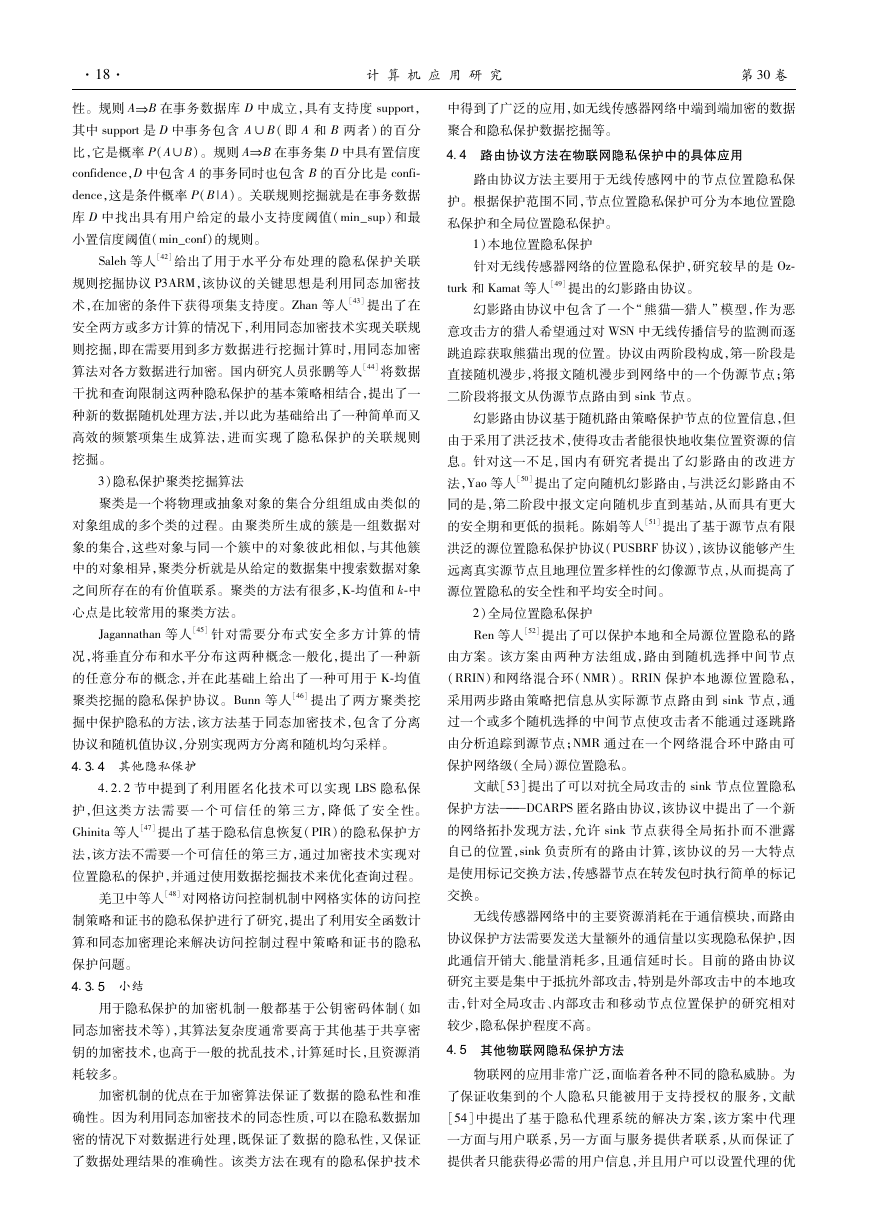

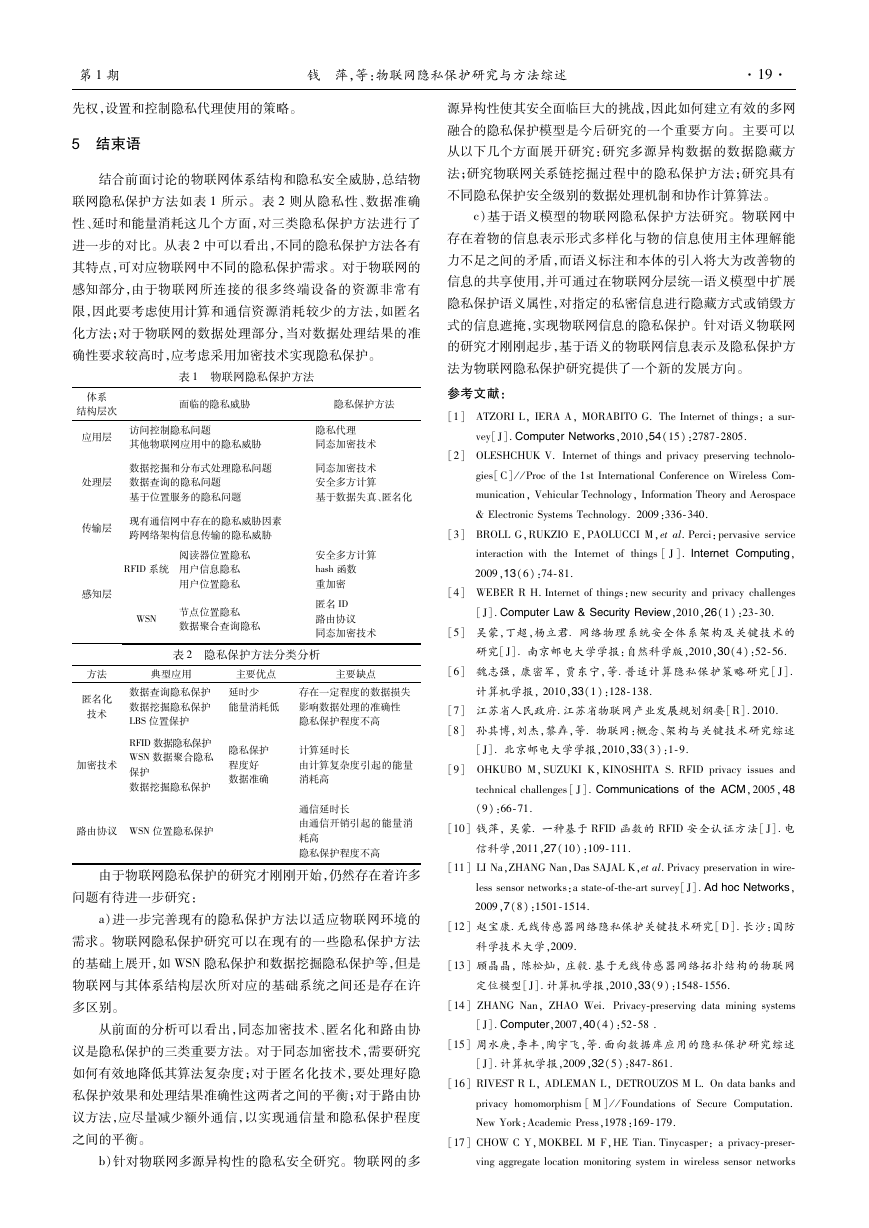

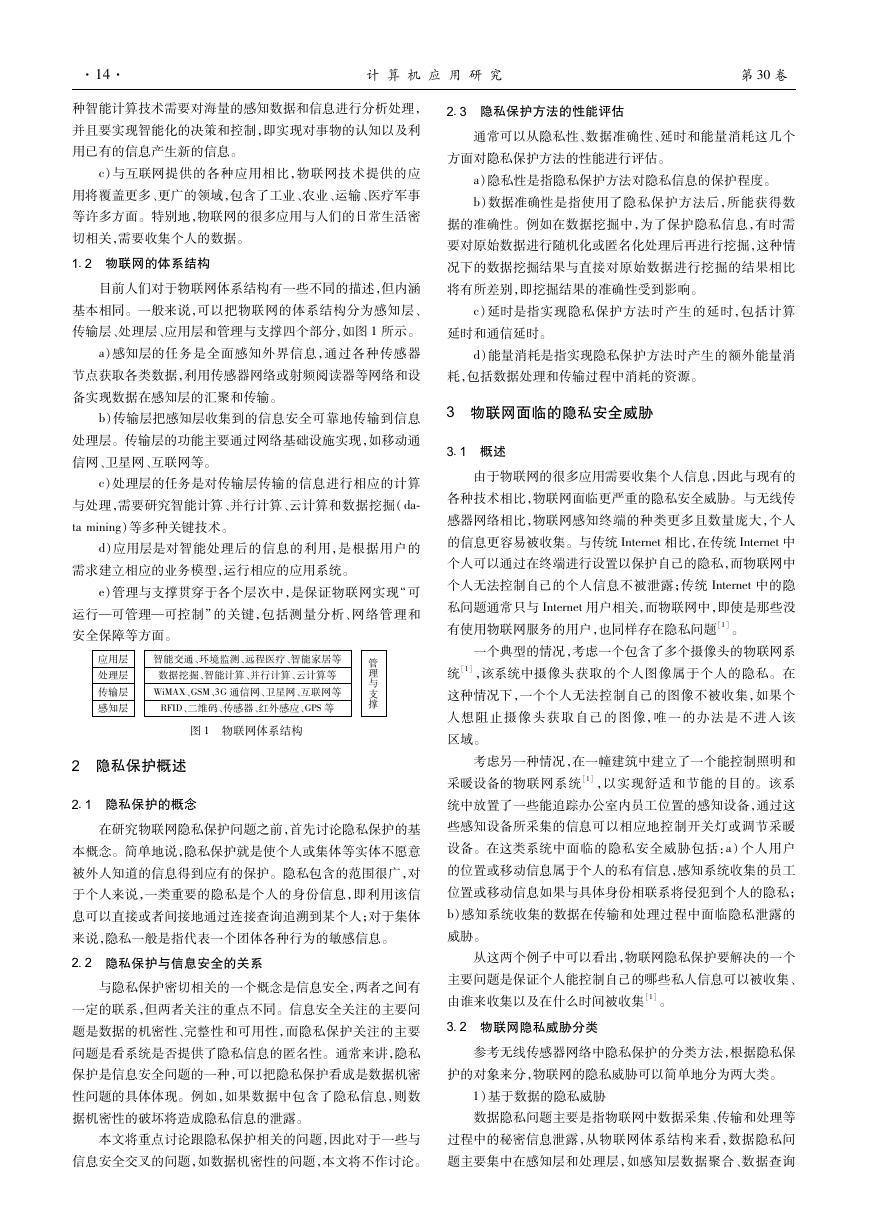

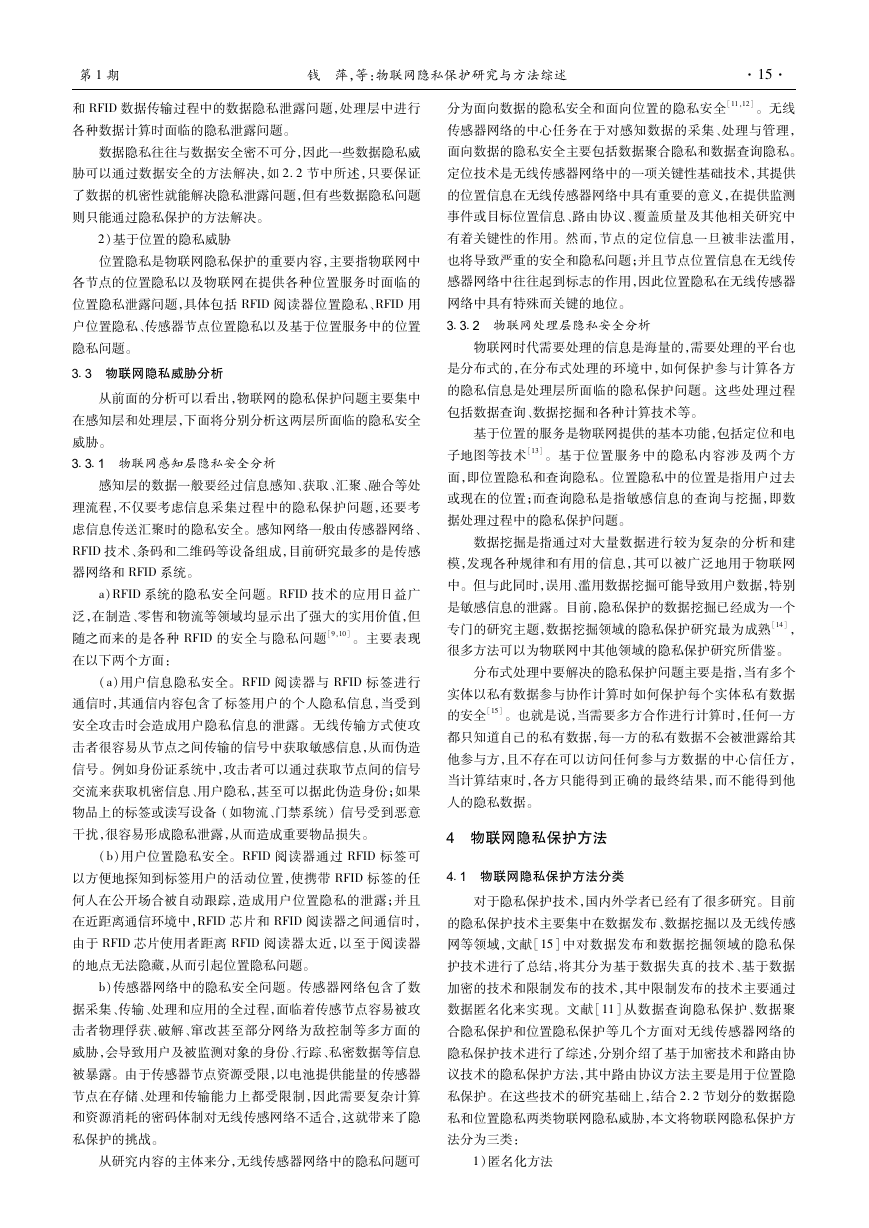

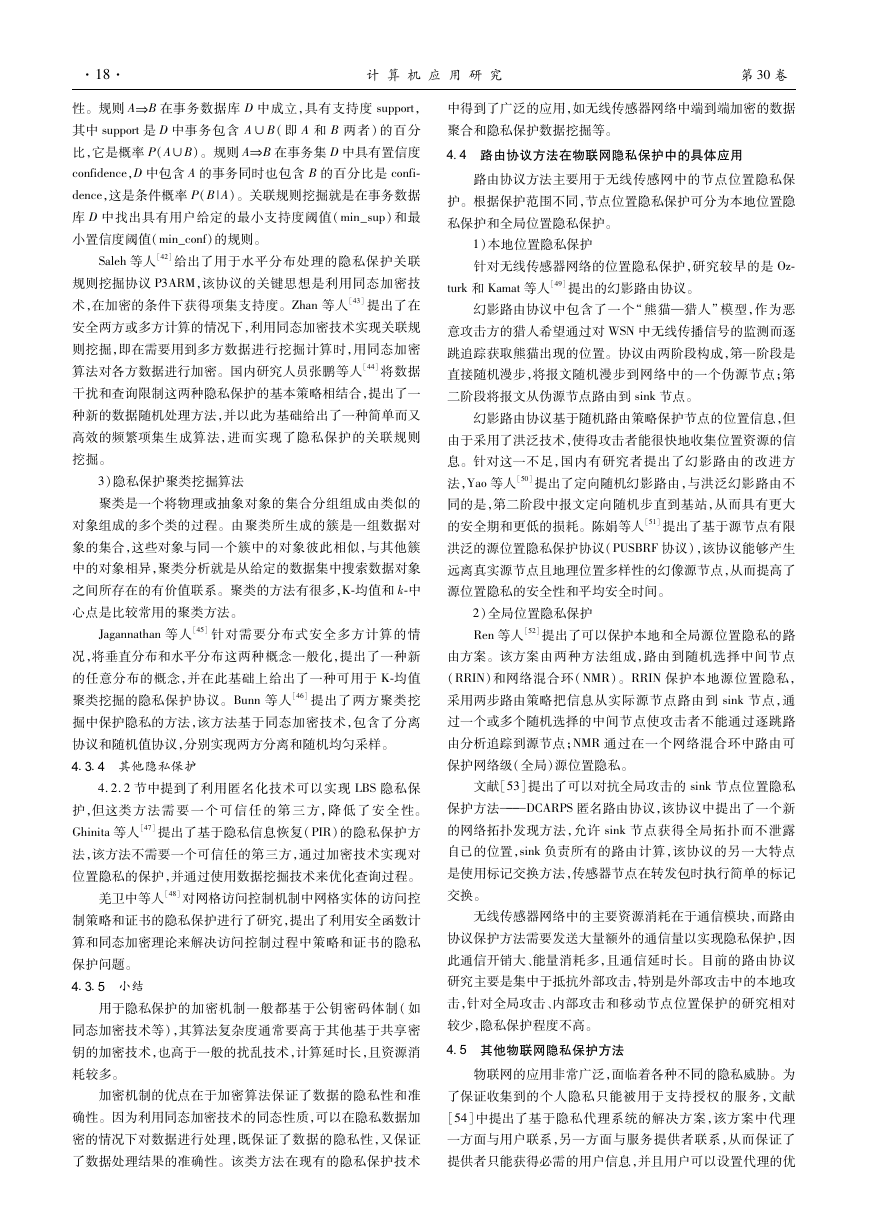

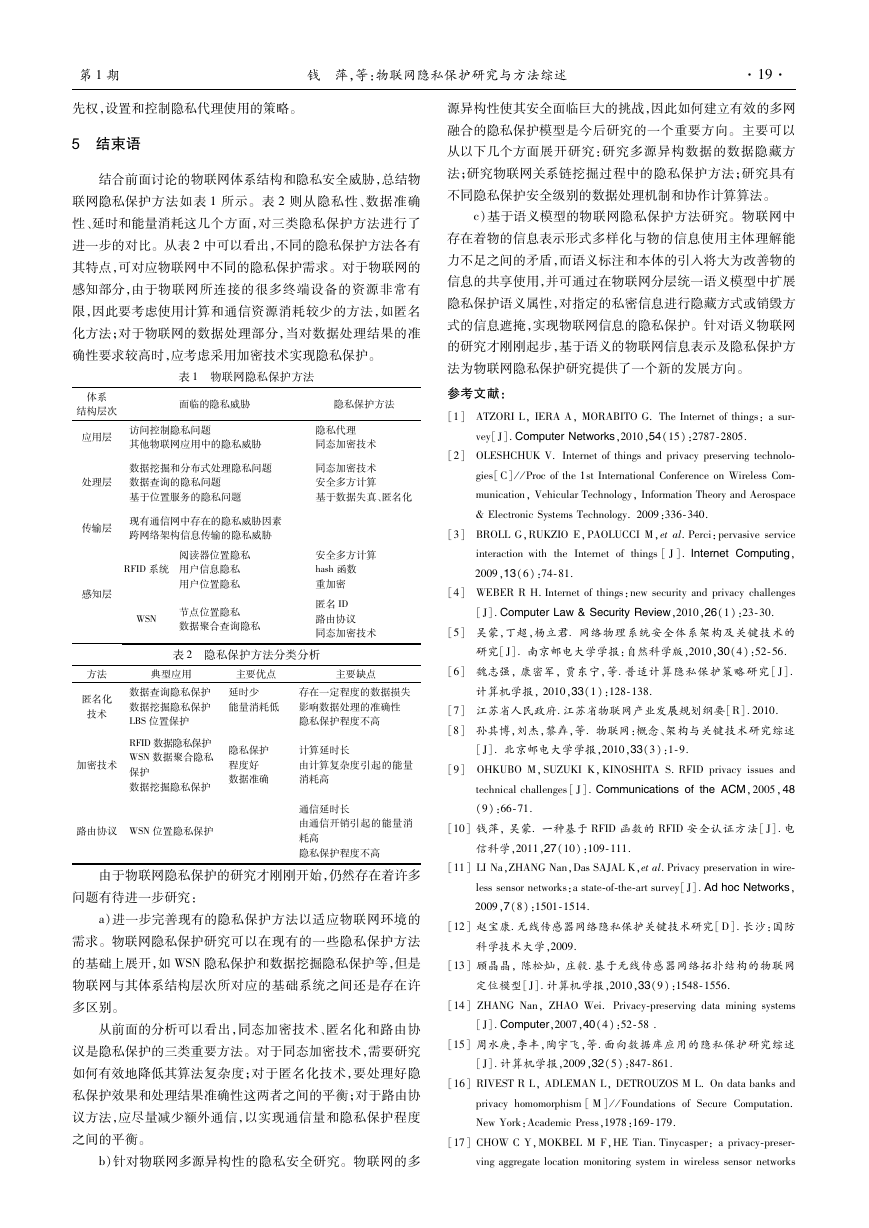

结合前面讨论的物联网体系结构和隐私安全威胁,总结物

联网隐私保护方法如表 1所示。表 2则从隐私性、数据准确

性、延时和能量消耗这几个方面,对三类隐私保护方法进行了

进一步的对比。从表 2中可以看出,不同的隐私保护方法各有

其特点,可对应物联网中不同的隐私保护需求。对于物联网的

感知部分,由于物联网所连接的很多终端设备的资源非常有

限,因此要考虑使用计算和通信资源消耗较少的方法,如匿名

化方法;对于物联网的数据处理部分,当对数据处理结果的准

确性要求较高时,应考虑采用加密技术实现隐私保护。

表 1 物联网隐私保护方法

体系

结构层次

应用层

处理层

面临的隐私威胁

隐私保护方法

访问控制隐私问题

其他物联网应用中的隐私威胁

隐私代理

同态加密技术

数据挖掘和分布式处理隐私问题

数据查询的隐私问题

基于位置服务的隐私问题

同态加密技术

安全多方计算

基于数据失真、匿名化

传输层

现有通信网中存在的隐私威胁因素

跨网络架构信息传输的隐私威胁

感知层

RFID系统

阅读器位置隐私

用户信息隐私

用户位置隐私

WSN 节点位置隐私

数据聚合查询隐私

安全多方计算

hash函数

重加密

匿名 ID

路由协议

同态加密技术

表 2 隐私保护方法分类分析

方法

典型应用

主要优点

主要缺点

匿名化

技术

加密技术

数据查询隐私保护

数据挖掘隐私保护

LBS位置保护

RFID数据隐私保护

WSN数据聚合隐私

保护

数据挖掘隐私保护

路由协议 WSN位置隐私保护

延时少

能量消耗低

存在一定程度的数据损失

影响数据处理的准确性

隐私保护程度不高

隐私保护

程度好

数据准确

计算延时长

由计算复杂度引起的能量

消耗高

通信延时长

由通信开销引起的能量消

耗高

隐私保护程度不高

由于物联网隐私保护的研究才刚刚开始,仍然存在着许多

问题有待进一步研究:

a)进一步完善现有的隐私保护方法以适应物联网环境的

需求。物联网隐私保护研究可以在现有的一些隐私保护方法

的基础上展开,如 WSN隐私保护和数据挖掘隐私保护等,但是

物联网与其体系结构层次所对应的基础系统之间还是存在许

多区别。

从前面的分析可以看出,同态加密技术、匿名化和路由协

议是隐私保护的三类重要方法。对于同态加密技术,需要研究

如何有效地降低其算法复杂度;对于匿名化技术,要处理好隐

私保护效果和处理结果准确性这两者之间的平衡;对于路由协

议方法,应尽量减少额外通信,以实现通信量和隐私保护程度

之间的平衡。

b)针对物联网多源异构性的隐私安全研究。物联网的多

融合的隐私保护模型是今后研究的一个重要方向。主要可以

从以下几个方面展开研究:研究多源异构数据的数据隐藏方

法;研究物联网关系链挖掘过程中的隐私保护方法;研究具有

不同隐私保护安全级别的数据处理机制和协作计算算法。

c)基于语义模型的物联网隐私保护方法研究。物联网中

存在着物的信息表示形式多样化与物的信息使用主体理解能

力不足之间的矛盾,而语义标注和本体的引入将大为改善物的

信息的共享使用,并可通过在物联网分层统一语义模型中扩展

隐私保护语义属性,对指定的私密信息进行隐藏方式或销毁方

式的信息遮掩,实现物联网信息的隐私保护。针对语义物联网

的研究才刚刚起步,基于语义的物联网信息表示及隐私保护方

法为物联网隐私保护研究提供了一个新的发展方向。

参考文献:

[1] ATZORIL,IERAA,MORABITOG.TheInternetofthings:asur

vey[J].ComputerNetworks,2010,54(15):27872805.

[2] OLESHCHUKV.Internetofthingsandprivacypreservingtechnolo

gies[C]//Procofthe1stInternationalConferenceonWirelessCom

munication,VehicularTechnology,InformationTheoryandAerospace

&ElectronicSystemsTechnology.2009:336340.

[3] BROLLG,RUKZIOE,PAOLUCCIM,etal.Perci:pervasiveservice

interactionwiththeInternetofthings[J].InternetComputing,

2009,13(6):7481.

[4] WEBERRH.Internetofthings:newsecurityandprivacychallenges

[J].ComputerLaw&SecurityReview,2010,26(1):2330.

[5] 吴蒙,丁超,杨立君.网络物理系统安全体系架构及关键技术的

研究[J].南京邮电大学学报:自然科学版,2010,30(4):5256.

[6] 魏志强,康密军,贾东宁,等.普适计算隐私保护策略研究[J].

计算机学报,2010,33(1):128138.

[7] 江苏省人民政府.江苏省物联网产业发展规划纲要[R].2010.

[8] 孙其博,刘杰,黎

,等.物联网:概念、架构与关键技术研究综述

[J].北京邮电大学学报,2010,33(3):19.

�

[9] OHKUBOM,SUZUKIK,KINOSHITAS.RFIDprivacyissuesand

technicalchallenges[J].CommunicationsoftheACM,2005,48

(9):6671.

[10]钱萍,吴蒙.一种基于 RFID函数的 RFID安全认证方法[J].电

信科学,2011,27(10):109111.

[11]LINa,ZHANGNan,DasSAJALK,etal.Privacypreservationinwire

lesssensornetworks:astateoftheartsurvey[J].AdhocNetworks,

2009,7(8):15011514.

[12]赵宝康.无线传感器网络隐私保护关键技术研究[D].长沙:国防

科学技术大学,2009.

[13]顾晶晶,陈松灿,庄毅.基于无线传感器网络拓扑结构的物联网

定位模型[J].计算机学报,2010,33(9):15481556.

[14]ZHANGNan,ZHAOWei.Privacypreservingdataminingsystems

[J].Computer,2007,40(4):5258.

[15]周水庚,李丰,陶宇飞,等.面向数据库应用的隐私保护研究综述

[J].计算机学报,2009,32(5):847861.

[16]RIVESTRL,ADLEMANL,DETROUZOSML.Ondatabanksand

privacyhomomorphism[M]//FoundationsofSecureComputation.

NewYork:AcademicPress,1978:169179.

[17]CHOW CY,MOKBELMF,HETian.Tinycasper:aprivacypreser

vingaggregatelocationmonitoringsysteminwirelesssensornetworks

�

·02·

计 算 机 应 用 研 究

第 30卷

[C]//ProcofACM SIGMODInternationalConferenceonManage

mentofData.NewYork:ACMPress,2008:13071310.

[18]CHOW CY,MOKBELMF,AREFW G.Casper :queryproces

singforlocationserviceswithoutcompromisingprivacy[J].ACM

TransonDatabaseSystems,2009,34(4):124,45.

[19]MEYEROWITZJ,CHOUDHURYRR.Hidingstarswithfireworks:

locationprivacythroughcamouflage[C]//Procofthe15thAnnualIn

ternationalConferenceonMobileComputingandNetworking.New

York:ACMPress,2009:345356.

[20]MACYT,YAUDKY,YIPNK,etal.Privacyvulnerabilityofpub

lishedanonymousmobilitytraces[C]//Procofthe16thAnnualInter

nationalConferenceonMobileComputingandNetworking.NewYork:

ACMPress,2010:185196.

[21]潘晓,郝兴,孟小峰.基于位置服务中的连续查询隐私保护研究

[J].计算机研究与发展,2010,47(1):121129.

[22]朱青,赵桐,王珊.面向查询服务的数据隐私保护算法[J].计算

机学报,2010,33(8):13151323.

[23]周永彬,冯登国.RFID安全协议的设计与分析[J].计算机学报,

2006,29(4):551589.

[24]SARMAS,WEISSA,ENGELSDW.RFIDsystemssecurityand

privacyimplications[C]//Procofthe4thInternationalWorkshopon

CryptographicHardwareandEmbeddedSystems.Berlin:SpringerVer

lag,2003:454469.

[25]WEISSA,SARMA S,RIVESTR,etal.Securityandprivacy

aspectsoflowcostradiofrequencyidentificationsystems[C]//Procof

the1stInternationalConferenceonSecurityinPervasiveComputing.

Berlin:SpringerVerlag,2004:201212.

[26]OHKUBOM,SUZUKIK,KINOSHITAS.Hashchainbasedforward

secureprivacyprotectionschemeforlowcostRFID[C]//Procof

SymposiumonCryptographyandInformationSecurity.2004:719724.

[27]丁振华,李锦涛,冯波.基于 hash函数的 RFID安全认证协议研究

[J].计算机研究与发展,2009,46(4):583592.

[28]GOLLEP,JAKOBSSONM,JUELSA,etal.Universalreencryption

formixnets[C]//ProcofCryptographers’TrackattheRSAConfe

rence.Berlin:SpringerVerlag,2004:163178.

[29]KINOSHITAS,HOSHINO F,KOMURO T,etal.Nonidentifiable

anonymousIDschemeforRFIDprivacyprotection[C]//ProcofCom

puterSecuritySymposium.2003:2931.

[30]邓淼磊,马建峰,周利华.RFID匿名认证协议的设计[J].通信学

报,2009,30(7):2026.

[31]张辉,侯朝焕,王东辉.一种基于部分 ID的新型 RFID安全隐私相

互认证协议[J].电子与信息学报,2009,31(4):853856.

[32]WESTHOFFD,GIRAOJ,ACHARYAM.Concealeddataaggregation

forreversemulticasttrafficinsensornetworks:encryption,keydistri

bution,androutingadaptations[J].IEEETransonMobileCom

puting,2006,5(10):14171431.

[33]CASTELLUCCIAC,CHANACF,MYKLETUNE,etal.Efficient

andprovablysecureaggregationofencrypteddatainwirelesssensor

networks[J].ACMTransonSensorNetworks,2009,5(3):136.

[34]李荣花,武传坤,张玉清.判断集合包含关系的安全计算协议

[J].计算机学报,2009,32(7):13371344.

[35]钱萍,吴蒙.同态加密隐私保护数据挖掘方法综述[J].计算机应

用研究,2011,28(5):16141617.

[36]ZHANJ.Privacypreservingcollaborativedatamining[D].Ottawa:

UniversityofOttawa,2006.

[37]VAIDYAJ,CLIFTONC,KANTARCIOGLUM,etal.Privacypre

servingdecisiontreesoververticallypartitioneddata[J].ACMTrans

onKnowledgeDiscoveryfromData,2008,2(3):114.

[38]YANGZhiqiang,WRIGHTRN.Privacypreservingcomputationof

Bayesiannetworksonverticallypartitioneddata[J].IEEETranson

KnowledgeandDataEngineering,2006,18(9):12531264.

[39]KUMARP,SINGHM,SAXENAA.HEMIN:acryptographicap

proachforprivatekNNclassification[C]//ProcofInternationalCon

ferenceonDataMining.2008:500505.

[40]葛伟平,汪卫,周皓峰,等.基于隐私保护的分类挖掘[J].计算机

研究与发展,2006,43(1):3945.

[41]张鹏,唐世渭.朴素贝叶斯分类中的隐私保护方法研究[J].计算

机学报,2007,30(8):12671275.

[42]SALEHI,MOKHTARA,SHOUKRYA,etal.P3ARM:privacypre

servingprotocolforassociationrulemining[C]//ProcofIEEEWork

shoponInformationAssurance.2006:7683.

[43]ZHANJ,MATWINS,CHANGLiwu.Privacypreservingcollabora

tiveassociationrulemining[J].JournalofNetworkandComputer

Applications,2007,30(3):12161227.

[44]张鹏,童云海,唐世渭,等.一种有效的隐私保护关联规则挖掘方

法[J].软件学报,2006,17(8):17641774.

[45]JAGANNATHANG,WRIGHTRN.Privacypreservingdistributed

Kmeansclusteringoverarbitrarilypartitioneddata[C]//Procofthe

11thACMSIGKDDInternationalConferenceonKnowledgeDiscovery

inDataMining.NewYork:ACMPress,2005:593599.

[46]BUNN P,OSTROVSKY R.SecuretwopartyKmeansclustering

[C]//Procofthe14thACMConferenceonComputerandCommuni

cationsSecurity.NewYork:ACMPress,2007:486497.

[47]GHINITAG,KALNISP,KHOSHGOZARANA,etal.Privateque

riesinlocationbasedservices:anonymizersarenotnecessary[C]//

ProcofACM SIGMODInternationalConferenceonManagementof

Data.NewYork:ACMPress,2008:121132.

[48]羌卫中,邹德清,金海.网格环境中证书和策略的隐私保护机制

研究[J].计算机研究与发展,2007,44(1):1119.

[49]KAMATP,ZHANGY,TRAPPEW,etal.Enhancingsourcelocation

privacyinsensornetworkrouting[C]//Procofthe25thIEEEInter

nationalConferenceonDistributedComputingSystems.2005:599

608.

[50]YAOJianbo,WENGuangjun.Preservingsourcelocationprivacyin

energyconstrainedwirelesssensornetworks[C]//Procofthe28thIn

ternationalConferenceonDistributedComputingSystemsWorkshops.

2008:412416.

[51]陈娟,方滨兴,殷丽华,等.传感器网络中基于源节点有限洪泛的

源位置隐私保护协议[J].计算机学报,2010,33(9):17361746.

[52]RENJian,LIYun,LITongtong.Routingbasedsourcelocationpri

vacyinwirelesssensornetworks[C]//ProcofIEEEInternational

ConferenceonCommunications.2009:15.

[53]NEZHADAA,MIRIA,MAKRAKISD.Locationprivacyandano

nymitypreservingroutingforwirelesssensornetworks[J].Computer

Networks,2008,52(18):34333452.

[54]LIOUDAKISGV,KOUTSOLOUKASEA,DELLASN,etal.Aproxy

forprivacy:thediscreetbox[C]//ProcofInternationalConferenceon

ComputerasaTool.2007:966973.

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc