GB35114 解析

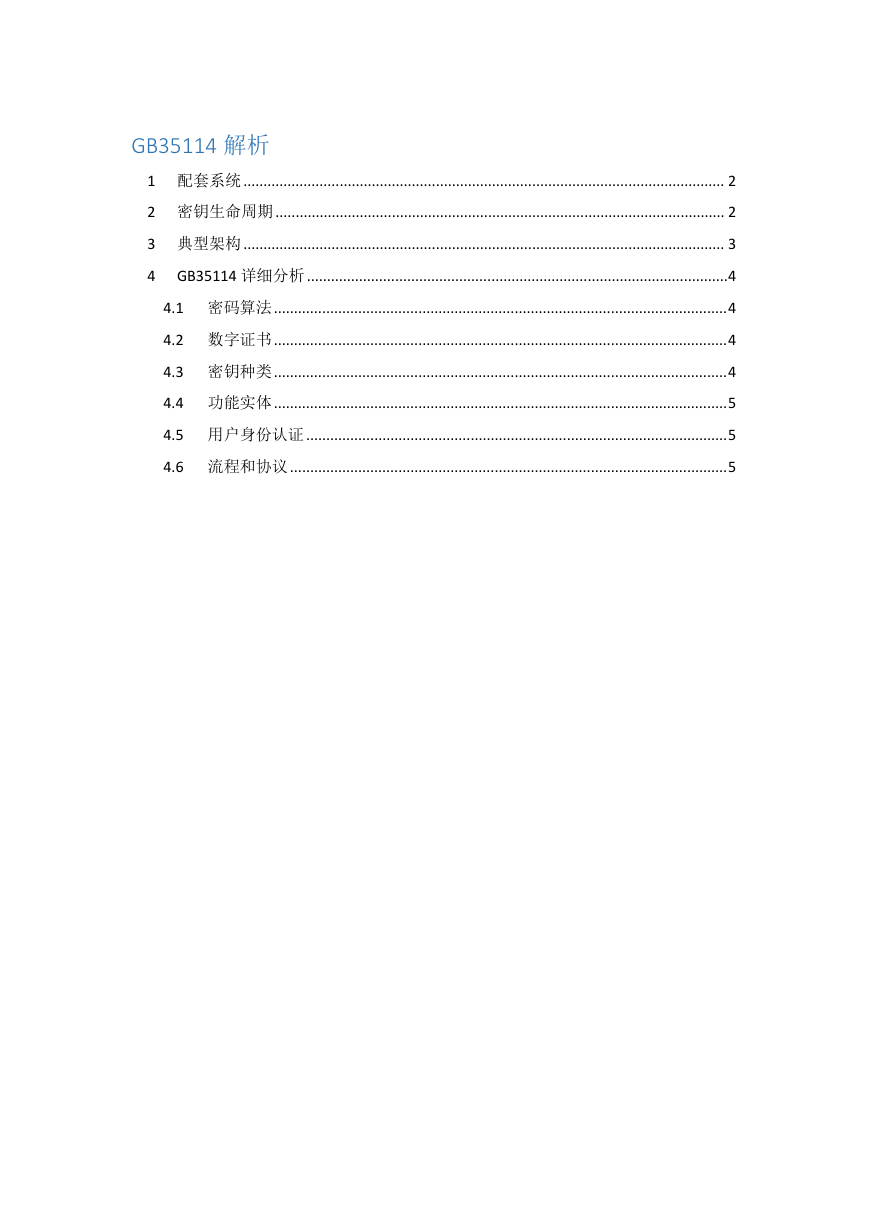

1 配套系统........................................................................................................................ 2

2 密钥生命周期................................................................................................................ 2

3 典型架构........................................................................................................................ 3

GB35114 详细分析.........................................................................................................4

4

4.1 密码算法.................................................................................................................4

4.2 数字证书.................................................................................................................4

4.3 密钥种类.................................................................................................................4

4.4 功能实体.................................................................................................................5

4.5 用户身份认证.........................................................................................................5

4.6 流程和协议.............................................................................................................5

�

1 配套系统

-D 安全认证管理系统

视频加密机|签名机

2 密钥生命周期

密钥种类

FDWSF 签名公私钥

生命周期&作用

FDWSF 安全模块出厂内置

身份认证&视频数据的数字签名,并对签名结果进行保护&密

钥交换保护

用户终端签名公私钥 用户终端出厂内置

身份认证使用&VKEK 密钥交换

管理平台签名公私钥 管理平台出厂内置

视频加密密钥

视频密钥加密密钥

视频导出传输密钥

身份认证使用&VKEK 密钥交换

前端设备随机产生

加密视频使用

FDWSF 设备认证成功后生成,周期更新

用于对视频加密密钥进行加密保护

安全管理平台生成(VETK),用于对视频密钥(VEK)加密,实现

对导出的机密性保护

�

3 国标级联典型架构

3.1 东方网力雪亮工程解决方案

来源:http://www.netposa.com/2018/1210/VCA/3047.html

3.2 海康国标联网方案

来源:http://www1.hikvision.com/Cn/jjfajs_107_i547.html

�

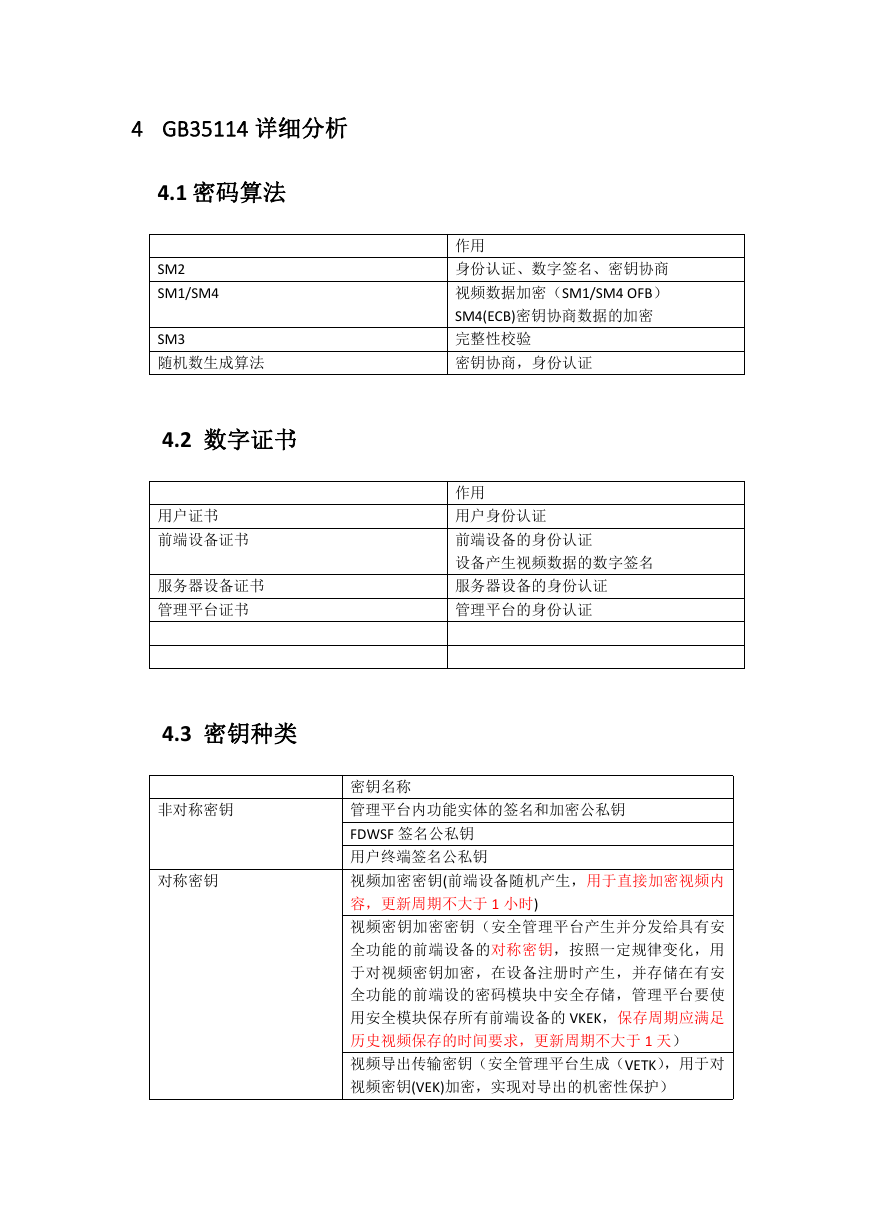

4 GB35114 详细分析

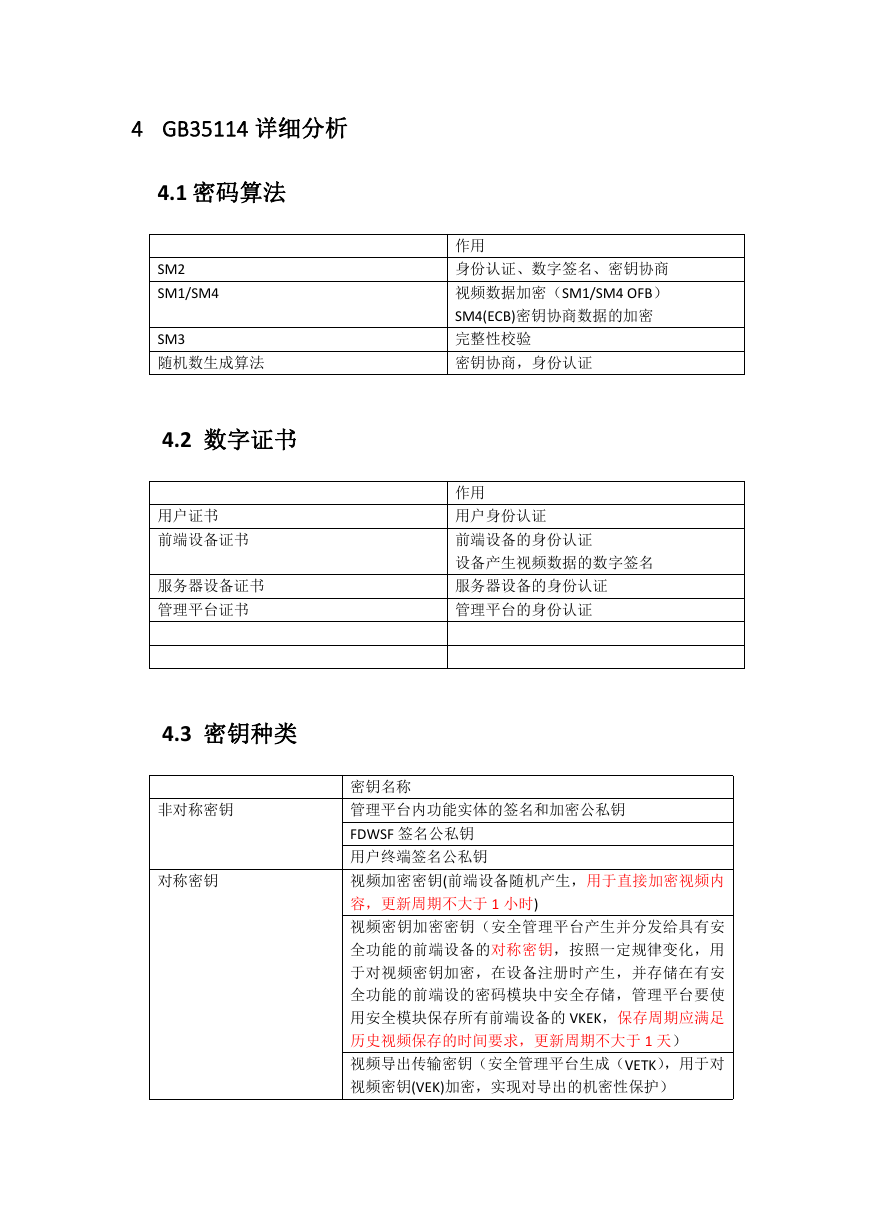

4.1 密码算法

SM2

SM1/SM4

SM3

随机数生成算法

4.2 数字证书

用户证书

前端设备证书

服务器设备证书

管理平台证书

4.3 密钥种类

非对称密钥

对称密钥

作用

身份认证、数字签名、密钥协商

视频数据加密(SM1/SM4 OFB)

SM4(ECB)密钥协商数据的加密

完整性校验

密钥协商,身份认证

作用

用户身份认证

前端设备的身份认证

设备产生视频数据的数字签名

服务器设备的身份认证

管理平台的身份认证

密钥名称

管理平台内功能实体的签名和加密公私钥

FDWSF 签名公私钥

用户终端签名公私钥

视频加密密钥(前端设备随机产生,用于直接加密视频内

容,更新周期不大于 1 小时)

视频密钥加密密钥(安全管理平台产生并分发给具有安

全功能的前端设备的对称密钥,按照一定规律变化,用

于对视频密钥加密,在设备注册时产生,并存储在有安

全功能的前端设的密码模块中安全存储,管理平台要使

用安全模块保存所有前端设备的 VKEK,保存周期应满足

历史视频保存的时间要求,更新周期不大于 1 天)

视频导出传输密钥(安全管理平台生成(VETK),用于对

视频密钥(VEK)加密,实现对导出的机密性保护)

�

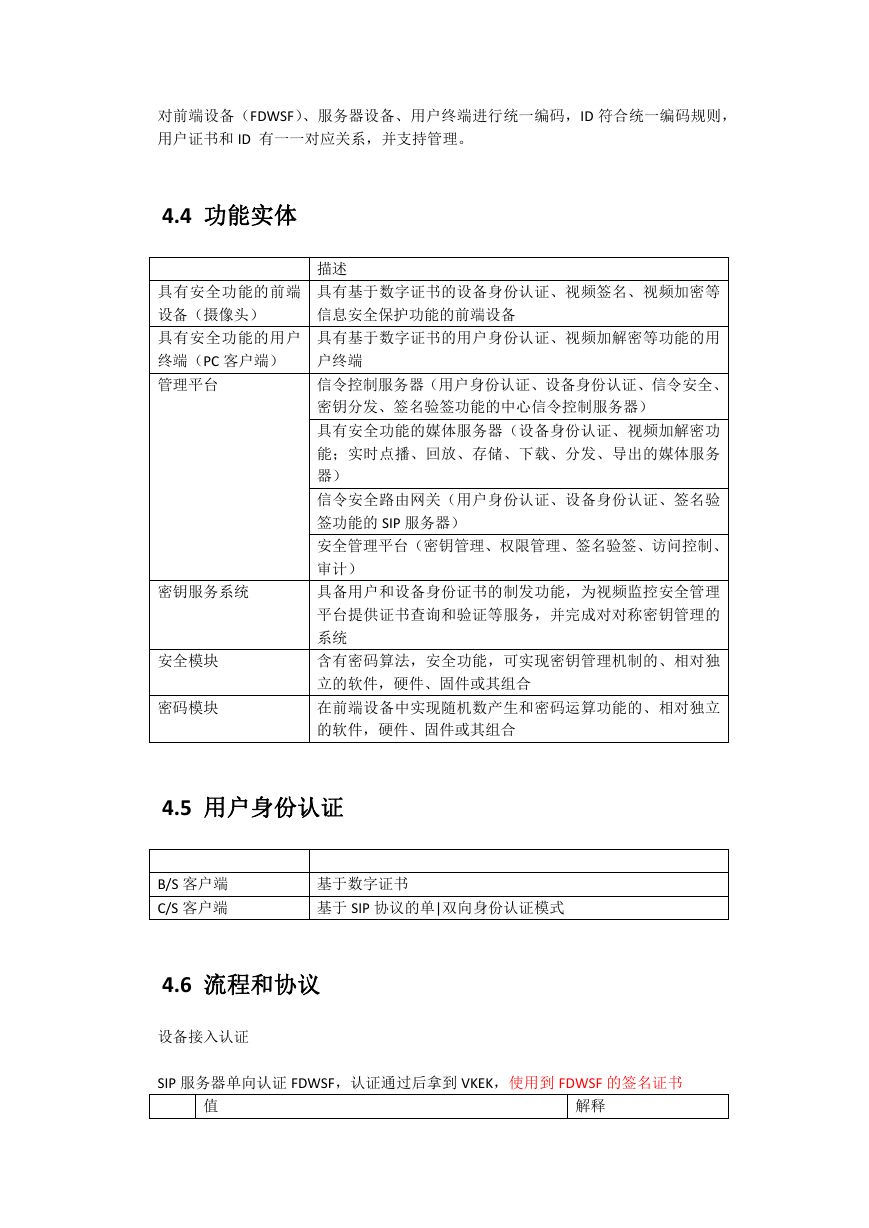

对前端设备(FDWSF)、服务器设备、用户终端进行统一编码,ID 符合统一编码规则,

用户证书和 ID 有一一对应关系,并支持管理。

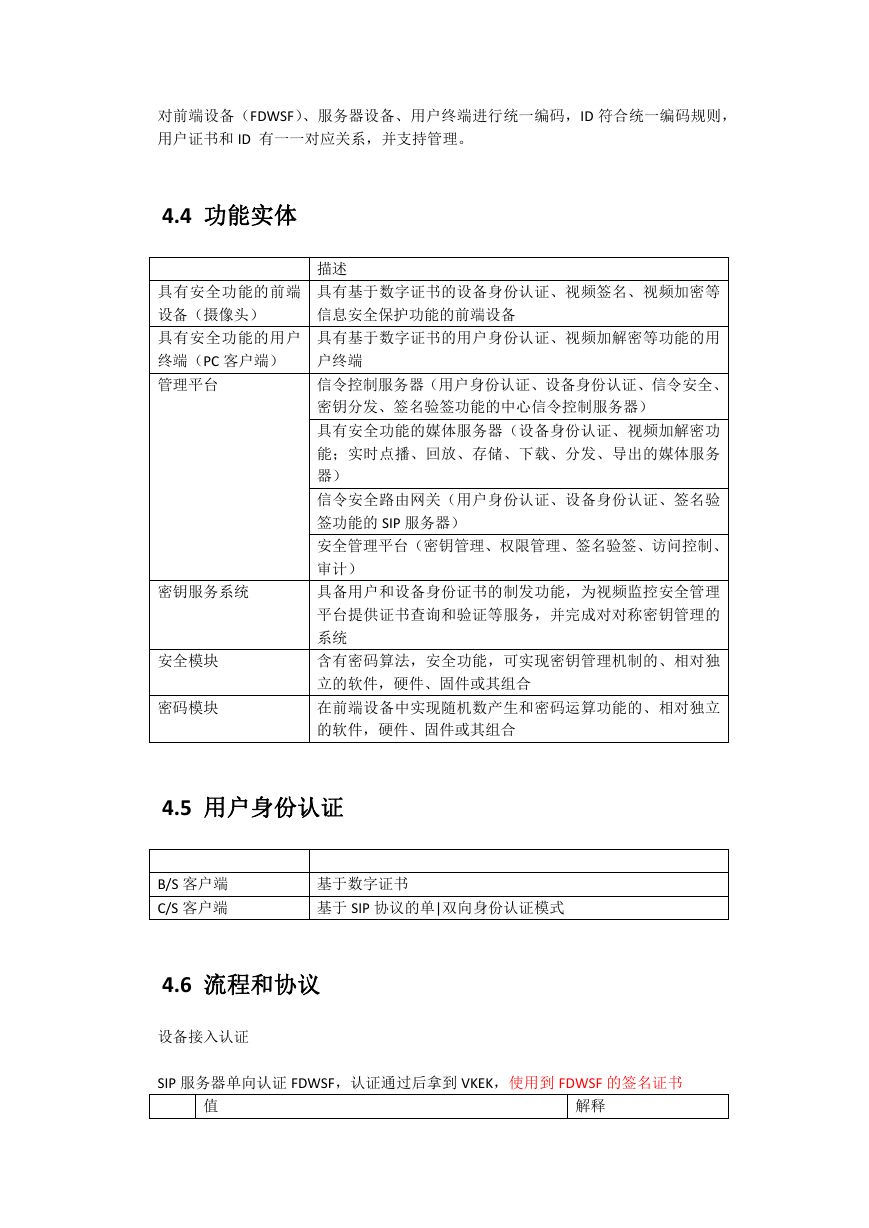

4.4 功能实体

描述

具有安全功能的前端

设备(摄像头)

具有基于数字证书的设备身份认证、视频签名、视频加密等

信息安全保护功能的前端设备

具有安全功能的用户

终端(PC 客户端)

管理平台

密钥服务系统

安全模块

密码模块

具有基于数字证书的用户身份认证、视频加解密等功能的用

户终端

信令控制服务器(用户身份认证、设备身份认证、信令安全、

密钥分发、签名验签功能的中心信令控制服务器)

具有安全功能的媒体服务器(设备身份认证、视频加解密功

能;实时点播、回放、存储、下载、分发、导出的媒体服务

器)

信令安全路由网关(用户身份认证、设备身份认证、签名验

签功能的 SIP 服务器)

安全管理平台(密钥管理、权限管理、签名验签、访问控制、

审计)

具备用户和设备身份证书的制发功能,为视频监控安全管理

平台提供证书查询和验证等服务,并完成对对称密钥管理的

系统

含有密码算法,安全功能,可实现密钥管理机制的、相对独

立的软件,硬件、固件或其组合

在前端设备中实现随机数产生和密码运算功能的、相对独立

的软件,硬件、固件或其组合

4.5 用户身份认证

B/S 客户端

C/S 客户端

基于数字证书

基于 SIP 协议的单|双向身份认证模式

4.6 流程和协议

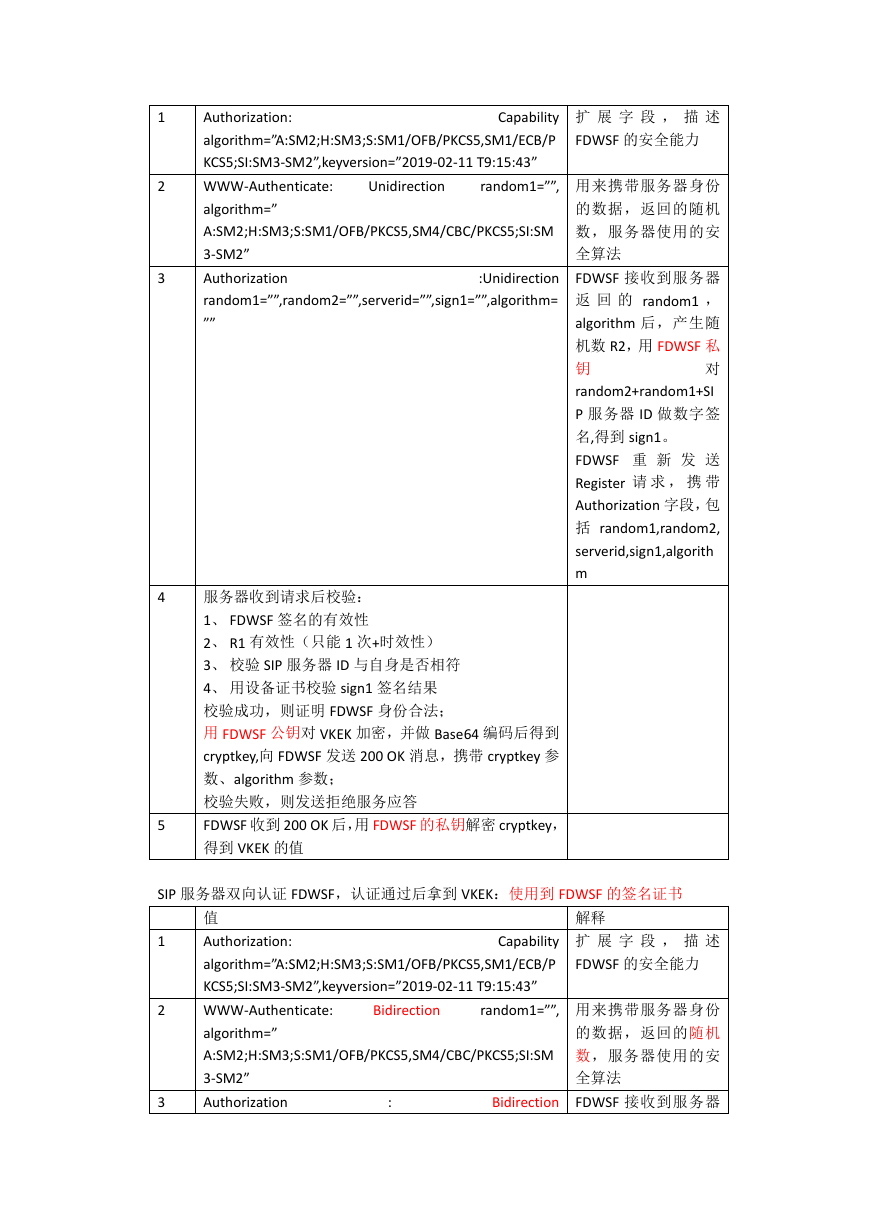

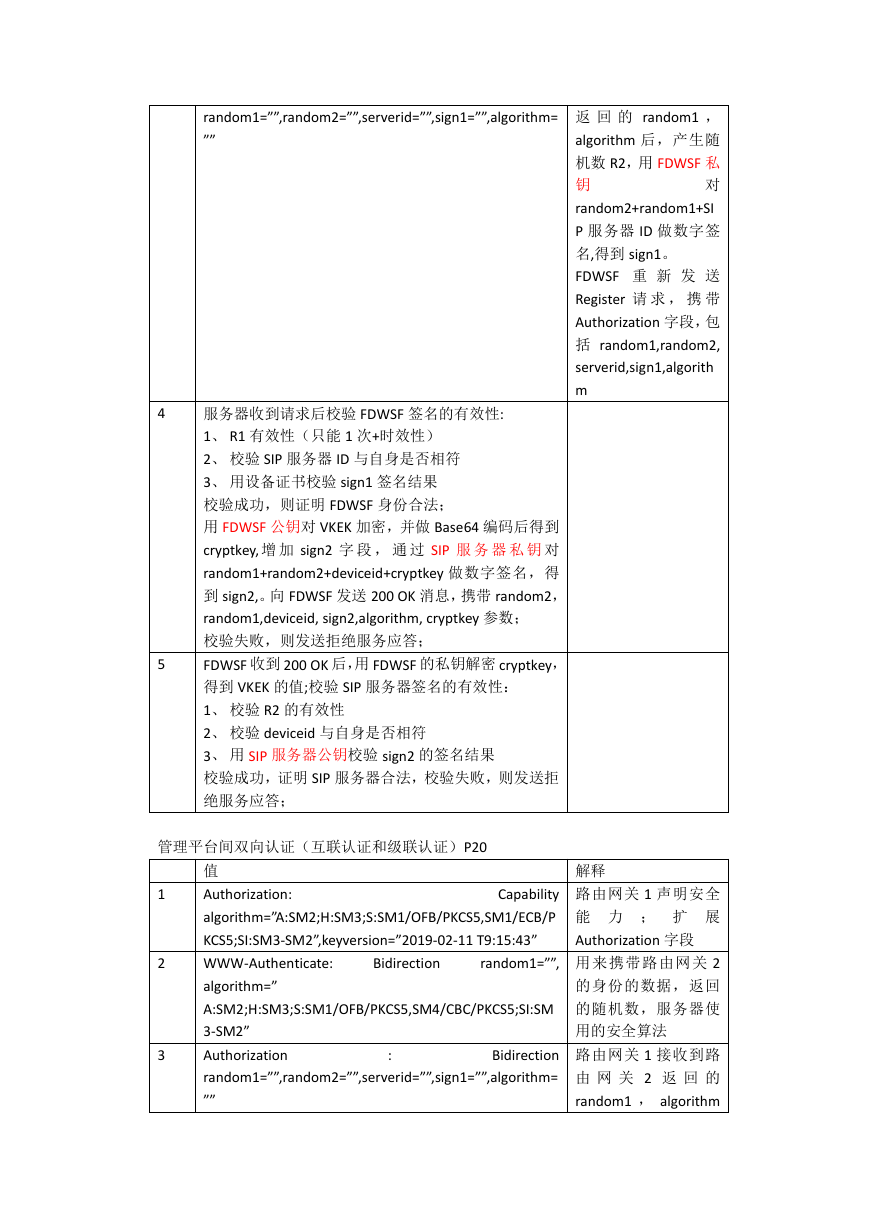

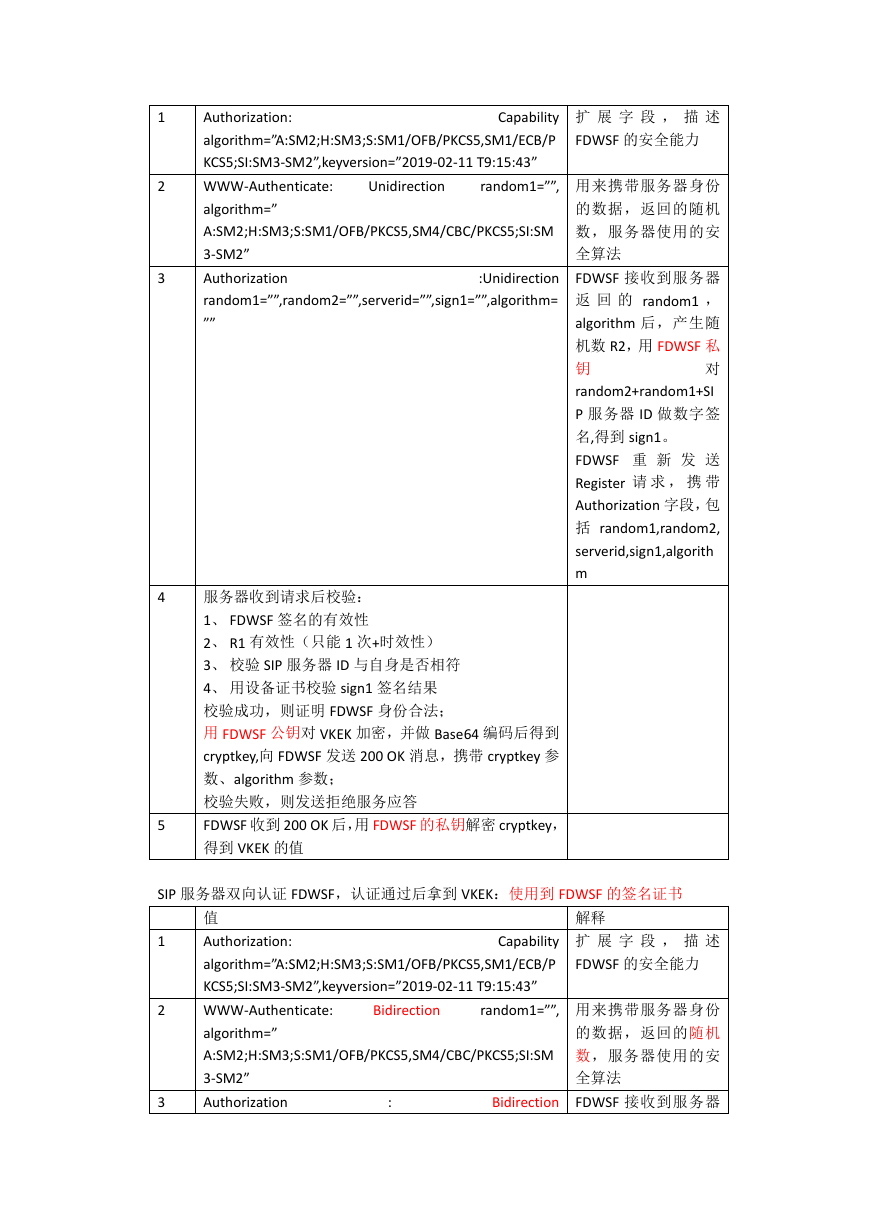

设备接入认证

SIP 服务器单向认证 FDWSF,认证通过后拿到 VKEK,使用到 FDWSF 的签名证书

值

解释

�

扩 展 字 段 , 描 述

FDWSF 的安全能力

用来携带服务器身份

的数据,返回的随机

数,服务器使用的安

全算法

FDWSF 接收到服务器

返 回 的 random1 ,

algorithm 后,产生随

机数 R2,用 FDWSF 私

钥

对

random2+random1+SI

P 服务器 ID 做数字签

名,得到 sign1。

FDWSF 重 新 发 送

Register 请 求 , 携 带

Authorization 字段,包

括 random1,random2,

serverid,sign1,algorith

m

1

2

3

4

5

Unidirection

Authorization:

Capability

algorithm=”A:SM2;H:SM3;S:SM1/OFB/PKCS5,SM1/ECB/P

KCS5;SI:SM3-SM2”,keyversion=”2019-02-11 T9:15:43”

WWW-Authenticate:

algorithm=”

A:SM2;H:SM3;S:SM1/OFB/PKCS5,SM4/CBC/PKCS5;SI:SM

3-SM2”

Authorization

:Unidirection

random1=””,random2=””,serverid=””,sign1=””,algorithm=

””

random1=””,

服务器收到请求后校验:

1、 FDWSF 签名的有效性

2、 R1 有效性(只能 1 次+时效性)

3、 校验 SIP 服务器 ID 与自身是否相符

4、 用设备证书校验 sign1 签名结果

校验成功,则证明 FDWSF 身份合法;

用 FDWSF 公钥对 VKEK 加密,并做 Base64 编码后得到

cryptkey,向 FDWSF 发送 200 OK 消息,携带 cryptkey 参

数、algorithm 参数;

校验失败,则发送拒绝服务应答

FDWSF 收到 200 OK 后,用 FDWSF 的私钥解密 cryptkey,

得到 VKEK 的值

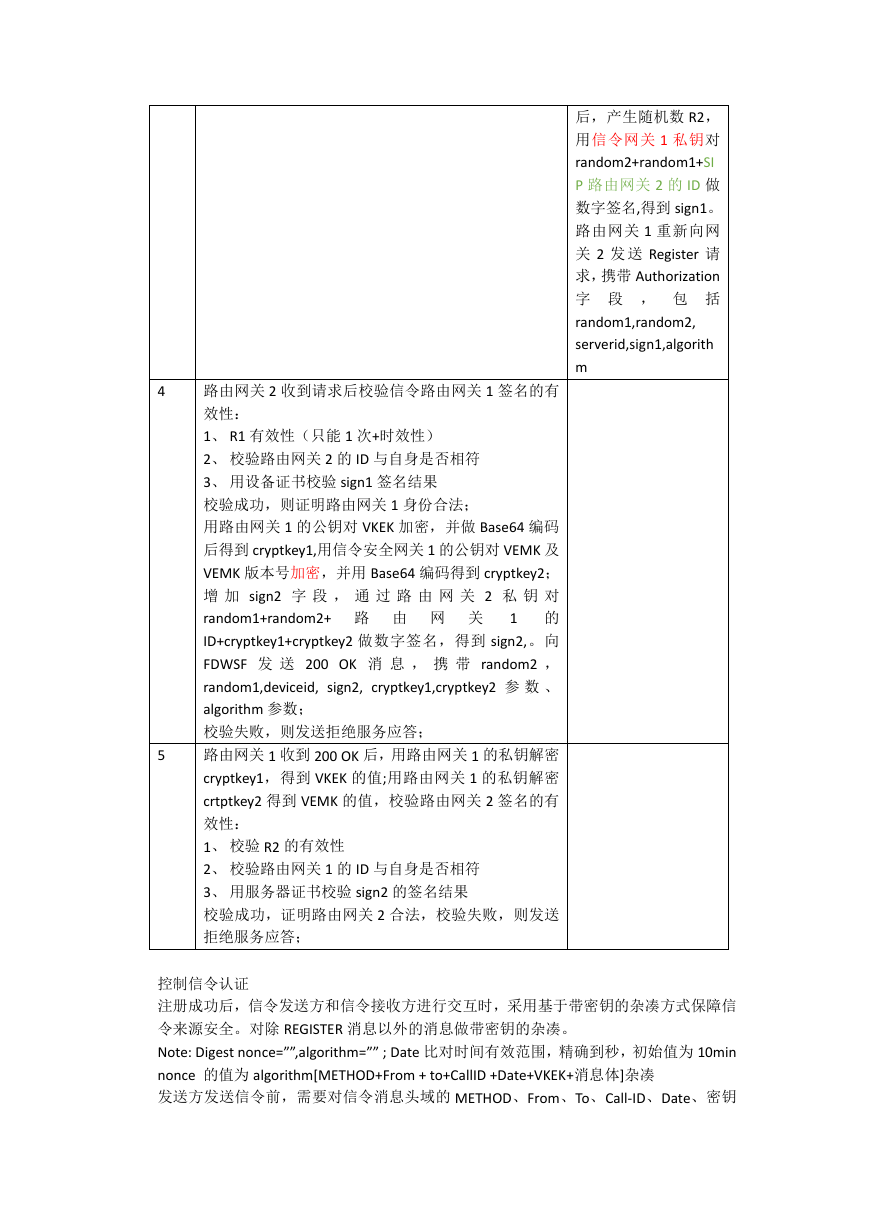

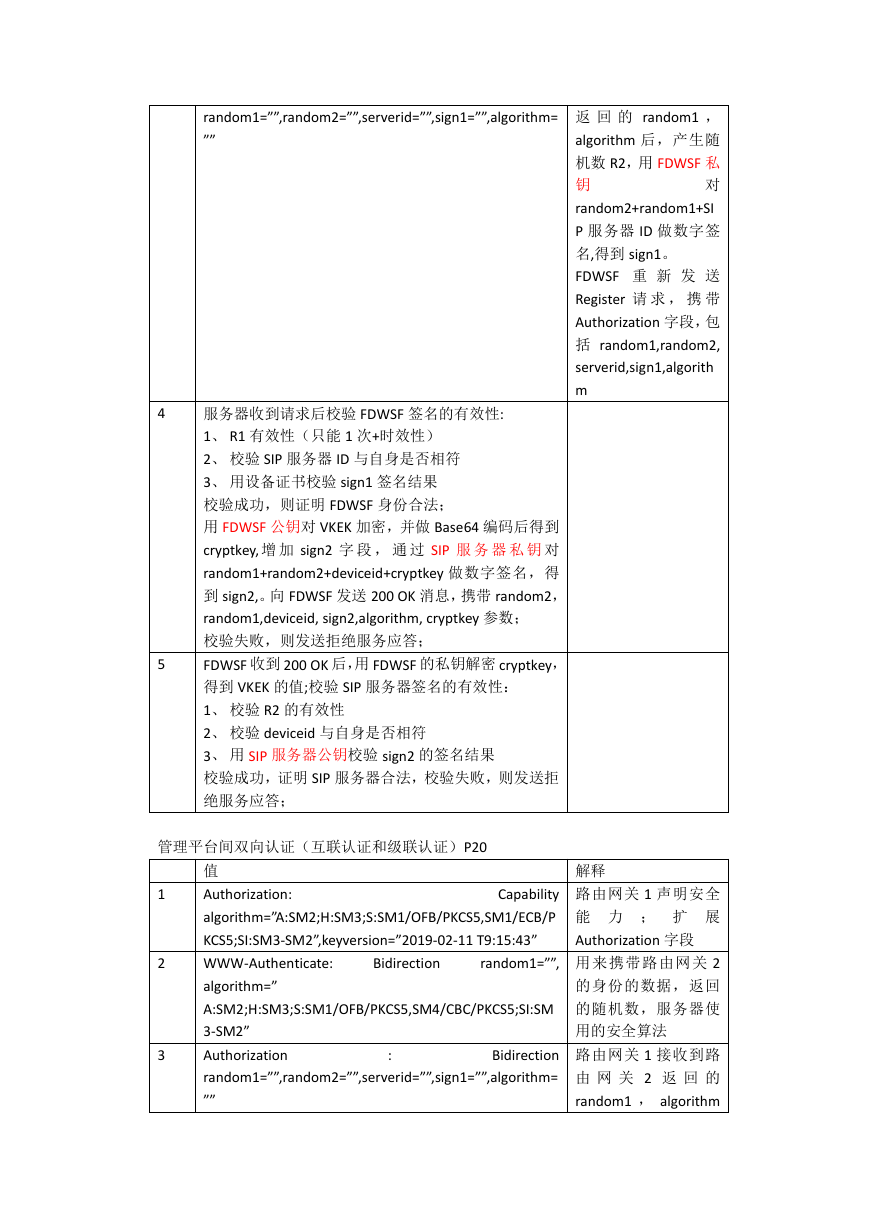

SIP 服务器双向认证 FDWSF,认证通过后拿到 VKEK:使用到 FDWSF 的签名证书

值

Authorization:

Capability

algorithm=”A:SM2;H:SM3;S:SM1/OFB/PKCS5,SM1/ECB/P

KCS5;SI:SM3-SM2”,keyversion=”2019-02-11 T9:15:43”

WWW-Authenticate:

algorithm=”

A:SM2;H:SM3;S:SM1/OFB/PKCS5,SM4/CBC/PKCS5;SI:SM

3-SM2”

Authorization

random1=””,

Bidirection

解释

扩 展 字 段 , 描 述

FDWSF 的安全能力

用来携带服务器身份

的数据,返回的随机

数,服务器使用的安

全算法

:

Bidirection FDWSF 接收到服务器

1

2

3

�

random1=””,random2=””,serverid=””,sign1=””,algorithm=

””

4

5

服务器收到请求后校验 FDWSF 签名的有效性:

1、 R1 有效性(只能 1 次+时效性)

2、 校验 SIP 服务器 ID 与自身是否相符

3、 用设备证书校验 sign1 签名结果

校验成功,则证明 FDWSF 身份合法;

用 FDWSF 公钥对 VKEK 加密,并做 Base64 编码后得到

cryptkey, 增 加 sign2 字 段 , 通 过 SIP 服 务 器 私 钥 对

random1+random2+deviceid+cryptkey 做数字签名,得

到 sign2,。向 FDWSF 发送 200 OK 消息,携带 random2,

random1,deviceid, sign2,algorithm, cryptkey 参数;

校验失败,则发送拒绝服务应答;

FDWSF 收到 200 OK 后,用 FDWSF 的私钥解密 cryptkey,

得到 VKEK 的值;校验 SIP 服务器签名的有效性:

1、 校验 R2 的有效性

2、 校验 deviceid 与自身是否相符

3、 用 SIP 服务器公钥校验 sign2 的签名结果

校验成功,证明 SIP 服务器合法,校验失败,则发送拒

绝服务应答;

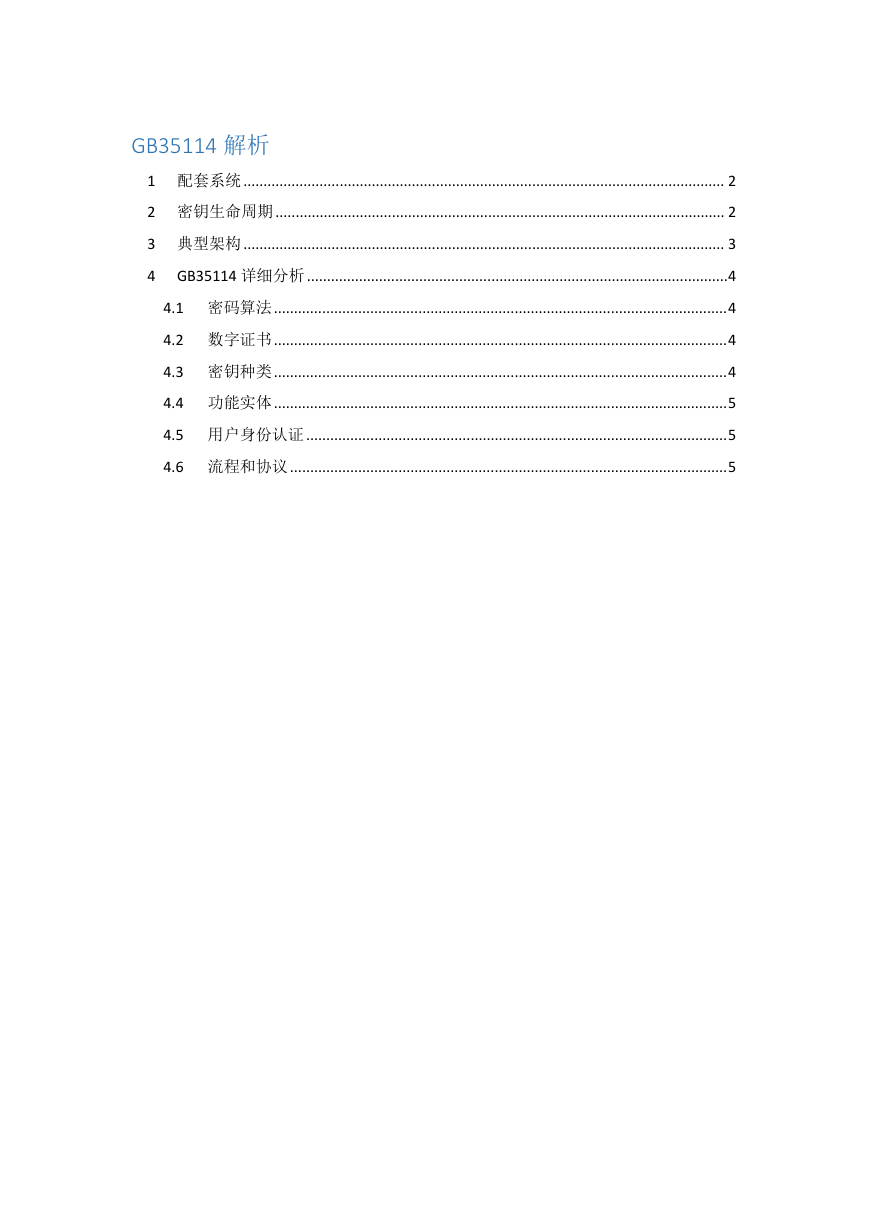

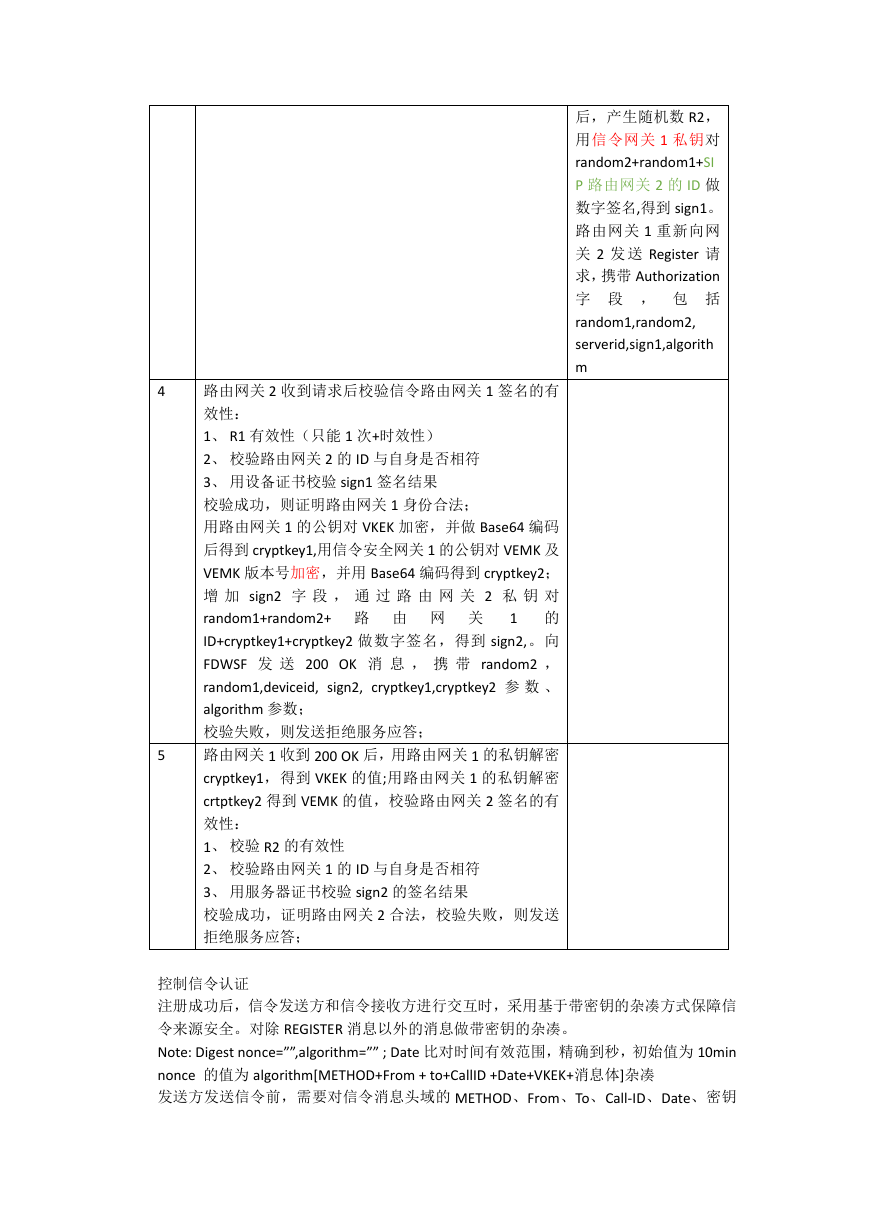

管理平台间双向认证(互联认证和级联认证)P20

1

2

3

值

Authorization:

Capability

algorithm=”A:SM2;H:SM3;S:SM1/OFB/PKCS5,SM1/ECB/P

KCS5;SI:SM3-SM2”,keyversion=”2019-02-11 T9:15:43”

WWW-Authenticate:

algorithm=”

A:SM2;H:SM3;S:SM1/OFB/PKCS5,SM4/CBC/PKCS5;SI:SM

3-SM2”

Bidirection

Authorization

random1=””,random2=””,serverid=””,sign1=””,algorithm=

””

random1=””,

Bidirection

:

返 回 的 random1 ,

algorithm 后,产生随

机数 R2,用 FDWSF 私

钥

对

random2+random1+SI

P 服务器 ID 做数字签

名,得到 sign1。

FDWSF 重 新 发 送

Register 请 求 , 携 带

Authorization 字段,包

括 random1,random2,

serverid,sign1,algorith

m

解释

路由网关 1 声明安全

能 力 ; 扩 展

Authorization 字段

用来 携带路 由网关 2

的身份的数据,返回

的随机数,服务器使

用的安全算法

路由网关 1 接收到路

由 网 关 2 返 回 的

random1 , algorithm

�

后,产生随机数 R2,

用信令网关 1 私钥对

random2+random1+SI

P 路由网关 2 的 ID 做

数字签名,得到 sign1。

路由网关 1 重新向网

关 2 发 送 Register 请

求,携带 Authorization

字 段 , 包 括

random1,random2,

serverid,sign1,algorith

m

4

5

路由网关 2 收到请求后校验信令路由网关 1 签名的有

效性:

1、 R1 有效性(只能 1 次+时效性)

2、 校验路由网关 2 的 ID 与自身是否相符

3、 用设备证书校验 sign1 签名结果

校验成功,则证明路由网关 1 身份合法;

用路由网关 1 的公钥对 VKEK 加密,并做 Base64 编码

后得到 cryptkey1,用信令安全网关 1 的公钥对 VEMK 及

VEMK 版本号加密,并用 Base64 编码得到 cryptkey2;

增 加 sign2 字 段 , 通 过 路 由 网 关 2 私 钥 对

random1+random2+ 路 由 网 关 1 的

ID+cryptkey1+cryptkey2 做数字签名,得到 sign2,。向

FDWSF 发 送 200 OK 消 息 , 携 带 random2 ,

random1,deviceid, sign2, cryptkey1,cryptkey2 参 数 、

algorithm 参数;

校验失败,则发送拒绝服务应答;

路由网关 1 收到 200 OK 后,用路由网关 1 的私钥解密

cryptkey1,得到 VKEK 的值;用路由网关 1 的私钥解密

crtptkey2 得到 VEMK 的值,校验路由网关 2 签名的有

效性:

1、 校验 R2 的有效性

2、 校验路由网关 1 的 ID 与自身是否相符

3、 用服务器证书校验 sign2 的签名结果

校验成功,证明路由网关 2 合法,校验失败,则发送

拒绝服务应答;

控制信令认证

注册成功后,信令发送方和信令接收方进行交互时,采用基于带密钥的杂凑方式保障信

令来源安全。对除 REGISTER 消息以外的消息做带密钥的杂凑。

Note: Digest nonce=””,algorithm=”” ; Date 比对时间有效范围,精确到秒,初始值为 10min

nonce 的值为 algorithm[METHOD+From + to+CallID +Date+VKEK+消息体]杂凑

发送方发送信令前,需要对信令消息头域的 METHOD、From、To、Call-ID、Date、密钥

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc