公安信息通信网边界接入平台安全

规范(试行)

——视频接入部分

2011 年 1 月

公安部科技信息化局

�

一、适用范围

本《规范》用于规范公安机关在公安信息通信网内共享公安信息通信网外视

频专网上视频资源的安全接入建设,实现外部视频资源单向传输至公安信息通信

网内,为公安业务工作提供支撑服务。以模拟视频方式接入公安信息通信网和公

安信息通信网内视频资源对外共享情况,不属于《规范》的适用范围。

二、引用文件

本《规范》的制订参考了以下文件:

《公安信息通信网边界接入平台安全规范(试行)》(公安通[2007]191号,

2007年10月);

《公安信息通信网互联设备及系统注册管理办法》 (公信通[2007]139号

2007年5月);

《城市报警与监控系统建设、管理、应用规范性文件汇编》(公安部科技信

息化局 2009年)。

三、术语和定义

3.1 视频专网

视频专网是指采用专线方式或非公共网络基础上的 VPN 虚拟专网方式建设

的、专用于支撑视频监控服务的汇接视频监控系统的网络。

“专线”定义遵循《公安信息通信网边界接入平台安全规范(试行)》的

4.1.2.1节。

专线:公安自建或公安通信网运营商提供的专用通信线路、带宽,其特点为

端点物理位置固定,电路专用。例如专用光缆、DDN(注:数字数据网)、公安专用

ADSL虚电路等。

�

3.2 视频接入链路

视频接入链路是以视频专网为接入对象、用于将外部视频应用安全接入到公

安信息通信网的专用链路。

3.3 视频数据

视频数据是以数字信号方式表示的影像和音频等信息。

3.4 视频控制信令

视频控制信令是视频设备之间的会话管理信息,用于约定视频设备间逻辑通

信信道的建立、删除以及数据传输控制和管理等行为。

3.5 视频数据单向传入

视频数据单向传入是指视频专网与公安信息通信之间的视频数据是单方向

传输,即只允许从视频专网单向传输至公安信息通信网。

四、安全技术要求

4.1 总体要求

遵循《公安信息通信网边界接入平台安全规范(试行)》的4.2.1节。视频接

入链路的体系架构必须符合《公安信息通信网边界接入平台安全规范(试行)》

的3.2节的要求。

4.2.1 总体要求

接入平台应依据分类分级控制的原则严格划分安全区域,对不同的接入对象

和接入方式从链路安全,网络安全,主机安全,应用安全等不同方面采取相应的

安全措施。安全区域采用逻辑划分方式,在保证接入平台安全功能实现的前提下,

其安全措施可不局限在某一特定的安全区域内,接入平台要具有长期抗攻击能

�

力,能够及时、灵活地调整接入平台中的安全策略以及平台内设备、系统、应用

和用户的相关配置。

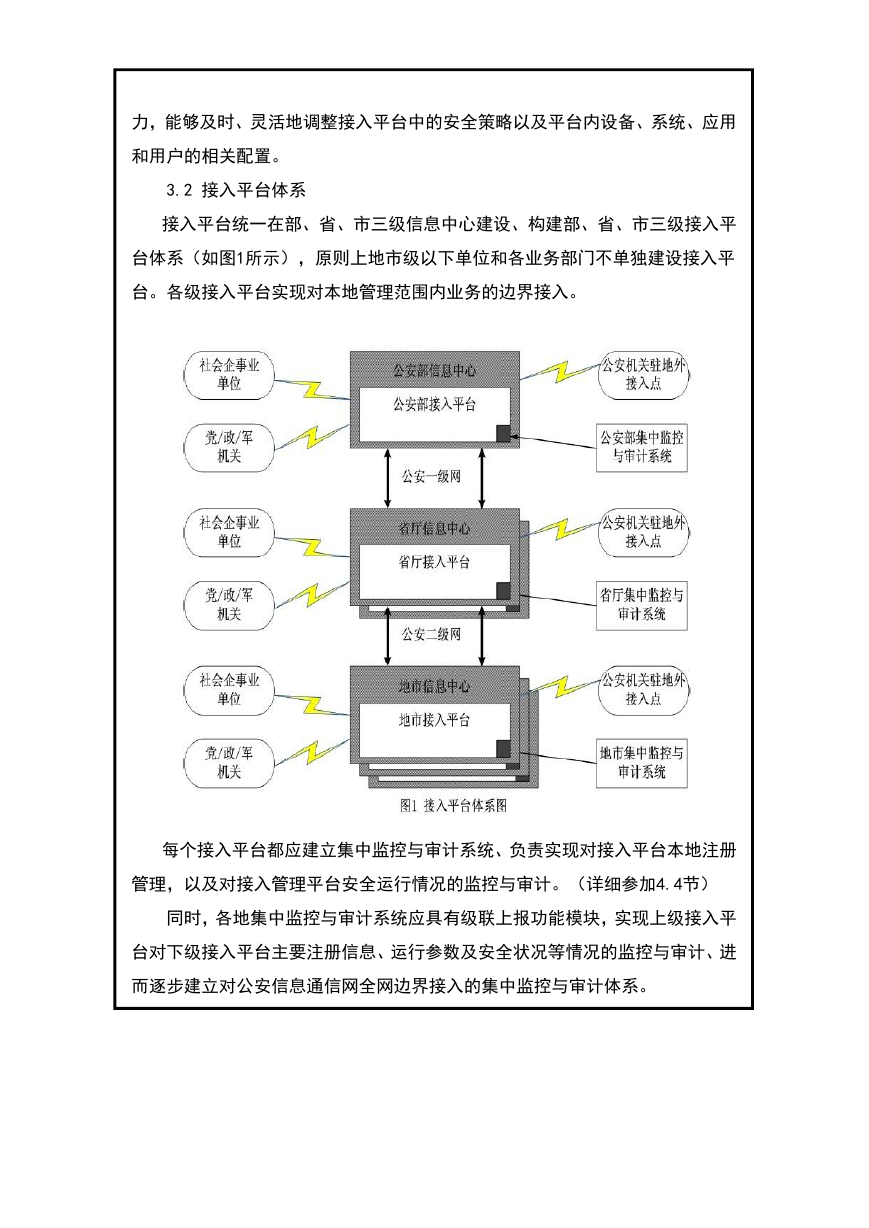

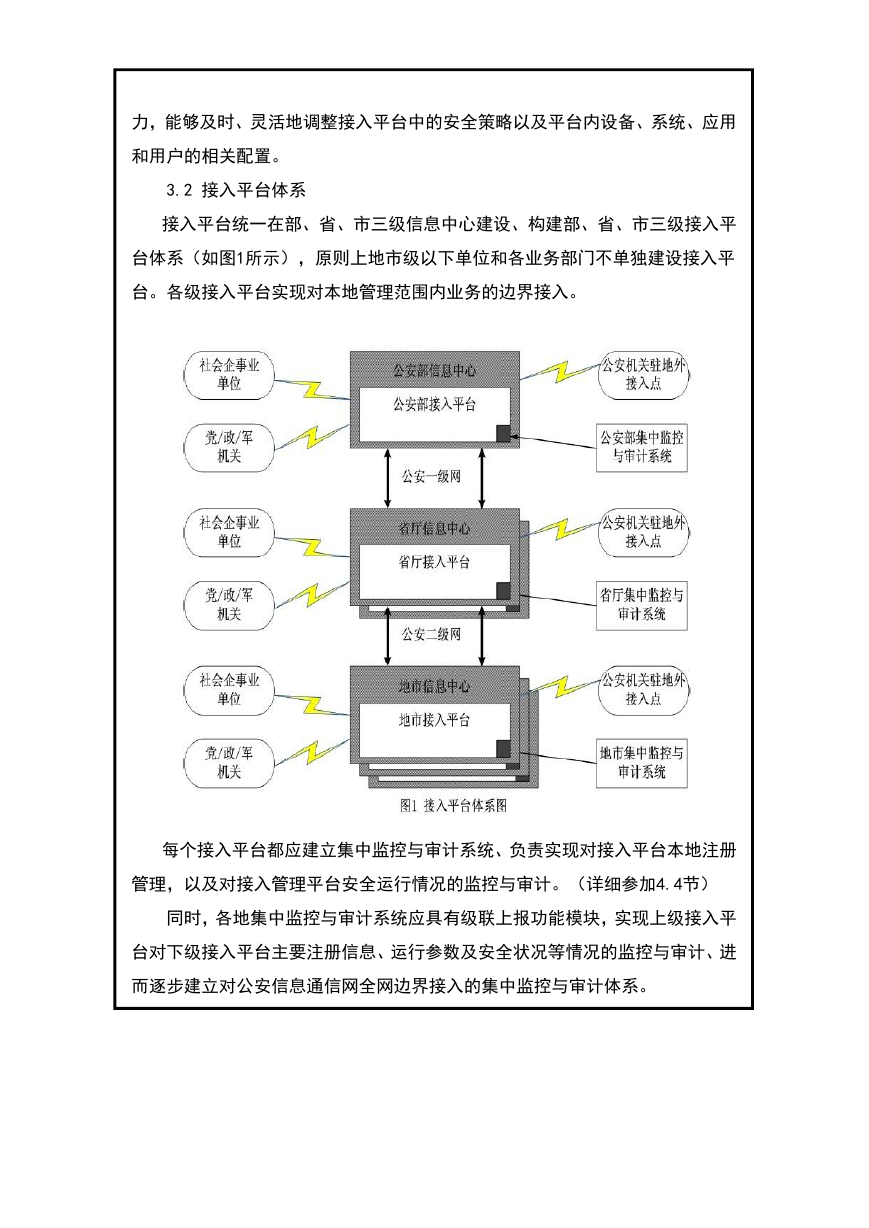

3.2 接入平台体系

接入平台统一在部、省、市三级信息中心建设、构建部、省、市三级接入平

台体系(如图1所示),原则上地市级以下单位和各业务部门不单独建设接入平

台。各级接入平台实现对本地管理范围内业务的边界接入。

每个接入平台都应建立集中监控与审计系统、负责实现对接入平台本地注册

管理,以及对接入管理平台安全运行情况的监控与审计。(详细参加4.4节)

同时,各地集中监控与审计系统应具有级联上报功能模块,实现上级接入平

台对下级接入平台主要注册信息、运行参数及安全状况等情况的监控与审计、进

而逐步建立对公安信息通信网全网边界接入的集中监控与审计体系。

�

经过身份认证后的视频接入设备,须通过专线方式接入到视频接入链路。在

视频接入链路中,视频控制信令和数据的会话终止于应用服务区。在应用服务区,

视频接入认证服务器对接入对象进行设备认证,并对视频信令格式进行检查及内

容过滤,只允许合法的协议和数据通过。在安全隔离区,安全隔离设备将视频控

制信令和数据进行分别处理和传输,其中视频数据为单向传输,视频控制信令为

双向传输。视频用户认证服务器对公安信息通信网上使用视频资源的用户进行统

一注册,身份认证及权限管理,仅允许认证通过的用户访问已授权的视频资源。

视频接入链路构架如图 1 所示

4.1.1 视频接入链路

视频接入链路作为公安信息通信网边界接入平台的一条独立链路,必须纳入

平台统一监控、审计与管理。

视频接入链路与视频专网之间必须采用专线方式连接。

4.1.2 业务操作方式

视频单向传入:只能由公安信息通信网内授权终端或主机,通过视频接入链

路主动访问或获取视频专网资源,包括视频数据的显示、存储及回放等。

�

4.1.3 区域划分

遵循《公安信息通信网边界接入平台安全规范(试行)》的4.2.2节。

4.2.2 区域划分

4.2.2.1 路由接入区

该区域实现各个外部链路与接入平台间连接。

该区域主要安全功能为:实现路由访问控制,将来自不同接入对象或不同外

部链路的数据流按照接入平台的安全策略加以区分。

4.2.2.2 边界保护区

该区域主要实现对接入平台的边界保护。

该区域主要安全功能为:实现网络身份认证。访问控制和权限管理;数据机

密性和完整性保护;防御网络攻击和嗅探。

4.2.2.3 应用服务区

该区域主要处理各类与应用相关的操作,是公安信息通信网对外信息服务。

信息采集,数据交换的中间区域。

该区域主要安全功能为:作为接入终端网络连接的终点,实现应用级身份认

证、访问控制、应用代理、数据暂存等功能;防止对公安信息通信网的非法访问

和信息泄露、对此区域,应加强对服务器等设备的安全保护,应具有病毒、木马

防护功能,防止病毒传播与非法控制。

4.2.2.4 安全隔离区

该区域实现公安信息通信网与应用服务区的安全隔离与信息交换。

该区域主要安全功能为:实现公安信息通信网与应用服务区的安全网络隔

离;根据安全策略,对出入公安信息通信网的数据分别进行协议剥离、格式检查

和内容过滤,实现公安信息通信网和应用服务区之间的安全数据交换。

4.2.2.5 安全监测与管理区

该区域实现整个接入平台的安全监测,管理与维护。

该区域主要安全功能为:对接入平台运行情况进行安全监测与审计;对接入

平台及业务信息进行注册管理,各种安全策略管理,流量监测,统计分析,安全

审计等;接入平台内网络设备,安全设备的配置管理及日常运行维护;补丁升级,

漏洞扫描与病毒防范

�

4.1.4 网络安全

4.1.4.1 视频接入设备认证

视频接入设备认证是指对视频专网内向公安信息通信网提供视频服务的硬

件设备进行身份认证,禁止未经认证的设备接入公安信息通信网。

4.1.4.2 用户身份认证

用户身份认证是指对公安信息通信网内使用视频接入业务的用户进行身份

认证。必须采用公安数字身份证书作为授权用户的唯一凭证,对公安用户进行权

限控制与管理。

4.1.4.3 访问控制

视频接入设备的网络连接终止视频接入认证服务器,严格禁止视频接入设备

对公安信息通信网的直接访问或直接与公安信息通信网交换数据。

未通过身份认证的视频接入设备禁止连接视频接入链路。

必须对公安信息通信网内使用视频接入业务的用户进行注册和权限管理,未

经身份认证的用户禁止访问视频接入业务。

通过身份认证后的用户只能进行授权范围内的操作,禁止非授权访问资源及

系统操作。

4.1.4.4 机密性与完整性

遵循《公安信息通信网边界接入平台安全规范(试行)》4.2.4.3节。

在网络传输过程中,接入终端与接入平台间通信内容必须实现机密性保护。

在网络传输过程中,必须保证传输过程中报文的完整性,并具备防止重放攻

击、篡改和伪造等功能。

对于专线接入情况,在接入对象可信程度较高条件下,机密性和完整性保护

措施可相对降低。

�

4.1.4.5 入侵防范

遵循《公安信息通信网边界接入平台安全规范(试行)》4.2.4.4节。

能够对源/目的地址及端口进行控制,实现会话状态检测及内部网络地址隐

藏。

能够实时发现入侵行为及病毒、蠕虫传播,并及时报警。

4.1.4.6 网络设备安全

遵循《公安信息通信网边界接入平台安全规范(试行)》4.2.4.5节。

应对登录网络设备的用户进行身份认证,身份认证方式应有足够强度。同时

应对网络设备管理员的登录地址、登录时间长度等进行限制,不允许远程登录。

对于关键网络设备的管理,应当将管理数据流与业务数据流分离;应开启关

键网络设备安全审计功能,配置日志服务器,安全审计的内容应记录系统内重要

的安全相关事件,包括登录事件、配置更改等。

应及时更新网络设备的操作系统,关闭不必要的服务。

4.1.4.7 可用性保障

遵循《公安信息通信网边界接入平台安全规范(试行)》4.2.4.6节。并针

对视频传输特点,提供视频分发功能,提高视频可用性。

网络拓扑结构设计应采用冗余技术,避免存在网络单点故障。

关键网络设备和服务器设备应采用硬件冗余,软件配置等技术手段提供系统

的高可用性。

4.1.5 主机安全

遵循《公安信息通信网边界接入平台安全规范(试行)》的4.2.5节。

本节主机主要指接入平台内提供各类型应用服务及数据存储的服务器或管

理终端。

主机操作系统应选择具有长期补丁更新支持的正版软件,应遵循最小安装的

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc