实验1 Cisco网络设备基本管理

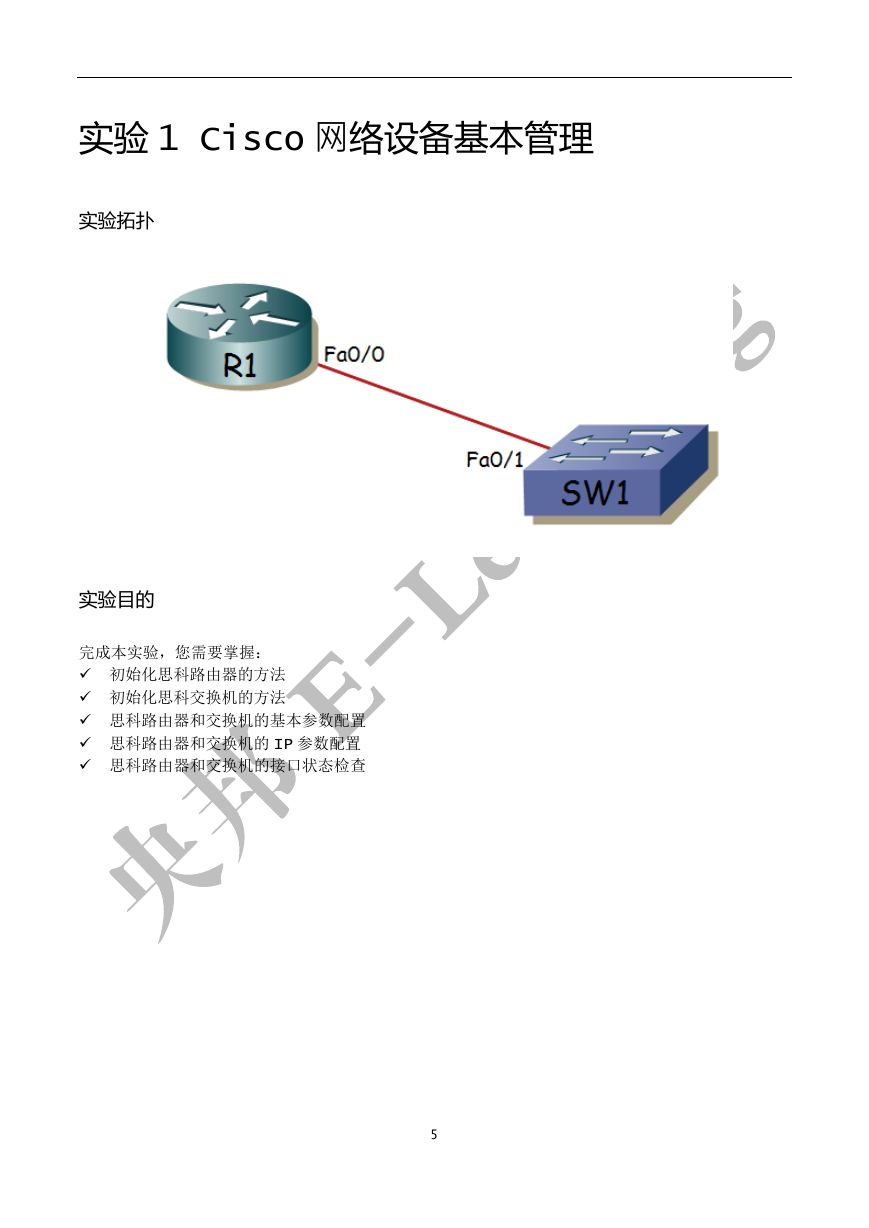

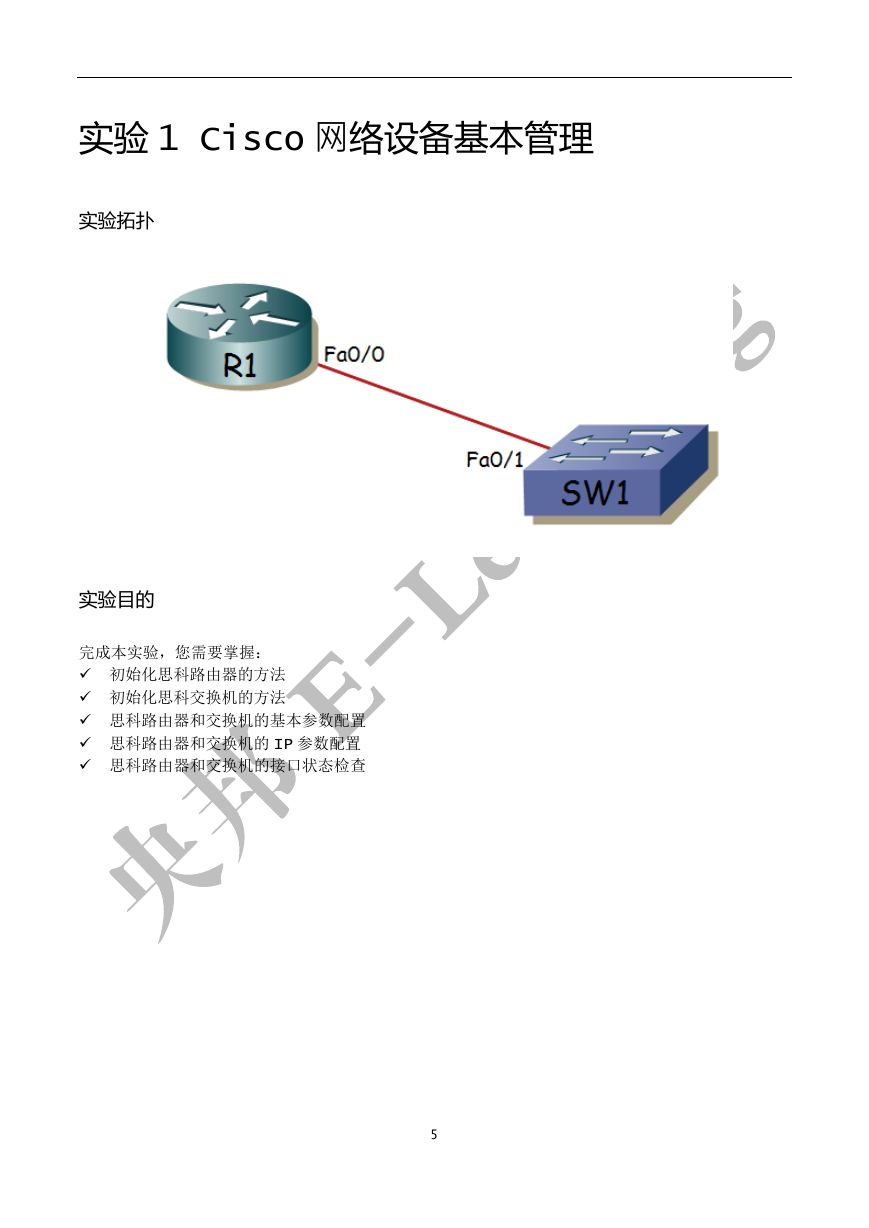

实验拓扑

实验目的

任务1 初始化Cisco 路由器,及模式切换

步骤1:登录到路由器的Console口

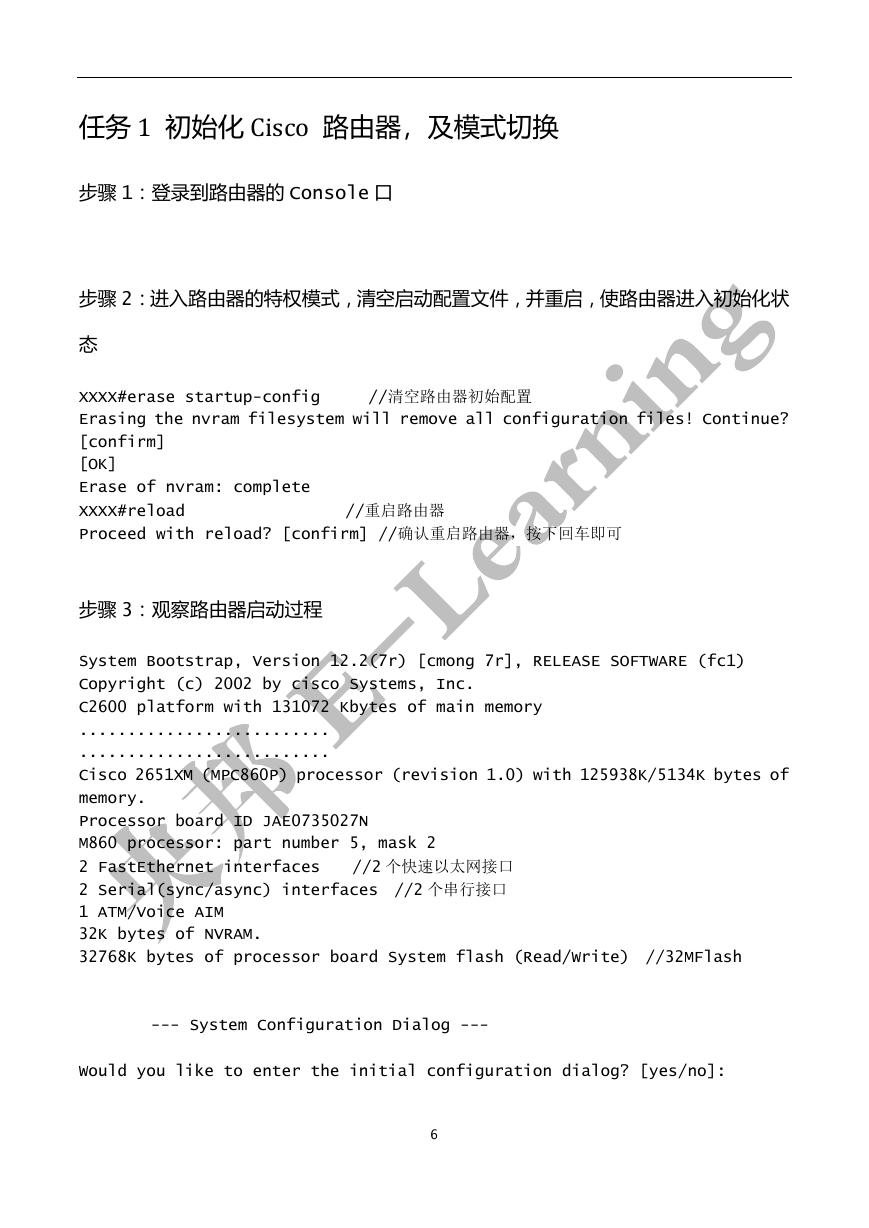

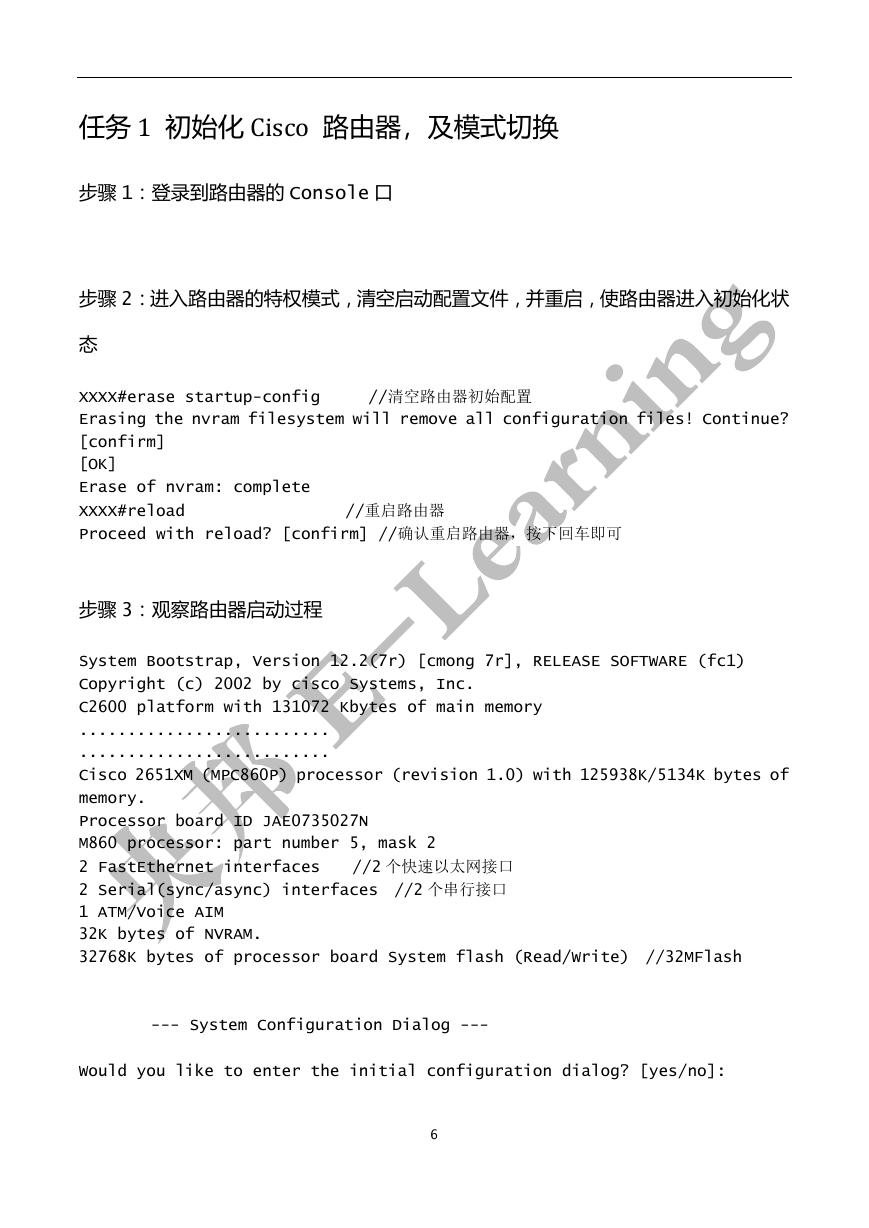

步骤2:进入路由器的特权模式,清空启动配置文件,并重启,使路由器进入初始化状态

步骤3:观察路由器启动过程

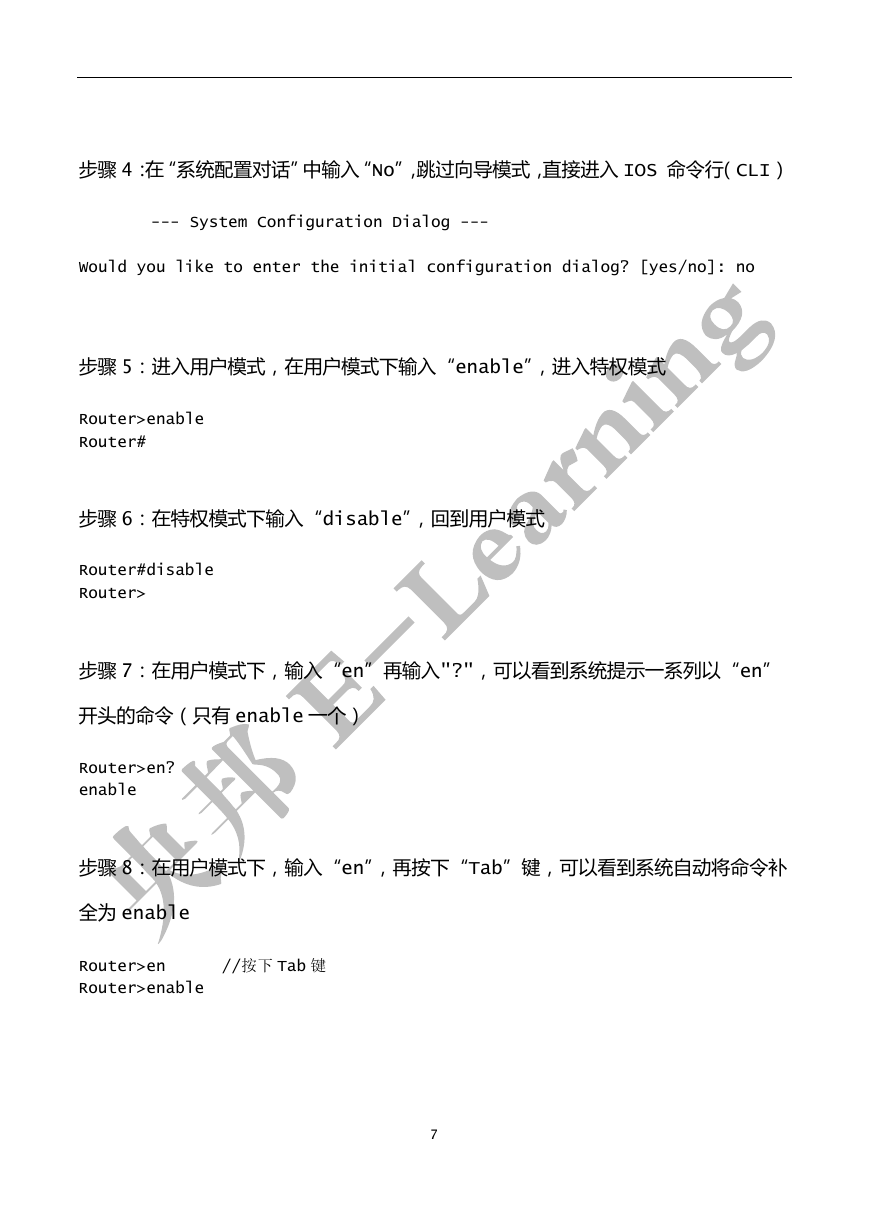

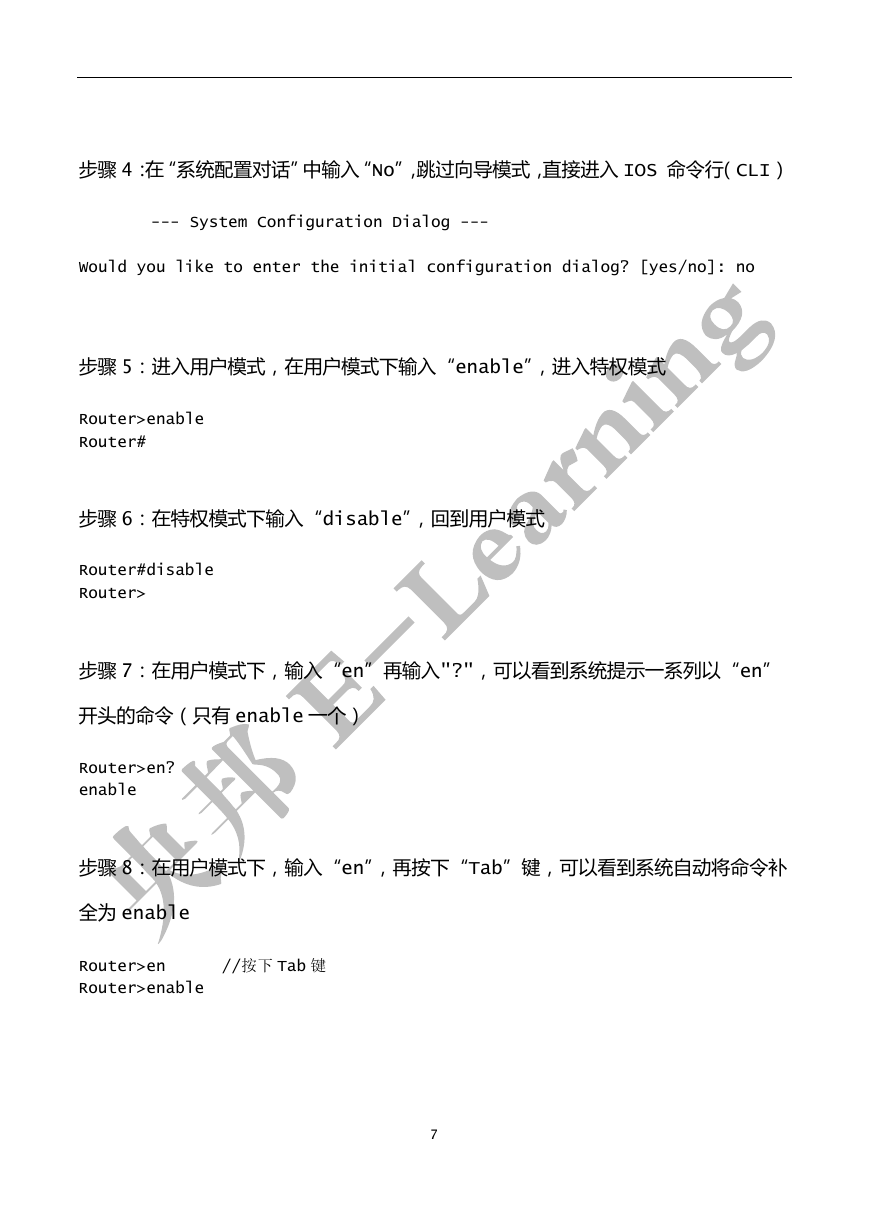

步骤4:在“系统配置对话”中输入“No”,跳过向导模式,直接进入IOS 命令行(CLI)

步骤5:进入用户模式,在用户模式下输入“enable”,进入特权模式

步骤6:在特权模式下输入“disable”,回到用户模式

步骤7:在用户模式下,输入“en”再输入"?",可以看到系统提示一系列以“en”开头的命令(只有enable一个)

步骤8:在用户模式下,输入“en”,再按下“Tab”键,可以看到系统自动将命令补全为enable

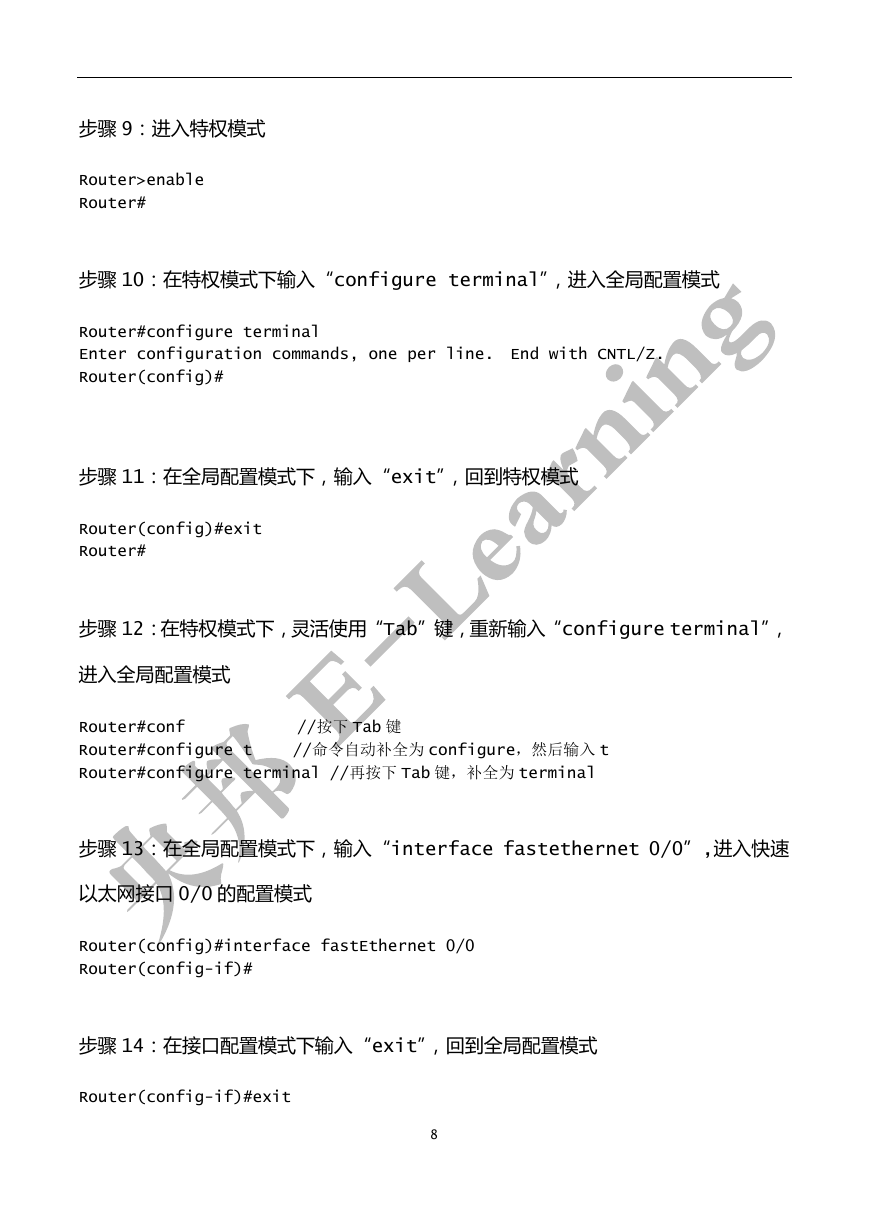

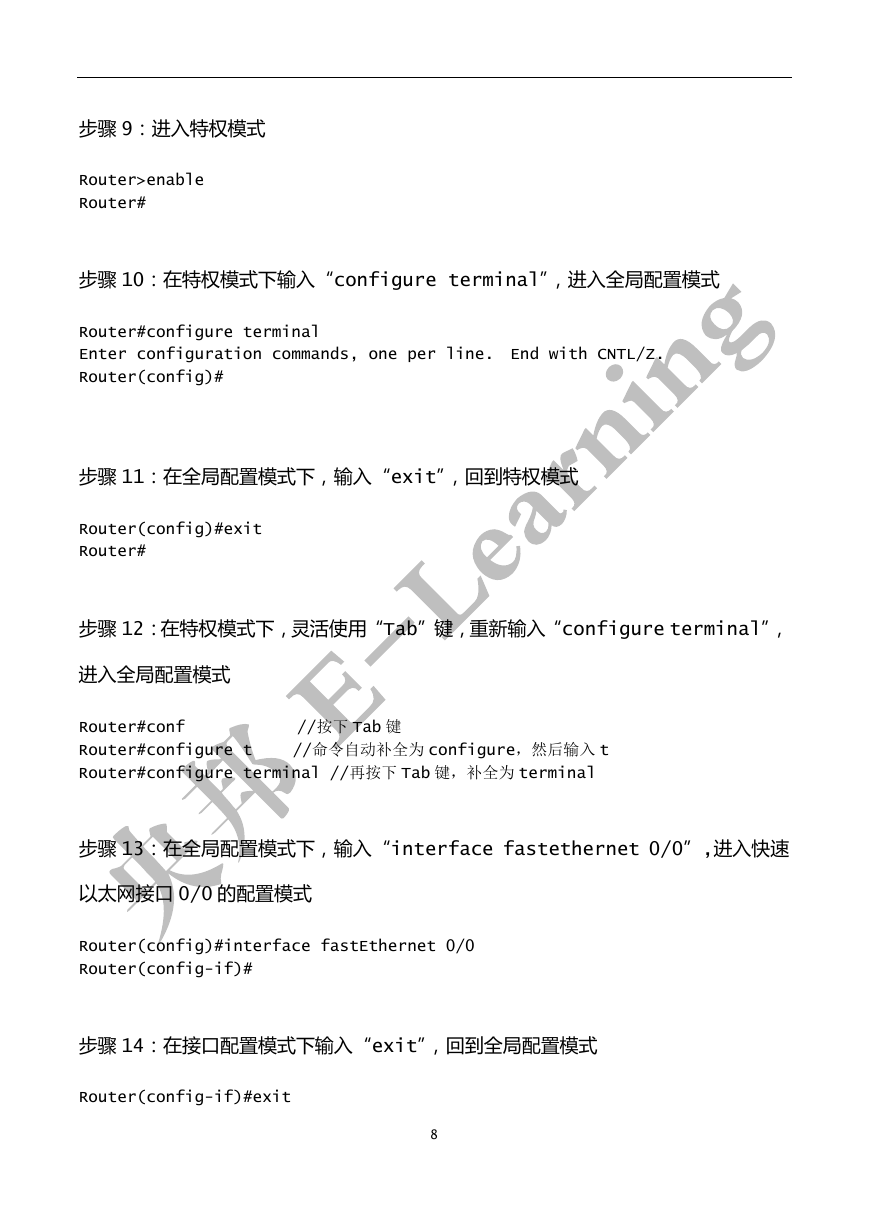

步骤9:进入特权模式

步骤10:在特权模式下输入“configure terminal”,进入全局配置模式

步骤11:在全局配置模式下,输入“exit”,回到特权模式

步骤12:在特权模式下,灵活使用“Tab”键,重新输入“configure terminal”,进入全局配置模式

步骤13:在全局配置模式下,输入“interface fastethernet 0/0”,进入快速以太网接口0/0的配置模式

步骤14:在接口配置模式下输入“exit”,回到全局配置模式

步骤15:重新进入快速以太网接口0/0的配置模式

步骤16:在接口配置模式下,输入“end”可以直接回到特权模式

步骤17:重新进入快速以太网接口0/0的配置模式

步骤18:在接口配置模式下,按下“ctrl+C”的组合键,也可以直接回到特权模式

步骤19:在特权模式下,输入exit,可以关闭当前console会话

任务2:思科交换机的初始化,及模式切换

步骤1:登录到交换机的Console口

步骤2:进入交换机的特权模式,清空启动配置文件,删除vlan.dat文件(删除vlan数据库),并重启,使交换机进入初始化状态

步骤2:待交换机完成启动后,在“初始配置对话”中输入“no”,直接进入命令行界面

步骤3:在用户模式下,输入“enable”可以进入特权模式

步骤4:在特权模式下,输入“disable”可以回到用户模式

步骤5:使用“?”和“Tab”可以看到IOS的帮助机制

步骤6:进入特权模式

步骤7:在特权模式下,输入“configure terminal”,进入交换机的全局配置模式

步骤8:在全局配置模式下,输入“interface fastEthernet 0/1 ”,可以进入快速以太口0/1的配置模式

任务3:配置思科路由器的基本参数

步骤1:进入路由器的全局配置模式

步骤2:使用hostname命令设置主机名为“R1”

步骤3:使用no hostname命令将主机名恢复为模式

步骤4:在全局配置模式下,使用banner motd命令配置每日提醒信息

步骤5:在特权模式下,输入exit,关闭当前console会话

步骤6:按下回车,重新打开会话,会看到步骤4中配置的内容

步骤7:在用户模式下,输入任意字符,会看到路由器产生通过DNS解析,可能会等待很长时间

步骤8:在全局配置模式下,关闭域名解析功能

步骤9:回到特权模式,再次输入任意字符,可以看到路由器直接提示错误而不进行DNS查询

步骤10:在console接口配置模式下,开启日志同步功能

步骤11:在console接口模式下,指定空闲时间为5分钟,5分钟没有任何输入的话自动断开console会话

步骤12:将交换机的主机名改为“SW1”

任务4:配置路由器和交换机的IP参数

步骤1:进入路由器的FastEthernet0/0口,使用ip address命令配置IP地址和子网掩码为192.168.1.1和255.255.255.0

步骤2:使用no shutdown命令打开接口

步骤3:在交换机上配置虚拟管理接口(vlan1接口),配置IP地址和子网掩码并打开该接口

步骤4:在交换机的特权模式,使用ping命令测试和R1的通信。看到"!"表示是通的

步骤5:在路由器的特权模式,使用ping命令测试和SW1的通信。看到"!"表示是通的

步骤6:在R1上使用show interfaces可以看到所有接口的详细信息,使用空格键向下翻页

步骤7:在R1上使用show interface fastEthernet 0/0可以看到该接口详细信息

步骤8:使用show ip interface brief可以看到所有接口的简要信息列表

步骤9:在交换机上检查vlan1的接口信息

步骤10:在R1上增加Loopback接口,配置IP为192.168.100.1,掩码为255.255.255.0

步骤11:检查Loopback接口状态

步骤12:使用show ip interface brief也可以看到新增的loopback0接口

步骤13:删除Loopback接口

步骤14:指定交换机的网关信息

实验2 思科网络设备高级管理

实验拓扑

实验目的

任务1:配置思科网络设备的配置文件

步骤1:登录到R1的console口,清空R1的启动配置并重启,待重启完成后,在“初始配置对话”中输入NO,直接进入命令行界面

步骤2:对路由器实施一些基本的配置,如主机名、每日提醒消息、日志同步等

步骤3:在特权模式下,使用 show running-config 检查当前的配置文件,找到步骤2中的配置信息

步骤4:在特权模式下,使用show startup-config,检查启动配置文件,会看到“启动配置不存在”的提示,原因是在步骤1中我们已经将启动配置清空

步骤5:在特权模式下,使用copy running-config startup-config命令保存当前配置到启动配置中去

步骤6:再次检查启动配置文件,可以看到和运行配置(running-config)一样的配置

步骤7:在使用show running-config时提取出“hostname”的那一行

步骤8:在使用show running-config时,提取出“line con 0”开始的内容

任务2:管理思科路由器的配置寄存器

步骤1:进入R1的console界面,在全局配置模式下,将配置寄存器改为0x2102

步骤2:确认保存配置,并重启路由器

步骤3:待路由器重启完成后,检查running-config,会看到重启前的配置还能正确加载过来。路由器的状态和重启之间是完全一致的。寄存器值0x2102决定了路由器启动时会加载启动配置文件(startup-config)到running-config。正常的网络环境中,路由器的寄存器应该就是0x2102

步骤4:配置寄存器改为0x2142,并保存、重启路由器

步骤5:待重启后,会看到“初始配置对话”的提示,选择“NO”直接进入命令行,检查running-config,发现running-config中只有默认配置,而先前的配置都没有。如果寄存器值是0x2142,启动时不会加载启动配置文件。此时路由器的状态就是初始化的空配置状态

步骤6:用show version命令检查路由器的基本版本信息,可以看到在最后一行提示,配置寄存器为0x2142

任务3:管理思科网络设备的各种登录密码

步骤1:进入R1的console界面,在全局配置模式下,使用enable password命令配置明文特权密码为cisco

步骤2:回到用户模式

步骤3:在用户模式下使用enable尝试进入特权模式,会看到输入密码的提示

步骤4:输入密码“cisco”,可以进入特权模式,输入的时候字符是不显示出来的

步骤5:在全局配置模式下,使用enable secret命令指定密文特权密码为cisco123

步骤6:回到用户模式

步骤7:尝试再次进入特权模式,还是看到了输入密码的提示

步骤8:先尝试输入“cisco”,发现没有能够将进入特权模式,再输入“cisco123”,发现可以进入特权模式。当secret密码被配置后,明文特权密码就不再生效。

步骤9:在console的配置模式下,指定密码为123,并开启登录认证机制

步骤10:关闭console会话

步骤11:按下回车重新打开console,会看到密码提示(此时,还没有进入用户模式)

步骤12:输入123,可以看到进入了用户模式

步骤13:尝试进入特权模式,需要输入密码cisco123,才能进入特权模式

步骤14:在路由器的全局配置模式下,创建用户user,密码为user

步骤15:在console配置模式下,指定登录方式为本地数据库登录

步骤16:关闭console会话

步骤17:再次打开console会话,会看到“username:”提示

步骤18:username提示中输入“user”,password提示中输入“user”

步骤19:进入特权模式,查看特权密码的配置,会看到明文特权密码和密文特权密码的显示

步骤20:关闭路由器密码加密服务,其实默认就关闭

步骤21:检查配置文件中“user”用户的配置,能看到密码是明文的

步骤22:打开路由器的密码加密服务

步骤23:再次检查配置文件中“user”用户的配置,能看到密码是密文的,体会密码加密服务的作用

步骤24:删除所有密码的配置

任务4:管理设备的远程登录

步骤1:登录到R1和R2界面,清空设备的初始配置并重启,重启后跳过向导,直接进入路由器/交换机的命令行界面

步骤2:登录到SW1,清空设备的初始配置并重启,重启后跳过向导,直接进入路由器/交换机的命令行界面

步骤3:配置R1,配置主机名为R1,指定Fa0/0口的IP地址为192.168.1.1,子网掩码为255.255.255.0,并打开接口

步骤4:检查R1的接口状态,确认Fa0/0口是“UP”状态,并且IP地址也正确

步骤5:配置R2,配置主机名为R2,指定Fa0/0口的IP地址为192.168.1.2,子网掩码为255.255.255.0,并打开接口

步骤6:检查R2的接口状态,确认Fa0/0口是“UP”状态,并且IP地址也正确

步骤7:配置SW1,配置主机名为SW1,指定vlan1的IP地址为192.168.1.11,子网掩码为255.255.255.0,并打开接口

步骤8:检查vlan1接口

步骤9:使用R1做ping测试,确认能ping通SW1和R2

步骤10:在R2上执行telnet命令,远程登录R1(192.168.1.1),会看到连接被拒绝。原因是,默认路由器远程登录是需要认证的,但现在暂时没有用于认证的密码。

步骤11:在R1上为VTY 0 定义登录密码(VTY 0 是第一个远程登录的虚拟终端)

步骤12:R2再次登录R1,现在弹出“Password”提示,输入“123”就可以进入R1了

步骤13:R2退出对R1的远程登录

步骤14:在R1上,关闭VTY 0 的 用户认证机制,用户可以直接进入R1

步骤15:R2再次登录R1,发现直接进入了R1的用户模式,因为R1的认证被关闭了。完成测试后退出远程登录

步骤16:在R1上,配置VTY 1,指定VTY 1的登录密码,并确认开启用户认证机制

步骤17:检查R1的配置文件,看到VTY0和VTY1的不同配置,VTY0不认证,而VTY1需要输入321才能进入

步骤18:使用SW1先登录R1,发现直接进入了R1的用户模式,因为第一个登录的用户会自动打开VTY0,然后再用R2登录R1,发现需要输入密码(321)才可以进入R1,第二个登录的用户自动打开VTY1,VTY1上是有认证机制的。

步骤19:保持SW1和R2对R1的远程登录,在R1上检查远程登录的用户信息,检查之前先关闭域名解析功能。能看到SW1和R2分别连接着VTY0 和VTY1

步骤20:在R1上清楚VTY0的会话

步骤21:切换到SW1的控制台接口,会看到SW1对R1的远程连接被关闭了

步骤22:配置R1,将VTY0到VTY4的5个虚拟终端的空闲超时时间定义为30秒

步骤23:使用SW1再次远程登录R1,不做任何操作,30秒后连接会自动被断开

步骤24:在R2上创建RSA密钥,在创建密钥前需先指定域名

步骤25:在R2上创建用户名和密码,分别是test/test

步骤26:配置R2的VTY0,保证VTY0使用本地数据库认证,并只接收SSH连接

步骤27:使用R1做连接测试,尝试使用用户名为test,通过SSH登录R2

步骤28:在R2上检查SSH的连接,可以看到有一个用户test的连接

实验3 实施基本的以太网交换技术

实验拓扑

实验目的

任务1:建立和管理交换机之间基本的Trunk链路

步骤1:登录到SW1和SW2上,清空2台交换机的启动配置文件和vlan数据库文件,并重启,是设备进入初始化空配置状态

步骤2:进入交换机的特权模式,检查交换机的vlan数据库,确认除了1002-1005(特殊vlan)以外,只有vlan1,这个是默认的vlan状态

步骤3:定义交换机的主机名分别为SW1和SW2

步骤4:由于默认交换机的所有接口都是打开状态的,可能会影响本次实验,为了避免其他设备影响本次实验,将所有接口都关闭,以后需要用到哪个接口,再将其打开

步骤5:检查两台交换机的接口列表,确认所有接口都是“disabled”,被关闭状态

步骤6:配置2台交换机的Fa0/24口,定义该接口为Trunk模式,并将接口打开

步骤7:使用show interface trunk命令,检查Trunk链路。需要看到“Status”是“Trunking”,才能确认Trunk已经建立起来

步骤8:检查Fa0/24的二层换状态

任务2:管理交换机的vlan数据库

步骤1:在SW1上,增加vlan100,名称定义为NETWORK100

步骤2:检查SW1的vlan数据库,确认vlan100信息

步骤3:删除vlan100,并确认

任务3:使用VTP同步交换机的vlan数据库

步骤1:配置SW1,将VTP域名定义为yangbang,VTP密码定义为123,模式定义为server

步骤2:配置SW2,将VTP域名定义为yangbang,VTP密码定义为123,模式定义为client

步骤3:检查VTP状态,使用命令show vtp status

步骤4:使用show vtp password命令,检查vtp密码

步骤5:尝试在SW2上增加vlan10,发现失败,因为Client上无法修改vlan数据库

步骤6:在SW1上创建vlan10,名称为NETWORK10;创建vlan20,名称为NETWORK20

步骤7:检查2台交换机的vtp状态,确认配置修订号(configuration revision)在原先的基础上加2

步骤8:检查交换机的vlan数据库,确认2台交换机的增加了vlan10和vlan20

任务4:配置vlan的access接口

步骤1:打开SW2的Fa0/10口,并定义为accesss,该接口会默认加入vlan1

步骤2:配置SW2,定义vlan1接口的IP地址为150.2.0.12,掩码为255.255.0.0,并打开

步骤3:测试SW2到BB2的通信,确保SW2能ping通150.2.0.254

步骤4:定义SW2的默认网关为150.2.0.254,并确认能ping通骨干网地址198.1.0.1

步骤5:在SW1上,将Fa0/2口打开,并定义为access接口,默认加入vlan1

步骤6:登录到R2,清空配置重启,并指定Fa0/0的IP为150.2.0.2,掩码为255.255.0.0,并打开Fa0/0口

步骤7:测试R2到SW2和BB2

步骤8:关闭R2的路由功能,将R2作为一个主机使用,将网关指向150.2.0.254,确保R2也ping通骨干网的198.1.0.1

步骤9:将SW1的Fa0/1和SW2的Fa0/3开启,并加入vlan10

步骤10:登录到R1和R3,清空配置重启,并配置R1的Fa0/0口IP为150.10.0.1,掩码为255.255.0.0,R3的Fa0/1口IP为150.10.0.3掩码为255.255.0.0

步骤11:使用R1做Ping测试,确认vlan10的客户主机也能通过Trunk链路实现跨交换机通信

步骤12:使用R1做ping测试,测试和R2(vlan1)的通信,发现无法ping通,了解vlan可以隔离主机通信的效果

任务5:配置和实施802.1q子接口(单臂路由)

步骤1:将R1的Fa0/0口恢复为默认配置

步骤2:将SW1的Fa0/1口配置为Trunk链路,该接口连接着R1的Fa0/0

步骤3:检查SW1的Trunk,确认Fa0/1工作在Trunk状态(Status要显示为Trunking)

步骤4:在R1上,创建一个Fa0/0的子接口Fa0/0.1,定义802.1q的ID为1,该接口和vlan1的主机通信,指定IP为150.2.0.1,掩码255.255.0.0

步骤5:在R1上进行ping测试,确认能ping通vlan1的所有主机

步骤6:在R1上,在创建一个Fa0/0的子接口,Fa0/0.10,定义802.1q的ID为10,该接口能和vlan10的主机通信,指定IP为150.10.0.1,掩码255.255.0.0

步骤7:在R1上进行ping测试,确认R1能ping通vlan10的主机(R3)

这样,R1就能同时和多个vlan的主机/路由器通信

实验4 配置基本的广域网专线链路

实验拓扑

实验目的

任务1:配置HDLC封装的专线

步骤1:登录到R1和R3,清空初始配置,重启路由器,将设备恢复为默认初始化状态,并指定主机名

步骤2:在R1上,使用show interface serial0/0命令检查Serial0/0的默认配置,看到默认的封装为HDLC

步骤3:在R1上使用Show controller serial0/0命令检查该接口的连接器信息,会看到该接口是DTE接口

步骤4:在R3上,检查Serial0/0口的连接器类型,看到该接口为DCE接口,需要配置clock rate

步骤5:在R1和R3的S0/0口上配置IP地址,分别是192.168.13.1/24和192.168.13.3/24,并打开接口

步骤6:在R3上的s0/0口上,配置clock rate

步骤7:检查R1和R3的接口状态,确认Serial0/0口是UP状态

步骤8:使用ping测试,R1和R3的通信

步骤9:在R1上更改S0/0口的封装为PPP

步骤10:检查R1的接口,会发现Serial0/0的“Line Protocol”状态为“down”

步骤11:再测ping测试,发现R1和R3之间的串口已经不通了,串口两端的二层封装必须是一致的,否则链路无法启用

步骤12:将R1的s0/0口的封装改回hdlc,并确认链路恢复正常

步骤13:将R3的clock rate去除

步骤14:检查接口状态,会发现Serial0/0的“Line Protocol”状态为“down”

步骤15:重新配置R3的clock rate,确认链路恢复正常

任务2:配置基本的PPP专线

步骤1:登录到R2上,清空R2的配置,重启路由器,使R2恢复到初始化状态

步骤2:检查R2的Serial0/0的连接器信息,确认R2是DTE端

步骤3:检查R3的Serial0/0的连接器信息,确认R3是DCE端

步骤4:配置R2的Serial0/0,指定封装为PPP,配置IP地址为192.168.23.2/24,并打开接口

步骤5:配置R3的Serail0/1,指定封装为PPP,配置IP为192.168.23.3/24,并打开接口

步骤6:定义R3的Serial0/1的clock rate

步骤7:检查R2和R3的接口,确认它们之间的接口为UP状态

步骤8:使用ping测试,确认R2和R3之间能通信

实验5实施静态路由

实验拓扑

实验目的

任务1:配置和建立设备之间的链路

步骤1:登录到所有设备,清空设备的启动配置,并重启。重启后指定各个设备的主机名

步骤2:配置SW1和SW2,关闭所有接口

步骤3:在SW1上,将Fa0/1(连接R1的接口)配置为vlan1的access接口,并重新打开

步骤4:配置R1的Fa0/0口,IP指定为192.168.1.1,掩码为255.255.255.0,并打开

步骤5:在SW1上定义vlan1的IP地址为192.168.1.11,掩码为255.255.255.0,并指定默认网关为192.168.1.1(R1),将SW1模拟为R1连接的局域网中的主机

步骤6:使用ping测试SW1到R1的通信

步骤7:配置R1和R3的串行链路,定义封装为HDLC,R1和R3接口的IP分别是5.13.0.1/16和5.13.0.3/16。注意clock rate。

步骤8:检查R1和R3的serial0/0口,并进行ping测试

步骤9:配置R2和R3之间的串行链路,IP分别为5.23.0.2/16和5.23.0.3/16,使用PPP封装

步骤10:检查R2和R3之间的串行链路,并使用ping测试

步骤11:配置SW2,创建vlan10,将Fa0/3(连接R3的接口)和Fa0/10(连接BB2)加入vlan10作为Access接口

步骤12:配置R3,将Fa0/1口的IP配置为150.2.0.3/16,并打开

步骤13:在R3上测试到BB2的通信,BB2的IP为150.2.0.254

步骤14:检查R2和R3的路由表,会看到一个对方串口的主机路由。该路由是PPP封装中的特性,对方接口的IP会以路由的形式出现在路由表中,在本次实验中这个主机路由不需要。

步骤15:在R2和R3的PPP接口上,关闭邻居主机路由功能,然后关闭并打开接口,在以后的实验中,这个会是常见的配置

步骤16:再次检查路由表,对端接口的/32路由不会再出现了

步骤17:在R2上增加以下Loopback接口,5.2.0.1/24,5.2.1.1/24,5.2.2.1/24,5.2.3.1/24

任务2:配置静态路由

步骤1:检查R1的路由表,确认现在只有2个路由(直连网段)

步骤2:观察拓扑图,确认哪些网段不是R1的直连网段

步骤3:观察拓扑图,确认步骤2中的网段的“下一跳”

步骤4:在R1上配置静态路由,确保R1能转发步骤2中网段的数据包,下一跳是5.13.0.3

步骤5:检查R1的路由表,看到R1的路由表,出现了6条“S”的路由,就是步骤4中配置的静态路由

步骤6:观察拓扑图,确认R2上要添加的静态路由及下一跳(只要非直连网段都需要添加静态路由)

步骤7:在R2上添加静态路由,这里使用出站接口取代下一跳IP

步骤8:检查R2的路由路由表,可以看到步骤7添加的3条静态路由

步骤9:在R2上,使用show ip route命令是增加static参数,可以看到所有静态路由

步骤10:观察拓扑图,确认R3需要添加的静态路由及下一跳

步骤11:配置R3的静态路由,正确指定下一跳IP地址

步骤12:检查R3的所有静态路由,确认配置无误

步骤13:完成3台路由器的静态路由配置后,整个网络应该已经全网互通,在SW1上通过ping测试,确认SW1能访问所有地址

任务3:简化静态路由的配置

步骤1:在BackBone2网络中存在着大量IP网段,在R3上配置默认路由,将默认路由的下一跳配置为BB2(150.2.0.254)

步骤2:检查R3的路由表,确认默认路由配置无误

步骤3:在R3上使用ping测试,确认能ping通Backbone2中的地址(198.1.1.1或198.1.2.1)

步骤4:观察R1的路由表,会发现除了直连网段以外,所有网段的下一跳都应该是R3

步骤5:删除R1的所有静态路由,并增加一条以R3作为下一跳的默认路由,确保将所有非直连网段的数据包都转发给R3

步骤6:检查R1的路由表,确认现在除了直连网段意外,只有一条指向R3的默认路由

步骤7:在R1上做ping测试,确认R1一样能ping通所有地址

步骤8:观察R2的路由表,发现R2的所有路由下一跳都是R3,所以也将R2的所有静态路由删除,添加一条指向R3的默认路由

步骤9:检查R2的路由表,确认只有一条默认路由(除了直连网段)

步骤10:在R2上做ping测试,确认R2一样能ping通所有地址

步骤11:计算5.2.0.0/24、5.2.1.0/24、5.2.2.0/24和5.2.3.0/24的精确汇总地址

步骤12:在R3上删除5.2.0.0/24、5.2.1.0/24、5.2.2.0/24和5.2.3.0/24的静态路由,添加一条5.2.0.0/22的静态路由,由于5.2.0.0/22的地址范围等同于先前的4个网段,所以新添加的5.2.0.0/22的静态路由的作用完全等同于被删除的4个静态路由

步骤13:检查R3的路由表,静态路由只有3条了

步骤14:完成本任务后,全网依旧是互通的,在SW1上做ping测试,确认SW1能ping通任意一个地址

实验6 配置和实施RIP协议

实验拓扑

IP地址规划

实验目的

任务1:配置和建立设备之间的通信链路

步骤1:登录到所有设备,清空设备的启动配置,并重启。重启后指定各个设备的主机名

步骤2:将SW1和SW2的所有接口都关闭

步骤3:在SW1上添加vlan10,将Fa0/1、Fa0/2和Fa0/10加入vlan10,配置为Access接口

步骤4:在SW2上添加vlan20,将Fa0/3和Fa0/4加入vlan20,配置为Access接口

步骤5:按照拓扑图,配置每一台路由器快速以太网接口,定义IP地址和掩码,并开启接口

步骤6:使用ping测试局域网vlan10和vlan20中所有路由器之间的通信

步骤7:配置R1和R3之间的串行线路,使用PPP封装,不要出现对端接口的主机路由

步骤8:配置R2和R3之间的串行线路,使用PPP封装,不要出现对端接口的主机路由

步骤10:检查R1、R2和R3的Serial接口,确认都是UP

步骤11:在R3上做ping测试,确认能ping通R2和R1

任务2:实施RIPv1协议

步骤1:在R1和R2上开启RIP协议,保持默认协议版本配置,将Fa0/0口开启RIP协议

步骤2:使用show ip protocols检查R1的动态路由协议工作状态

步骤3:使用show ip route命令检查2台路由器的路由信息,确认能从BB1接收到一系列RIP路由

步骤4:通过NETWORK命令将R1的S0/0接口开启RIP协议

步骤5:在R3上开启RIP协议,保持默认协议版本配置,并将S0/0开启RIP协议

步骤6:检查R3的路由表中所有RIP路由信息,确认获得了BB1的RIP路由,下一跳为R1

步骤7:仔细观察R1和R3的路由表,重点关注197.1.10.0下的子网路由,在R1上有一条子网掩码为/28的子网路由,而在R3上则显示为/24的C类默认掩码。体会RIPv1的基本特性

任务3:实施RIPv2协议

步骤1:将R1、R2和R3的RIP工作版本改为版本2

步骤2:使用clear ip route * 命令刷新3台路由器的路由表

步骤3:观察R3的路由表,发现R3中197.1.10.0的路由还是显示为/24的默认c类掩码,因为RIP在开启版本2的情况下,默认还开启了auto-summary特性。该特性会在网络边界将子网信息自动汇总为主网络信息。在auto-summary特性开启的情况下,RIPv2工作效果和RIPv1几乎是一样的。

步骤4:关闭3台路由器的auto-summary特性

步骤5:使用clear ip route * 命令刷新3台路由器的路由表

步骤6:检查R3的路由表,看到了197.1.10.0的路由显示为/28的子网

步骤7:配置R2和R3,R2和R3之间的PPP专线开启RIP协议,确保R2和R3之间可以通过专线直接交换RIP路由

步骤8:检查R3的路由表,会看到BB1的路由都有2个下一跳,因为通过R1和通过R2到达BB1的跳数是一样的

步骤9:检查R2的路由表,会看到达BB1的路由信息指向150.1.0.254

步骤10:将R2的Fa0/0暂时关闭

步骤11:等待一段时间(最多可能是30秒),查看路由器,会看到所有BB1的路由都以R3为下一跳,体会RIP协议能做到自动实现故障转移的特性,但其效率不高

步骤12:在R4上开启RIPv2协议,关闭Auto-summary特性,并将Fa0/1开启RIP协议

步骤13:检查R4的路由表,确认R4能通过R3的到BB1的路由

步骤14:仔细观察R3和R4的路由,会看到197.1.20.0/24路由在R3上存在,但在R4上消失了。分析原因,掌握RIP的跳数限制。

步骤15:在R4上增加2个loopback接口,150.4.1.1/24和150.4.2.1/24

步骤16:R4上开启RIP协议,尝试只将150.4.1.1开启RIP协议,是否能做到?体会RIP配置的不灵活性

步骤17:将R2的Fa0/0重新开启,检查所有路由器的路由表,确认全网互通

实验7 配置和实施OSPF协议

实验拓扑

实验目的

任务1:配置和建立设备之间的通信链路

步骤1:登录到所有设备的console口,清空设备的启动配置,重启后配置每台设备的主机名

步骤2:关闭SW1和SW2的所有接口

步骤3: 在SW1上增加vlan10,并将Fa0/1(连接R1的接口)和Fa0/10(连接BB1)的接口定义为vlan10的access接口

步骤4:在SW2上增加vlan20,将Fa0/2、Fa0/3和Fa0/4配置为Vlan20的Access接口

步骤5:配置R1的Fa0/0口,定义IP地址并打开

步骤6:检查R1的接口状态,确认Fa0/0的状态,并使用ping测试和BB1的通信

步骤7:配置R2、R3和R4的Fa0/1口,定义IP地址并打开

步骤8:检查R2、R3和R4的接口状态,确认Fa0/1是UP,并使用ping测试3台路由器之间的连通性

步骤9:配置R1和R3之间的串行接口,定义PPP封装,配置上IP地址,确保不要出现/32的主机路由

步骤10:检查R1和R3的接口状态,确认它们之间的Serial接口处于UP状态,并使用ping测试连通性

步骤11:配置R2和R4之间的串行接口,定义PPP封装,配置上IP地址,确保不要出现/32的主机路由

步骤12:检查R2和R4之间的接口状态,确认他们之间的serial接口处于UP状态,并使用ping测试连通性

任务2:配置基本的OSPF协议

步骤1:在R1上开启OSPF协议,将Fa0/0口开启OSPF协议,加入Area0,使用“0.0.0.0”的通配符

步骤2: 使用show ip protocols命令确认OSPF协议已被正确开启,观察到router-id为150.1.0.1,分析原因。

步骤3:使用show ip ospf interfaces brief检查开启OSPF的接口,确认Fa0/0口已被开启OSPF

步骤4:使用show ip ospf neighbors检查OSPF邻居状态,确认R1能和BB1建立OSPF邻居关系.要看到邻居状态是“FULL”

步骤5:检查R1的路由表,会看到R1从BB1收到一系列OSPF路由

步骤6:仔细观察R1的路由表,区分出各种不同的路由类型,其中“O E2”是外部自治系统路由,“O IA”是区域间路由,“O”是OSPF区域内路由

步骤7:将R1的S0/0口开启OSPF协议,并加入Area100,使用“0.0.0.0”的通配符

步骤8:在R3上开启OSPF协议,将Fa0/1和S0/0口开启OSPF协议,加入Area100,使用“0.255.255.255”的通配符的话可以只用1条network命令就能同时将2个接口开启

步骤9:配置R2和R4,开启OSPF协议,将router-id指定为2.2.2.2和4.4.4.4,并将PPP接口和Fa0/1都开启到OSPF的区域100中。

步骤10:检查R2的ospf协议状态,确认R2的router-id是2.2.2.2

步骤11:检查R3的ospf协议状态,确认router-id为7.234.0.3,分析原因

步骤12:在R3上增加loopback接口,定义IP为3.3.3.3/32,并保存重启路由器。

步骤13:待R3重启后,检查R3的OSPF状态,确认router-id已被改为3.3.3.3

步骤14:检查R3的OSPF邻居,确认R3能和R1、R2、R4都建立OSPF邻居关系

步骤15:检查R2的OSPF邻居,确认R2除了能和R3建立OSPF邻居外,还能同时通过Fa0/1及S0/1和R4建立2个OSPF邻居关系

步骤16:检查每台路由器的路由表,确认所有路由器都能收到BB1的路由,所有路由器都能ping通BB1的网段

任务3:调整和优化OSPF协议

步骤1:在R4上增加Loopback0接口 IP为100.4.1.1/24

步骤2:使用network命令,将Loopback0开启到OSPF的区域Area100中

步骤3:检查其他路由器的路由表确认能收到R4的Loopback0的路由,但发现在其他路由器上都看到了100.4.1.1/32的路由,回忆OSPF对Loopback接口的特殊操作

步骤4:在R4的Loopback0口下,使用ip ospf network point-to-point命令指定OSPF保留Looback接口的实际掩码

步骤5:再次检查其他路由器的路由表,看到了100.4.1.0/24的路由

步骤6:观察R2的路由表,看到所有到BB1的路由都R3为下一跳(以Fa0/1作为首选出口,下一跳IP为7.234.0.3)

步骤7:将R2的Fa0/1口的带宽改为256k,再次观察R2到BB1的路由,会看到现在到BB1的路由都已R4为下一跳,分析出现这种情况的原因。

步骤8:观察R4到7.13.0.0/16的路由条目,分析度量值为什么是65

步骤9:配置R4,使用ip ospf cost更改Fa0/1的OSPF开销值为6,并使用show命令确认配置

步骤10:再次观察7.13.0.0/16的路由条目,看到度量值是70,说明cost的更改起了作用

步骤11:将R1的Fa0/0口的OSPF优先级改为0,掌握OSPF优先级的配置方法

步骤12:检查R1的OSPF接口状态,确认Fa0/0口的角色是DROther,掌握优先级为0时路由器不参与DR/BDR选举的特点

步骤13:通过配置优先级,确保在vlan20中,R2是DR、R3是BDR。可以将R2的优先级改为200,R3的优先级为100,R4的优先级为默认1

步骤14:配置完优先级后,将SW2的Fa0/2、F0/3和F0/4同时关闭,再打开,确保3台路由器同时参与选举,得到我们需要的结果。分析为什么要同时打开。

任务4:配置OSPF的安全机制

步骤1:在R1的Serial0/0口开启OSPF的MD5认证,KEY-ID指定为1,密码为Cisco123

步骤2:开启R1的OSPF邻居关系事件监控,看到一些信息后关闭监控,在信息中会看到“Mismatch Authentication type”(认证类型不匹配)的信息,R3没有开启认证,而R1开启了认证。

步骤3:检查R1的邻居表,发现已经没有R3的信息了

步骤4:配置R3的Serial0/0口,开启MD5认证,KEY-ID指定为1,密钥配置为cisco321(和R1不同)

步骤5:开启R3的OSPF邻居关系事件监控,看到一些信息后关闭监控,在信息中会看到“Mismatch Authentication Key”(认证密钥不匹配)的信息,R3是cisco321,而R1是cisco123

步骤6:将R3的OSPF密钥改为cisco123

步骤7:检查R3的邻居表,现在重新能看到R1的OSPF邻居信息了

步骤8:在R3上,配置Fa0/1口,开启OSPF的明文认证,密钥为cisco234

步骤9:在R2和R4上,将所有的Area100接口都开启OSPF明文认证,,密钥为cisco234,开启认证时使用一条命令开启整个接口的认证机制

步骤10:检查R2的OSPF邻居表,确认现在所有的邻居关系能回到完整状态

实验8 配置和实施EIGRP协议

实验拓扑

实验目的

任务1:配置和建立设备之间的通信链路

步骤1:登录到所有设备,清空启动配置文件并重启,待重启后进入CLI界面正确定义每一台设备的主机名

步骤2:将交换机的所有接口全部关闭

步骤3:在SW1上增加vlan10,并将Fa0/1、Fa0/2和Fa0/10配置为vlan10的access接口

步骤4:配置R1和R2的Fa0/0口,定义IP地址,并打开该接口

步骤5:使用ping测试,确认R1和R2都能ping通BB1(150.1.0.254)

步骤6:在SW2上增加vlan20,并配置Fa0/3和Fa0/4为vlan20的Access接口

步骤7:配置R3和R4的Fa0/1口,定义IP地址并开启

步骤8:使用ping测试,确认R3和R4的Fa0/1能互相通信

步骤9:配置R1和R3之间的串行接口,定义PPP封装,配置上IP地址,确保不要出现/32的主机路由

步骤10:使用ping测试,确认R1和R3之间的PPP接口能互相通信

步骤11:配置R2和R4之间的串行接口,定义PPP封装,配置上IP地址,确保不要出现/32的主机路由

步骤12:使用ping测试,确认R2和R4之间的PPP接口能互相通信

任务2:配置基本的EIGRP协议

步骤1:在R1上开启EIGRP协议,并指定AS号为100,使用network命令将本路由器150.1.0.0/16下的所有接口(只有Fa0/0)开启到EIGRP协议中去

步骤2:使用show ip protocols命令检查EIGRP协议状态

步骤3:使用show ip eigrp interface检查开启EIGRP的接口,确认Fa0/0口在列表中

步骤4:检查EIGRP邻居关系,确认R1能和150.1.0.254(BB1)建立EIGRP邻居关系

步骤5:检查EIGRP拓扑表,能看到很多来自150.1.0.254的EIGRP路由

步骤6:检查R1的路由表,会看到很多“D”的路由,都是EIGRP协议获得的路由,下一跳是150.1.0.254

步骤7:显示出路由表中所有EIGRP的路由

步骤8:在R1上使用debug eigrp packets开启EIGRP数据包的监控,会看到每5秒发送一次hello包,每5秒也会从150.1.0.254收到一次hello包,完成本步骤后,关闭debug

步骤9:使用R1#show ip eigrp traffic检查EIGRP数据包的收发情况

步骤10:在R1上将S0/0口开启到EIGRP中,使用“0.0.0.0”的通配符

步骤11:在R2上开启EIGRP协议,AS为100,并将Fa0/0和S0/1开启到EIGRP中

步骤12:在R3上开启EIGRP,AS为100,并使用一条Network命令将所有8.0.0.0/8下的接口开启到EIGRP中

步骤13:在R4上开启EIGRP,AS为100,并使用一条Network命令将任意IP地址的所有接口都开启到EIGRP中,而且将来在路由器4上增加任意接口,该接口都可以自动加入EIGRP100

步骤14:确认4台路由器的EIGRP邻居关系

任务3:调整和优化EIGRP协议

步骤1:观察R1和R2的路由表,会看到R1上增加198.1.1.0/28网段,并开启到EIGRP100中去

步骤2:确认Loopback100接口已被开启到EIGRP中

步骤3:检查R3的路由表,会发现得到的是198.1.1.0/24的路由,体会EIGRP自动汇总特性

步骤4:在R1上增加Loopback200,配置IP为8.200.0.1/16,并开启到EIGRP100中去

步骤5:检查R3的路由表,会发现能获得8.200.0.0/16的子网路由,而不是8.0.0.0/8的默认A的路由,分析原因,理解自动汇总的前提条件

步骤6:关闭EIGRP的自动汇总

步骤7:在R1上检查EIGRP的自动会总是否被关闭

步骤8:检查所有路由器,重点关注是否能收到198.1.1.0/28的子网路由

步骤9:将R4的Serial0/1口带宽改为1M,掌握更改带宽的方法

步骤10:检查R4的路由表,观察BB1的路由,如197.1.20.0/24,会看到下一跳为R3

步骤11:检查R4的EIGRP拓扑表,确认到达197.1.20.0的路径有2条

步骤12:确认Variance值,配置EIGRP的不等价负载均衡,确保R4在路由表中到BB1的路由都有2个下一跳

任务4:配置EIGRP协议的安全机制

步骤1:在R1上创建Key-chain,名为R1,定义Key 1, 密钥串为cisco123

步骤2:在S0/0接口开启EIGRP的MD5认证,将先前配置的key应用上去

步骤3:检查R1的邻居表,发现R3的邻居关系失效了

步骤4:在R3的console控制台上会看到,由于认证失败邻居关系失效的信息

步骤5:在R3上配置R1相匹配的密钥,并开启EIGRP认证

步骤6:检查R1的邻居表,确认现在R1和R3之间能正确建立EIGRP邻居

步骤7:检查R1的S0/0口的EIGRP详细信息,确认该接口开启了EIGRP的md5认证

实验9 配置和实施访问控制列表

实验拓扑

实验目的

任务1:配置和建立设备之间的通信链路

步骤1:登录到所有设备,清空启动配置文件并重启,待重启后进入CLI界面正确定义每一台设备的主机名

步骤2:将交换机的所有接口全部关闭

步骤3:在SW1上创建vlan10,并将Fa0/1和Fa0/10配置为vlan10的access接口

步骤4:在SW2上创建vlan20,并将Fa0/1、Fa0/2、Fa0/3和Fa0/4都配置为vlan20的access接口

步骤5:配置R1,定义Fa0/0的IP为150.1.0.1/16

步骤6:使用ping测试,确认R1能和BB1通信

步骤7:按照要求配置每台路由器的fa0/1接口

步骤8:使用ping测试,确认9.100.0.0/16网段中的4台路由器都能互相通信

步骤9:4台路由器都开启EIGRP,AS为100,并将所有快速以太网接口都开启到EIGRP中,并关闭自动汇总

步骤10:检查R1的EIGRP邻居表,确认R1能和其他所有路由器建立EIGRP邻居关系

步骤11:使用ping测试,确认R2、R3和R4都能ping通BB1中的IP地址(197.1.1.1)

步骤12:在R2上使用telnet,确认能通过telnet远程登录到BB1中的地址

任务2:配置和实施标准访问控制列表

步骤1:在R1上创建标准访问控制列表,号码为1,定义第一条规则为允许源地址为9.100.0.4的数据包

步骤2:使用show命令检查ACL的信息

步骤3:使用no命令,删除1号访问控制列表

步骤4:使用show命令确认ACL已被删除

步骤5:再次创建1号访问控制列表,配置规则如下

步骤6:将1号访问控制列表应用于Fa0/0的OUT方向

步骤7:检查Fa0/0的IP信息,确认out方向绑定了ACL1

步骤8:在R4上增加9.4.0.1/16,9.44.0.1/16,并开启到EIGRP协议中却

步骤9:在R4上,使用携带源地址的ping做测试,确认如果使用9.4.0.1作为源就能ping通BB1,如果使用9.44.0.1就不能ping通BB1,如果看到这个效果,说明ACL在其作用,分析为什么9.44.0.1无法ping通BB1?

步骤10:检查R1的ACL,会看到ACL条目被匹配的信息

步骤11:在R1上创建ACL2,定义规则如下

步骤12:将ACL2绑定到Fa0/0的OUT方向(这里不需要将先前ACL1的绑定手动删除,一旦配置上ACL2的绑定,先前的ACL1自动撤销绑定)

步骤13:使用show命令检查,确认现在R1的Fa0/0的OUT方向绑定的是ACL2

步骤14:再测使用R4测试,现在的效果是如果使用9.4.0.1作为源地址是不能ping通BB1的,而使用9.4.0.0/16以外的地址(如9.44.0.1)都能ping通BB1

步骤15:在R2上,开启前5个VTY ,关闭它们的认证机制,确保其他设备能直接telnet到R2

步骤16:在R1、R3和R4上分别测试telnet,确认它们都能远程登录到R2

步骤17:在R2上配置ACL,规则为只允许来自主机9.100.0.3和9.100.0.4的数据包

步骤18:将R2的ACL绑定到前5个VTY的in方向,启动限制其他主机对本路由器的远程登录的作用

步骤19:再测使用telnet测试,确认只用R3和R4能远程登录到R2,而R1是不能telnet到R2的

任务3:配置和实施扩展访问控制列表

步骤1:在R1上创建100号访问控制列表,定义规则如下

步骤2:将100号ACL绑定到Fa0/0的OUT方向,并使用show命令确认

步骤3:使用R4做测试,确认ACL的效果,正确的效果是能ping通除了197.1.1.0/24以外的所有BB1的地址

步骤4:检查R1的ACL,看到100号ACL中的规则有被匹配到

步骤5:在R1上创建101号ACL,定义规则如下

步骤6:将101号ACL绑定到Fa0/0口的OUT方向

步骤7:使用R4测试,确认ACL101的效果,正确的效果是,R4能telnet到197.1.1.0/24的IP,但不能使用其他访问方式对197.1.1.0/24做访问(比如ping),R4能对197.1.1.0/24以外的所有BB1网络作任意访问

步骤8:在R1上,创建一个ACL110,只允许所有ping的数据包通过

步骤9:将ACL110捆绑到R1的Fa0/1接口的IN方向,并仔细观察R1的console界面,在一段时间后,会看到R1丢失了和R2、R3、R4的EIGRP邻居,分析原因

步骤10:在ACL110中增加一个条目,允许所有EIGRP的数据包,等待一段时间会看到日志信息,R1重新建立了和R2、R3、R4的EIGRP邻居关系。同时思考,为什么在做OUT方向时,我们没有考虑路由协议?

步骤11:完成配置后,确认R2、R3或R4能ping通除197.1.1.0/24意外的所有BB1的地址,telnet访问不再被允许

任务4:配置命名的访问控制列表

步骤1:在R3上创建一个标准访问控制列表,并允许来自9.100.0.0/16、9.4.0.0/16和9.44.0.0/16的数据包,并使用show命令确认规则

步骤2:在R3上,使用"no access-list 1 permit 9.4.0.0 0.0.255.255"尝试删除这条规则

步骤3:检查R3的ACL,发现这个ACL1都被删除了,了解以序号定义的ACL在管理上的缺陷

步骤4:在R3上创建一个名字为“ACL1”的标准访问控制列表,定义3条规则,分别允许来自9.100.0.0/16、9.4.0.0/16和9.44.0.0/16的数据包,3条规则的序列号为100、200和300

步骤5:检查R3的ACL

步骤6:在ACL1中的序列号为100和200的规则之间插入一条规则,序列号可以是150,允许来自9.144.0.0的数据包,并使用show命令确认

步骤7:将步骤6添加的规则删除,并使用show命令确认

步骤8:在R3上,将ACL1绑定到Fa0/1的IN方向

步骤9:确认R3的fa0/1上ACL的捆绑

步骤10:在R1上创建一个命名的扩展ACL,名字定义为“INBOUND”,规则如下,同时思考“允许所有IP包“的规则为什么序列号需要很大?

步骤11:使用show命令确认ACL

步骤12:将ACL“INBOUND”绑定到Fa0/1的IN方向,并确认

实验10 配置和实施NAT和PAT

实验拓扑

实验目的

任务1:建立基本通信链路和基本路由配置

步骤1:登录到所有设备,清空启动配置文件并重启,待重启后进入CLI界面正确定义每一台设备的主机名

步骤2:将交换机的所有接口全部关闭

步骤3:在SW1上,将Fa0/1口开启,配置为Access接口,指定加入vlan1,并为vlan1配置IP地址,同时指定默认网关为192.168.100.1,将SW1作为R1下的一个客户主机,

步骤4:开启R1的Fa0/0口,配置IP地址

步骤5:在SW2上,将Fa0/2和Fa0/4口开启,配置为Access接口,指定加入vlan1,并为vlan1配置IP地址,同时指定默认网关为192.168.100.1,将SW2作为R2下的一个客户主机

步骤6:配置R2的Fa0/1,开启并配置上IP地址

步骤7:配置R1和R3之间的专线链路,使用PPP封装,并确认不要出现/32的主机路由

步骤8:配置R2和R3之间的专线链路,使用PPP封装,并确认不要出现/32的主机路由

步骤9:在SW1上创建vlan30,将Fa0/3和Fa0/10加入vlan30,建立BB1和R3的通信链路

步骤10:配置R3,定义Fa0/0的IP,并开启

步骤11:使用ping测试,确认所有通信链路都正确连接

步骤12:在R3上开启EIGRP100,将所有接口都加入EIGRP100,在本实验中,R3和BB1组成模拟的Internet

步骤13:检查R3的路由表,确认R3能收到一系列BB1中的路由

步骤14:在R1和R2分别添加默认路由,指向R3

步骤15:在R1、R2上,使用ping测试,确认R1和R2作为企业网边缘路由器,是可以访问到Internet

步骤16:配置R4的Fa0/1,定义IP地址,并将默认路由指向192.168.100.1,将R4配置为R2下的另一个客户主机

任务2:配置静态NAT

步骤1:在SW1上,使用ping测试,观察是否能访问到Internet,分析原因

步骤2:在R1上将S0/0配置为NAT的Outide端,将Fa0/0配置为NAT的Inside端

步骤3:在R1上,指定一个静态NAT规则,将内部的192.168.100.100(SW1)和外部地址20.1.0.3作一对一绑定

步骤4:检查NAT转换表,确认静态NAT的规则

步骤5:再测使用SW1做测试,现在SW1能访问到Internet了

步骤6:在R3上开启Telnet,并关闭域名解析功能

步骤7:使用SW1做telnet连接,尝试登录R3,确认是可以登录的,登录后暂时不要关闭telnet会话

步骤8:在R3上,检查远程登录的用户,看到的是来自20.1.0.3的连接,说明NAT是起作用的,完成检查后,关闭SW1对R3的远程登录

步骤10:在SW1上开启远程登录

步骤11:使用R3,尝试远程登录20.1.0.3,会登录到SW1,说明了192.168.100.100和20.1.0.3之间的静态映射永久生效的

任务3:配置动态NAT

步骤1:在R2上,将S0/0配置为NAT的outside端,Fa0/1配置为NAT的inside端

步骤2:在R2上创建一个ACL,匹配所有192.168.100.0/24的地址,作为NAT的内部地址范围

步骤3:在R2上创建一个NAT地址池,定义外部地址池,地址池可以包含所有分配给R2的空闲的公网地址

步骤4:在R2上定义ACL和NAT地址池的做关联

步骤5:在SW2和R4上使用telnet测试,确认都能访问internet

步骤6:检查R2的NAT转换表,会看到192.168.100.100和192.168.100.200分别转换为了20.2.0.3和20.2.0.4

任务4:配置PAT

步骤1:清楚R2的NAT转换表

步骤2:删除R2上所有NAT的配置

步骤3:创建一个ACL,匹配所有192.168.100.0/24的源地址

步骤4:将ACL1应用到PAT的配置中,所有192.168.100.0/24的地址转换为S0/0的地址

步骤5:配置S0/0为outside端,配置Fa0/1为Inside端

步骤6:使用R4和SW2分别telnet访问R3(internet),确认都可以打开连接

步骤7:检查R3的telnet会话,发现了2个来自20.2.0.2的telnet,说明PAT在起作用

步骤8:检查R2的NAT转换表,确认内部所有地址都已转换为外部地址20.2.0.2

实验11 配置基于帧中继的广域网连接

实验拓扑

实验目的

任务1:配置以太网基础链路

步骤1:登录到所有设备,清空启动配置文件并重启,待重启后进入CLI界面正确定义每一台设备的主机名

步骤2:将交换机的所有接口全部关闭

步骤3:在SW1上,将Fa0/1口开启,配置为Access接口,指定加入vlan1,并为vlan1配置IP地址,同时指定默认网关为11.1.0.1,将SW1作为R1下的一个客户主机,

步骤4:在SW2上,将Fa0/2口开启,配置为Access接口,指定加入vlan1,并为vlan1配置IP地址,同时指定默认网关为11.2.0.2,将SW2作为R2下的一个客户主机

步骤5:配置R1的Fa0/0口的IP并打开

步骤6:使用ping测试,确认R1能和SW1通信

步骤7:配置R2 Fa0/1口,配置上IP地址,并打开

步骤8:使用ping测试SW2和R2之间的通信

任务2:配置帧中继交换机

步骤1:开启R3的帧中继交换功能

步骤2:将R3的S0/0封装改为帧中继

步骤3:将R3的S0/0口的LMI类型改为cisco

步骤4:将S0/0口定义为帧中继的DCE端,并配置时钟速率

步骤5:配置该接口的入站转发规则,该接口下收到的任何DLCI为102的帧都从S0/1口转发,并将DLCI改为201

步骤6:开启S0/0接口

步骤7:将S0/1封装改为帧中继

步骤8:将S0/1口的LMI类型改为cisco

步骤9:将S0/1口定义为帧中继的DCE端,并配置时钟速率

步骤10:配置该接口的入站转发规则,该接口下收到的任何DLCI为201的帧都从S0/0口转发,并将DLCI改为102

步骤11:开启 S0/1口

步骤12:使用show frame-relay route 检查帧中继的转发规则

任务3:配置帧中继PVC(利用反向ARP自动获取DLCI)

步骤1:配置R1的S0/0口,定义封装为帧中继,LMI类型为cisco,IP地址为11.12.0.1/16,并开启

步骤2:配置R1的S0/0口,定义封装为帧中继,LMI类型为cisco,IP地址为11.12.0.2/16,并开启

步骤3:检查R1的PVC信息,会看到一个DLCI为102的PVC

步骤4:检查R2的PVC信息,会看到一个DLCI为201的PVC

步骤5:检查R1的帧中继映射,可以看到DLCI为102的PVC和对端IP地址11.12.0.2的映射关系,类型的“Dynamic”(动态)

步骤6:检查R2的帧中继映射,可以看到DLCI为201的PVC和对端IP地址11.12.0.1的映射关系,类型的“Dynamic”(动态)

步骤7:检查R1的S0/0口的信息,看到,封装是“FRAME-RELAY”,LMI类型是“CISCO”,接口类型是“DTE”

步骤8:使用 show interface lmi可以看到LMI信令的信息收发情况

步骤9:使用ping测试,确认R1和R2之间通过帧中继接口互相通信的

任务4:配置基于静态映射的帧中继连接

步骤1:关闭R1和R2的S0/0口帧中继反向ARP功能

步骤2:清空R1和R2的帧中继反向ARP缓存

步骤3:检查R1和R2的帧中继映射,确认动态建立的映射关系已不存在

步骤4:在R1的S0/0口上,定义静态映射,将DLCI为102的PVC和11.12.0.2做对应,考虑到后面可能需要在帧中继上运行动态路由协议,在静态映射中增加“broadcast”,以确保动态路由协议的广播和组播包能通过PVC到达对端路由器R2

步骤4:在R2的S0/0口上,定义静态映射,将DLCI为201的PVC和11.12.0.1做对应,在静态映射中增加“broadcast”,以确保动态路由协议的广播和组播包能通过PVC到达对端路由器R1

步骤5:检查R1和R2的帧中继映射,确认映射都是“active”状态

步骤6:使用ping测试,确认R1和R2的帧中继接口能互相通信

步骤7:在R1和R2上配置EIGRP协议,AS为100,将帧中继接口和局域网接口都开启到EIGRP中,并关闭自动汇总

步骤8:检查EIGRP邻居表,确认2台路由器能通过帧中继接口互相建立EIGRP邻居关系

步骤9:检查路由器的路由表,确认2台路由器的路由是收敛的(都包含3条路由)

步骤10:使用ping测试,确认SW1和SW2之间能互相通信

任务5:配置基于点对点子接口的帧中继连接

步骤1:将R1和R2的S0/0口恢复为默认配置

步骤2:定义R1和R2的S0/0口的封装为帧中继,关闭反向ARP,并开启,但不要配置IP地址

步骤3:在R1上创建一个帧中继的点对点子接口,定义IP地址和DLCI

步骤4:检查R1和R2的帧中继映射,确认能看到点对点的映射关系,状态也是“active”

步骤5:由于先前已经配置了EIGRP,这里一旦帧中继点对点接口正常通信,EIGRP邻居也会自动重建,检查一下R1和R2的EIGRP邻居是否已重建

步骤6:检查R1和R2的路由表,确认路由收敛

实验12 配置基于认证的PPP专线

实验拓扑

实验目的

任务1:配置基于PAP认证的PPP专线

步骤1:登录到所有设备,清空启动配置文件并重启,待重启后进入CLI界面正确定义每一台设备的主机名

步骤2:配置R1和R3之间的专线接口,指定IP地址,并定义为PPP封装,确保不要出现/32的主机路由,并开启接口

步骤3:确认R1和R3之间的PPP线路现在是正常的

步骤4:在R1上开启PPP的PAP认证,开启后PPP链路会失效。

步骤5:在R1上定义用户名和密码信息,用户名为R3,密码为cisco123

步骤6:在R3的接口上指定发送的PAP用户名和密码,此时R3是PAP认证的客户端,R1是PAP认证的服务端,R3发出用户名和密码,R1校验用户名和密码来确定是否开启PPP线路,配置完成后PPP线路重新激活

步骤7:确认现在PPP线路是激活的

步骤8:在R1上开启PPP认证的debug,观察PPP认证的过程

步骤9:在R1开启debug后看不到PPP认证信息,原因是PPP线路已经激活了,所以为了看到PPP的认证过程,将R3的S0/0口关闭,再打开,观察R1的console界面会看到一些列PPP的认证过程,最后关闭debug

步骤10:在R3上,也开启S0/0的PAP认证,并指定用户名和密码是R1/cisco321,配置后,PPP线路又会断掉,因为这是R1没有通过R3的认证。

步骤11:在R1的S0/0口上,定义PAP发送的用户名和密码为R1/cisco321,完成配置后PPP线路会重新建立。此时R1和R3之间有2对PAP认证,一个是R3发送用户名/密码;R1接收后对其认证,另一个是R1向R3发送用户名/密码,R3接收后对其认证;2对认证中有1对不通过,PPP线路就会失效。

步骤12:检查R1和R3的接口信息,确认现在S0/0是UP状态的

任务2:配置基于CHAP认证的PPP专线

步骤1:配置R2和R3之间的专线接口,指定IP地址,并定义为PPP封装,确保不要出现/32的主机路由,并开启接口

步骤2:检查接口状态,确认现在R2和R3之间的PPP线路是通的

步骤3:在R3上开启PPP的chap认证,开启后链路断掉

步骤4:在R3上定义用户名和密码为R2/cisco456

步骤5:在R2上定义CHAP认证发送的用户名和密码为R2/cisco456,配置后PPP线路会被重新开启,此时R2作为CHAP的客户端,发送用户名和密码,R3作为CHAP的服务端,接收用户名和密码,并对其进行认证。

步骤6:在R2上开启PPP认证的debug功能

步骤7:将R2和R3的PPP线路关闭再开启,会在R2的console界面上看到一些了CHAP的工作过程

步骤8:在R2的S0/0口下也开启CHAP认证,并定义本地用户名/密码为R3/cisco456,此时PPP线路又会失效

步骤9:配置R3的S0/1口指定CHAP发送的用户名和密码,确保能通过R2的PPP认证,配置完成后,PPP线路会重新启用

步骤10:检查接口状态确认现在R2和R3之间的接口是UP状态的

步骤11:开启R2的debug功能,并关闭再开启R2和R3的PPP线路,会看到R2上有双向CHAP认证的信息

实验13 配置和实施园区交换网络

实验拓扑

实验目的

任务1:部署基于vlan的园区网架构

步骤1:登录到所有设备,清空启动配置文件并重启,待重启后进入CLI界面正确定义每一台设备的主机名

步骤2:将交换机的所有接口全部关闭

步骤3:将SW3的Fa0/19、Fa0/20、Fa0/21和Fa0/22配置为Trunk链路

步骤4:将SW1的Fa0/19、Fa0/20和Fa0/24配置为Trunk链路

步骤5:将SW2的Fa0/21、Fa0/22和Fa0/24配置为Trunk链路

步骤6:检查3台交换机之间的trunk链路,确认所有Trunk链路的状态都是“Trunking”

步骤7:配置3台交换机的VTP域名和密码,域名指定为yangbang、密码指定为123

步骤8:将SW3配置为VTP server,SW1和SW2配置为VTP client

步骤9:在SW3上创建vlan10和vlan20,名称保持默认

步骤10:确认3台交换机的vlan数据库都有了vlan10和vlan20

步骤11:在SW1上将Fa0/1和Fa0/2配置为Access接口,分别加入vlan10和vlan20

步骤12:在SW2上将Fa0/3和Fa0/4配置为Access接口,分别加入vlan10和vlan20

步骤13:配置4台路由器的接口,将4台路由器配置为vlan10和vlan20的客户主机

步骤14:使用ping测试,确认R1和R3能互相通信,R2和R4能互相通信

任务2:调整交换机间的Trunk链路

步骤1:在SW3上增加vlan999,名称定为“Unused”

步骤2:配置3台交换机,将Trunk中的native vlan改为vlan999

步骤3:检查每个Trunk链路,确认Native vlan都是vlan999

步骤4:配置SW1和SW2之间的Trunk链路,指定该链路上只允许传递vlan1和vlan999的数据

步骤5:检查Fa0/24的Trunk信息,确认步骤4的配置

任务3:观察和调整生成树协议

步骤1:在SW3上使用show spanning-tree summary,查看交换机默认使用的生成树模式

步骤2:配置SW3,确保SW3是vlan10和vlan20的根桥

步骤3:配置SW1和SW2,确保SW1是vlan10的备份根桥,SW2是vlan20的备份根桥

步骤4:观察SW3交换机上vlan10的生成树信息,回答以下问题

步骤5:在SW1上检查vlan10的生成树信息,回答以下问题

步骤6:根据生成树的现实,画出vlan10和vlan20的逻辑拓扑

步骤7:在SW1上将Fa0/1和Fa0/2配置为PortFast特性, 置前先回忆PortFast的作用

步骤8:检查Fa0/1的STP状态,确认该接口开启了PortFast特性

步骤9:在SW2上,使用全局命令,将所有Access接口(fa0/3和fa0/4)配置为PortFast接口

步骤10:检查默认PortFast特性已在SW2上开启

步骤11:检查SW2的Fa0/3或Fa0/4,会看到该接口也被默认开启了PortFast特性

步骤12:将3台交换机的生成树默认是改为每vlan一个快速生成树(PVRST)

步骤13:使用show spanning-tree summary确认当前生成树模式为rapid-pvst

实验14 配置和实施IPv6

实验拓扑

实验目的

任务1:配置基本的IPv6路由功能及接口参数

步骤1:登录到所有设备,清空启动配置文件并重启,待重启后进入CLI界面正确定义每一台设备的主机名

步骤2:将交换机的所有接口全部关闭

步骤3:在SW1上创建vlan10,将Fa0/1和Fa0/2配置为vlan10的access接口

步骤4:在SW2上创建vlan20,将Fa0/3和Fa0/4配置为vlan20的access接口

步骤5:开启4台路由器的IPv6单播路由功能

步骤6:配置R1和R2的Fa0/0,地址分别是2012:1200::1/64和2012:1200::2/64

步骤7:配置R3和R4的Fa0/1,地址前缀是2012:3400::/64,主机ID部分使用EUI-64填充

步骤8:配置R1和R3的专线,PPP封装,该接口启用IPv6功能,但不用配置IP地址(R1和R3之间可以直接利用链路本地地址通信)

步骤9:使用show ipv6 interface brief检查每台路由器的接口,确认实验中需要的接口都是UP状态

步骤10:在R1上使用ping测试,确认能和R2通信

任务2:配置和实施IPv6静态路由和RIPng

步骤1:在R2上,配置一条IPv6的静态路由,目标前缀是2012:3400::/64 ,下一跳是2012:1200:::1(R1)

步骤2:检查R2的IPv6路由表,确认先前配置的静态路由

步骤3:在R2上配置一条默认路由,下一跳指向2012:1200::100/64,该地址不存在没关系,本实验中没有数据包会选择使用默认路由

步骤4:在R2上检查IP6路由表,使用static参数找出所有的静态路由和默认路由

步骤5:在R1上开启RIPng协议,协议进程名为“R1RIP”,并将Fa0/0和S0/0开启该进程

步骤6:在R1上检查IPv6动态路由协议状态,会看到一个名为“R1RIP”的RIPng进程,Fa0/0和S0/0都被开启该协议

步骤7:在R1上使用show ipv6 rip R1RIP,可以看到当前协议的一些参数,回答以下问题:

步骤8:在R3上开启RIPng,进程名称定义为“R3RIP”,并将Fa0/1和S0/0开启到该协议中

步骤9:在R3上开启RIPng,进程名称定义为“R4RIP”,并将Fa0/1开启到该协议中

步骤10:在R4上检查IPv6路由表,会得到一条2012:1200::/64的RIP路由,下一跳是R3的Fa0/1口的链路本地地址

步骤11:使用ping测试R4到R2的通信

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc