网络空间安全任务书 2017 解析

主编:岳大安(Yueda)

目录

网络空间安全任务书 2017 综述 ..................................................................................................... 3

第一阶段任务书解析 ....................................................................................................................... 4

第一阶段任务一内容 ............................................................................................................... 4

第一阶段任务一解析 ............................................................................................................... 5

第 1 题、第 6 题解析 ....................................................................................................... 5

相关知识点:关闭不需要的服务 ........................................................................... 5

应用场景 ................................................................................................................... 7

第 1 题得分要点 ....................................................................................................... 7

第 6 题得分要点 ....................................................................................................... 8

第 2 题、第 3 题解析 ....................................................................................................... 8

相关知识点:操作系统指纹 ................................................................................... 8

应用场景 ................................................................................................................. 12

第 2 题得分要点 ..................................................................................................... 12

第 3 题得分要点 ..................................................................................................... 13

第 4 题、第 5 题解析 ..................................................................................................... 14

相关知识点:网络扫描 ......................................................................................... 14

应用场景 ................................................................................................................. 16

第 4 题得分要点 ..................................................................................................... 16

第 5 题得分要点 ..................................................................................................... 17

第 7 题解析 ..................................................................................................................... 18

应用场景 ................................................................................................................. 18

得分要点 ................................................................................................................. 18

第一阶段任务二内容 ............................................................................................................. 19

第一阶段任务二解析 ............................................................................................................. 20

相关知识点:密码学基本理论 ..................................................................................... 20

第 1 题解析 ..................................................................................................................... 55

应用场景 ................................................................................................................. 56

得分要点 ................................................................................................................. 56

第 2 题解析 ..................................................................................................................... 56

应用场景 ................................................................................................................. 56

得分要点 ................................................................................................................. 57

第 3 题解析 ..................................................................................................................... 57

应用场景 ................................................................................................................. 57

得分要点 ................................................................................................................. 58

第一阶段任务三内容 ............................................................................................................. 58

第一阶段任务三解析 ............................................................................................................. 60

相关知识点:TCP 连接扫描及其实现 .......................................................................... 60

相关知识点:TCP SYN 扫描及其实现 .......................................................................... 60

相关知识点:TCP Xmas Tree 扫描及其实现 .............................................................. 61

相关知识点:TCP FIN 扫描及其实现 .......................................................................... 62

1 / 123

中科磐云研究院出品�

相关知识点:TCP Null 扫描及其实现 ........................................................................ 62

相关知识点:TCP ACK 扫描及其实现 .......................................................................... 63

相关知识点:TCP Windows 扫描及其实现 .................................................................. 63

相关知识点:UDP 扫描及其实现 .................................................................................. 64

应用场景 ......................................................................................................................... 65

得分要点 ......................................................................................................................... 65

第二阶段任务书内容 ..................................................................................................................... 69

第二阶段任务书解析 ..................................................................................................................... 71

谋攻篇:渗透测试方法解析 ................................................................................................. 71

相关知识点:渗透测试整体思路 ................................................................................. 71

应用场景 ......................................................................................................................... 72

得分要点 1:实施探测(Perform Reconnaisance) ................................................ 72

渗透测试步骤 ......................................................................................................... 72

第一步:确认在线主机 ................................................................................. 72

第二步:判断操作系统 ................................................................................. 74

第三步:判断应用程序 ................................................................................. 74

得分要点 2:弱口令利用 .............................................................................................. 75

相关知识点:弱口令 ............................................................................................. 75

渗透测试步骤 ......................................................................................................... 75

第一步:创建字典或使用已有字典 ............................................................. 75

第二步:密码破解 ......................................................................................... 77

第三步:查看已经建立的会话 ..................................................................... 78

第四步:打开会话 ......................................................................................... 79

第五步:创建其它用户名、密码 ................................................................. 79

得分要点 3:后门程序利用 .......................................................................................... 80

相关知识点:后门程序 ......................................................................................... 80

渗透测试步骤 ......................................................................................................... 81

第一步:后门(“Back Door”)程序分析 ................................................... 81

第二步:后门(“Back Door”)程序利用 ................................................... 83

得分要点 4:Web 应用程序利用 ................................................................................... 84

相关知识点:Web 应用程序开发架构 .................................................................. 84

相关知识点:Web 安全概念 .................................................................................. 95

渗透测试步骤 ......................................................................................................... 97

第一步:WebShell 程序分析 ........................................................................ 97

第二步:WebShell 程序漏洞利用:命令注入&目录穿越(文件包含) .. 97

第三步:Display Directory 程序分析 ...................................................... 98

第四步:Display Directory 程序漏洞利用:命令注入&目录穿越(文件

包含) ............................................................................................................. 99

第五步:File Sharing 程序分析 .............................................................. 100

第六步:File Share 程序漏洞利用:上传“一句话木马” .................. 101

得分要点 5:数据库弱口令利用 ................................................................................ 103

相关知识点:数据库安全 ................................................................................... 103

渗透测试步骤 ....................................................................................................... 105

第一步:MySQL 登录账号、密码破解 ........................................................ 105

2 / 123

中科磐云研究院出品�

第二步:登录 MySQL .................................................................................... 107

第三步:利用 MySQL 进行 SQL 注入 ........................................................... 107

第四步:利用“一句话木马”进行命令注入 ........................................... 108

谋守篇:系统加固方法解析 ............................................................................................... 109

相关知识点:安全加固服务的定义 ........................................................................... 109

应用场景 ....................................................................................................................... 110

得分要点 1:定义安全口令 ........................................................................................ 110

相关知识点:安全口令 ....................................................................................... 110

安全加固步骤 ....................................................................................................... 110

第一步:修改 Linux 系统 root 密码为强密码 ......................................... 110

第二步:修改 MySQL 数据库 root 密码为强密码 ..................................... 110

得分要点 2:后门程序禁用 ........................................................................................ 112

安全加固步骤 ....................................................................................................... 112

第一步:关闭正在运行的进程 ................................................................... 112

第二步:禁用启动项 ................................................................................... 113

得分要点 3:Web 应用程序安全加固 ......................................................................... 115

安全加固步骤 ....................................................................................................... 115

第一步:重新分析 WebShell 程序 ............................................................. 115

第二步:WebShell 程序加固 ...................................................................... 116

第三步:重新分析 Display Directory 程序加固 ................................... 117

第四步:Display Directory 程序加固 .................................................... 119

第五步:重新分析 File Sharing 程序 ..................................................... 120

第六步:File Sharing 程序加固 .............................................................. 122

附录:网络空间安全任务书知识结构思维导图 ....................................................................... 123

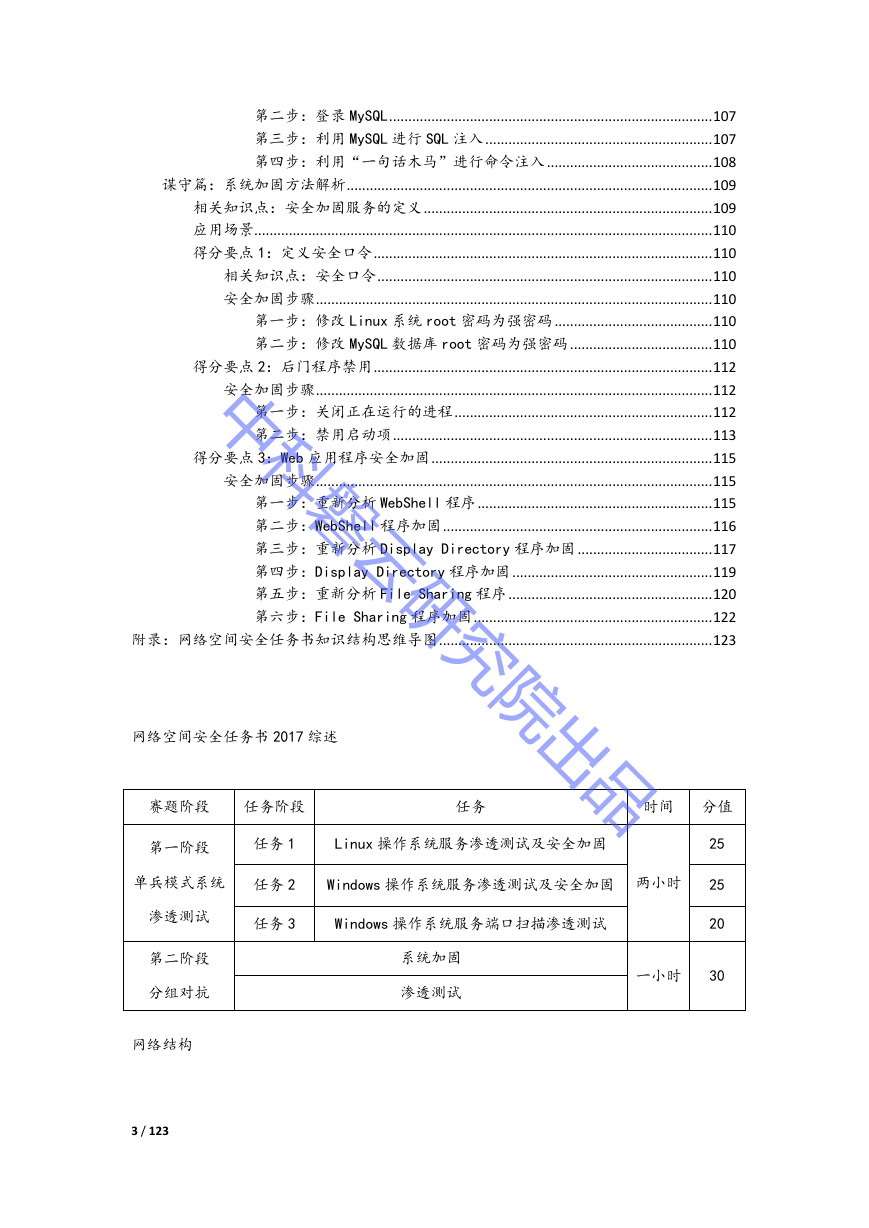

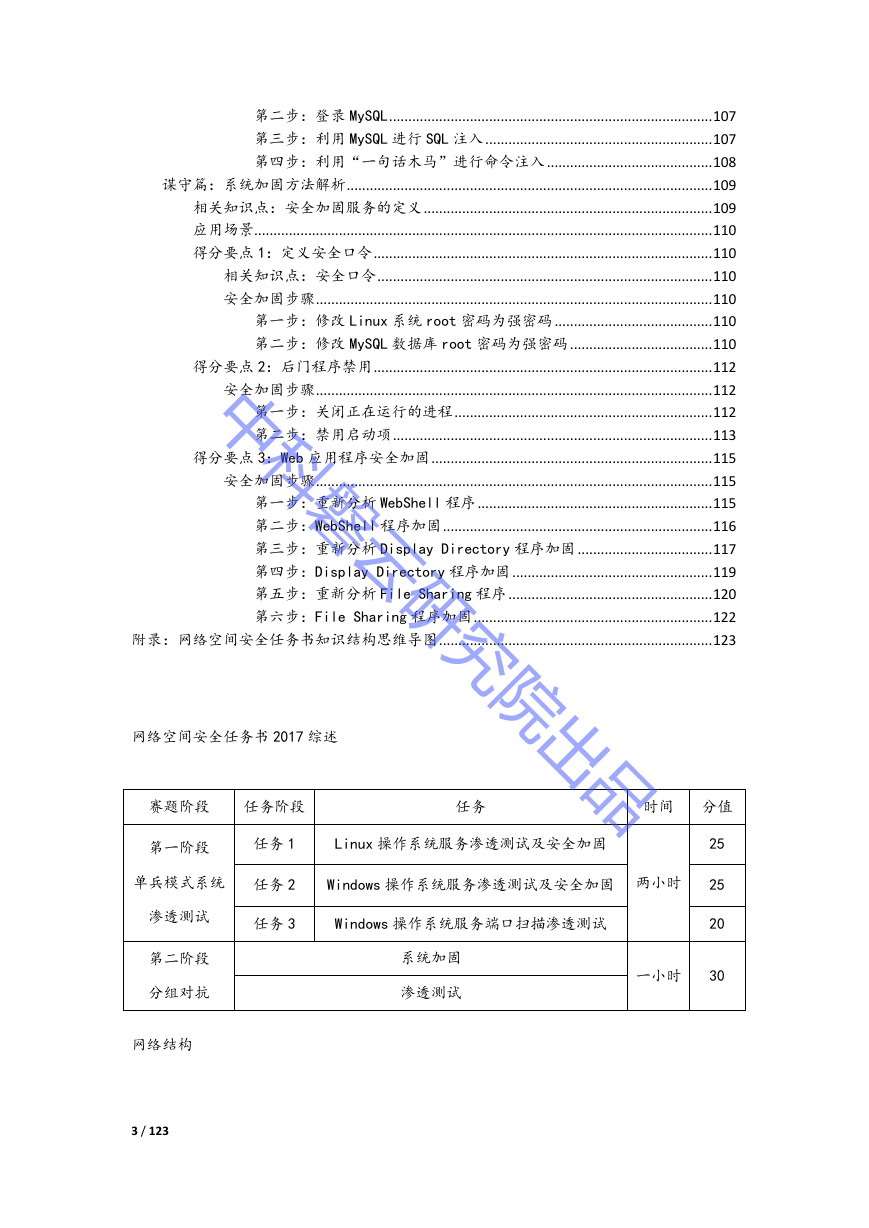

网络空间安全任务书 2017 综述

赛题阶段 任务阶段

任务

时间 分值

第一阶段

任务 1

Linux 操作系统服务渗透测试及安全加固

单兵模式系统

任务 2

Windows 操作系统服务渗透测试及安全加固

两小时

任务 3

Windows 操作系统服务端口扫描渗透测试

25

25

20

系统加固

渗透测试

一小时

30

渗透测试

第二阶段

分组对抗

网络结构

3 / 123

中科磐云研究院出品�

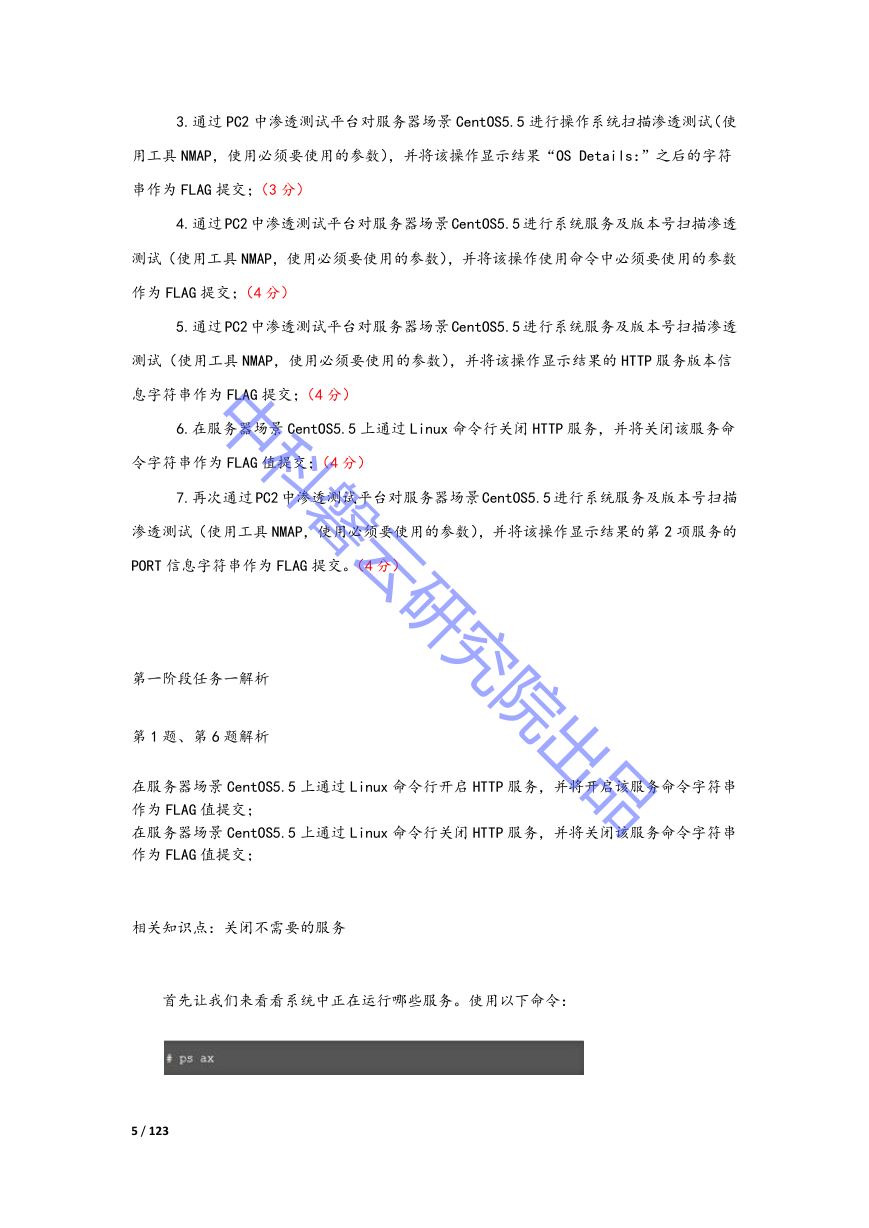

第一阶段任务书解析

第一阶段任务一内容

任务名称:Linux 操作系统服务渗透测试及安全加固任务内容

任务环境说明:

服务器场景:CentOS5.5(用户名:root;密码:123456)

服务器场景操作系统:CentOS5.5

服务器场景操作系统安装服务:HTTP

服务器场景操作系统安装服务:FTP

服务器场景操作系统安装服务:SSH

服务器场景操作系统安装开发环境:GCC

服务器场景操作系统安装开发环境:Python

1.在服务器场景 CentOS5.5 上通过 Linux 命令行开启 HTTP 服务,并将开启该服务命

令字符串作为 FLAG 值提交;(3 分)

2.通过 PC2 中渗透测试平台对服务器场景 CentOS5.5 进行操作系统扫描渗透测试(使

用工具 NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为 FLAG

提交;(3 分)

4 / 123

实战平台管理渗透测试PC1PC2实战平台网络单兵作战靶机场景混战靶机场景中科磐云研究院出品�

3.通过 PC2 中渗透测试平台对服务器场景 CentOS5.5 进行操作系统扫描渗透测试(使

用工具 NMAP,使用必须要使用的参数),并将该操作显示结果“OS Details:”之后的字符

串作为 FLAG 提交;(3 分)

4.通过 PC2 中渗透测试平台对服务器场景 CentOS5.5 进行系统服务及版本号扫描渗透

测试(使用工具 NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数

作为 FLAG 提交;(4 分)

5.通过 PC2 中渗透测试平台对服务器场景 CentOS5.5 进行系统服务及版本号扫描渗透

测试(使用工具 NMAP,使用必须要使用的参数),并将该操作显示结果的 HTTP 服务版本信

息字符串作为 FLAG 提交;(4 分)

6.在服务器场景 CentOS5.5 上通过 Linux 命令行关闭 HTTP 服务,并将关闭该服务命

令字符串作为 FLAG 值提交;(4 分)

7.再次通过 PC2 中渗透测试平台对服务器场景 CentOS5.5 进行系统服务及版本号扫描

渗透测试(使用工具 NMAP,使用必须要使用的参数),并将该操作显示结果的第 2 项服务的

PORT 信息字符串作为 FLAG 提交。(4 分)

第一阶段任务一解析

第 1 题、第 6 题解析

在服务器场景 CentOS5.5 上通过 Linux 命令行开启 HTTP 服务,并将开启该服务命令字符串

作为 FLAG 值提交;

在服务器场景 CentOS5.5 上通过 Linux 命令行关闭 HTTP 服务,并将关闭该服务命令字符串

作为 FLAG 值提交;

相关知识点:关闭不需要的服务

首先让我们来看看系统中正在运行哪些服务。使用以下命令:

5 / 123

中科磐云研究院出品�

现在让我们使用下面的 netstat 命令快速浏览接受连接的进程(端口)。

从上面的输出结果中,你会发现一些不需要在服务器上运行的应用程序,如:

1. smbd and nmbd

smbd 和 nmbd 是 Samba 的后台进程。你真的需要在 Windows 或其他机器上输出 smb 分享吗?

如果不是,为什么运行这些进程呢?你可以在下一次机器启动时关闭开机启动设置,这样能

安全地关闭或禁用这些进程。

2. Telnet

你需要通过互联网或者局域网进行适合文本形式的通讯吗?如果不是的话,在机器启动时关

闭这个进程吧。

3. rlogin

6 / 123

中科磐云研究院出品�

你需要通过网络登录到另一个主机吗?如果不需要的话,那么在机器启动时关闭这个进程的

开启启动功能。

4. rexec

远程进程执行 rexec 允许你在远程计算机上执行 shell 命令。如果你不需要在远程机器上执

行 shell 命令,请关闭该进程。

5. FTP

你需要将一个主机上的文件通过网络转移到另一个主机上吗?如果不需要,你可以停止 FTP

服务。

6. automount

你需要自动挂载不同的文件系统,弹出网络文件系统吗?如果不是,为什么要运行这个进程,

为什么要让这个应用程序占用你的资源呢?关闭它的自动启动功能吧。

7. named

你需要运行域名服务器(DNS)吗?如果不是,你应该关掉这个进程,释放你的资源。先关

闭正在运行的进程,然后关闭开机启动设置。

8. lpd

lpd 是打印机的后台进程。如果你不需要从服务器打印,该进程会消耗你的系统资源。

9. Inetd

你运行 inetd 服务吗?如果你正在运行独立应用程序,如 ssh,ssh 会使用其他独立的应用

程序,比如 Mysql、Apache 等。如果你不需要 inetd,在下次自动启动时关闭掉。

10. portmap

Portmap 是一个开放网络计算远程过程调用(ONC RPC),启用后台进程 rpc.portmap 和

rpcbind。如果这些进行运行,意味着你正在运行 NFS 服务器。如果你没有注意到 NFS 服务

器运行的话,意味着你的系统资源正在消耗。

在安装 Linux 操作系统时,一些不必要的数据包和应用程序会在用户不注意的情况下自

动安装。我们可以将 Linux 系统中一些不必要的应用程序和服务禁用,以保护你的系统资源。

应用场景

TaoJin 电子商务企业网络构建。

第 1 题得分要点

7 / 123

中科磐云研究院出品�

FLAG:

service httpd start

第 6 题得分要点

FLAG:

service httpd stop

第 2 题、第 3 题解析

通过 PC2 中渗透测试平台对服务器场景 CentOS5.5 进行操作系统扫描渗透测试(使用工具

NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为 FLAG 提交;

通过 PC2 中渗透测试平台对服务器场景 CentOS5.5 进行操作系统扫描渗透测试(使用工具

NMAP,使用必须要使用的参数),并将该操作显示结果“OS Details:”之后的字符串作为

FLAG 提交;

相关知识点:操作系统指纹

操作系统指纹识别一般用来帮助用户识别某台设备上运行的操作系统类型。通过分析设

备往网络发送的数据包中某些协议标记、选项和数据,我们可以推断发送这些数据包的操作

系统。只有确定了某台主机上运行的操作系统,攻击者才可以对目标机器发动相应的攻击。

例如,如果要使用缓冲区溢出攻击,攻击者需要知道目标的确切操作系统与架构。

操作系统指纹识别的类别

1、主动指纹识别

主动指纹识别是指主动往远程主机发送数据包并对相应的响应进行分析的过程,使扫描

器在更短的时间内获得比被动扫描更准确的结果。传统的方法是在探测到几个合法数据包时

检查目标网络元素的 TCP/IP 栈行为。

网络侦察的第一步是确定网络中哪些机器是处于激活状态的。Nmap 就是这样一款检测

操作系统是流行工具,不仅可以检测远程操作系统是否运行,同时也可以执行各种端口扫描。

8 / 123

中科磐云研究院出品�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc