作者博客 http://root2005.spaces.msn.com

文档编号:xxxx

安全渗透测试报告

Version 1.0

2005 年 2 月

- 1 -

�

作者博客 http://root2005.spaces.msn.com

文档信息

项目名称

文档名称

文档编号

xxxxxxxxxxxxxxxxxxxx 安全服务项目

安全渗透测试报告样版

创 建 人 aaaa 公司 王亮

审 核 人

接 收 方

适用范围

创建日期

审核日期

接收日期

1)传统的安全评估,渗透测试工作很多仅仅是发现漏洞、利用漏洞获取最

高权限、漏洞统计等等没有太大意义的工作。经过在实践当中的摸索,我

发现利用风险图与漏洞说明细节关联的方法能非常直观的表现出客户网

络的风险,而且在风险图上可以很直观的看到客户最关心的业务风险,这

样就能非常有说服力,而非仅仅像以前的安全评估工作大多是从漏洞数

量、从漏洞危害、从获取的控制权上说明风险。

2)在阅读该风险文档的时候,只要以风险图为中心去通篇阅读该文档就能

非常直观的了解整体的安全风险。当然还可以考虑进一步完善,比如用另

一张风险图来描述安全策略控制点等等。该文档仅仅用来提供一个思路,

到 06 年 30 号为止,目前我和我的同事们、朋友们还没发现国内有谁做

过或者公开过这样思路的文档。我想放出来给大家讨论讨论该方法是否可

行,是否是一个不错的好思路,我希望能对将来的评估或渗透工作起到一

点好的作用,同时我非常欢迎大家来信与我交流:root@21cn.com

3)该文档只是一个渗透文档,如果是做评估的话可以把攻击路径画出来,

不同路径能够带来的风险,路径风险可分两大类,一种是可能的风险线是

推演出来的并不一定发生或可以立即证明,第二种是通过技术手段证实的

客观存在的风险线。另外还需要标明上各风险点的风险指数等参数。

4)该文档只是演示思路,事实上我去掉了大量的内容并修改了很多内容。

文档说明

变更记录

版本

修订时间

修订人 修订类型 修订章节

修订内容

*修订类型分为 A - ADDED

M - MODIFIED

D – DELETED

版权说明

本文件中出现的全部内容,除另有特别注明,版权均属王亮(联系邮件:root@21cn.com)

所有。任何个人、机构未经王亮的书面授权许可,不得以任何方式复制、破解或引用文件的任何

片断。

- 2 -

�

作者博客 http://root2005.spaces.msn.com

目 录

1 评估地点...................................................................................................................................................1

2 评估范围...................................................................................................................................................1

3 评估技术组人员.......................................................................................................................................1

4 风险报告...................................................................................................................................................1

5

XXXX 省 XXXXXXXXX 风险示意图.................................................................................................. 2

6 风险概括描述...........................................................................................................................................3

7 风险细节描述...........................................................................................................................................4

7.1

7.2

外部风险点(请参见风险图中的风险点 1).............................................................................4

7.1.1 虚拟主机结构存在巨大的安全风险...................................................................................... 4

7.1.2 大量的致命注入漏洞.............................................................................................................. 5

MSSQL 权限配置存在安全问题.............................................................................................6

7.1.3

7.1.4 存在大量的跨站漏洞.............................................................................................................. 6

内部网风险点.......................................................................................................................... 7

7.2.1 核心业务的致命安全问题...................................................................................................... 7

7.2.2 多台服务器IPC 弱口令及MSSQL 弱口令(请参见风险图中的风险点5)........................9

7.2.3 其他各内网主机多个严重安全漏洞(请参见风险图中的风险点6)...................................10

8 安全性总结.............................................................................................................................................14

8.1.已有的安全措施分析:.................................................................................................................... 14

8.2.安全建议............................................................................................................................................ 14

- 3 -

�

作者博客 http://root2005.spaces.msn.com

1 评估地点

xxxxxxxxxxxxx 项目组提供给 aaaa 公司一个独立评估分析室,并提供了内网3

个上网接入点对评估目标进行远程评估,xxxxxxxxxxxxx 项目组的项目组成员在 aaaa

公司项目组内设立了一个项目配合团队,保证项目成员都能够有条件及时的了解评

估过程的情况和评估进展,并对评估过程进行控制,使评估工作保证有秩序的进行。

2 评估范围

评估范围按照资产列表(请见附件)的内容进行评估,由于本次评估主要是围绕业

务安全进行评估,所以我们从资产列表中以资产重要级边高的服务器或工作机做为主

要评估渗透的对象,因此本次报告反映了业务安全有关的详细安全总结报告。

3 评估技术组人员

这次参与渗透测试服务的 aaaa 公司人员有一位人员,具体名单如下:

姓名

王亮

职务

安全顾问

公司电话

4 风险报告

评估报告内容总共划分为两部分,一部分为防火墙 DMZ 区的抽样评估报告,一

部分为内部网的抽样评估报告。网络系统评估报告首先根据所有的安全评估报告描

绘出具体的网络风险图,该风险图上可以直观的看到影响客户关键网络资产的客观

存在的所有安全风险,然后再把安全报告与风险图进行关联性描述,这一部分构成

了风险描述内容,用以解释风险图所描述的每一步骤的具体测试数据证实其风险图

的整体可靠性。

- 1 -

�

作者博客 http://root2005.spaces.msn.com

5 xxxx 省 xxxxxxxxx 风险示意图

以下为渗透测试工程师通过一系列安全漏洞入侵到内网直至拿到核心数据库资

料的过程示意及相关风险点示意图:(注:鼠标悬停于风险点可显示漏洞信息,按住

Ctrl 单击风险点可查看详细信息)

风险点 2

风险点 1

风险点 3 风险点 4 风险点 6

风险点 5

内网大量主机及服务器

把以上所有风险点进行编号获得共 6 个编号,但是编号不代表实际安全评估流

程的顺序:

风险点 1:

主网站 www.abc.xxx.cn 存在多个安全漏洞,入侵者可获得系统完全控制权限。

取得此系统控制权限后,可通过其进一步渗透进入内网,控制多台服务器或主

机,拿到最核心的数据资料。

风险点 2:

企业电子支付系统存在数据库及弱密码漏洞,可获得系统完全控制权限。

此漏洞虽不能直接从外部利用,但可通过主站做跳板进行入侵,拿到控制权。

- 2 -

�

作者博客 http://root2005.spaces.msn.com

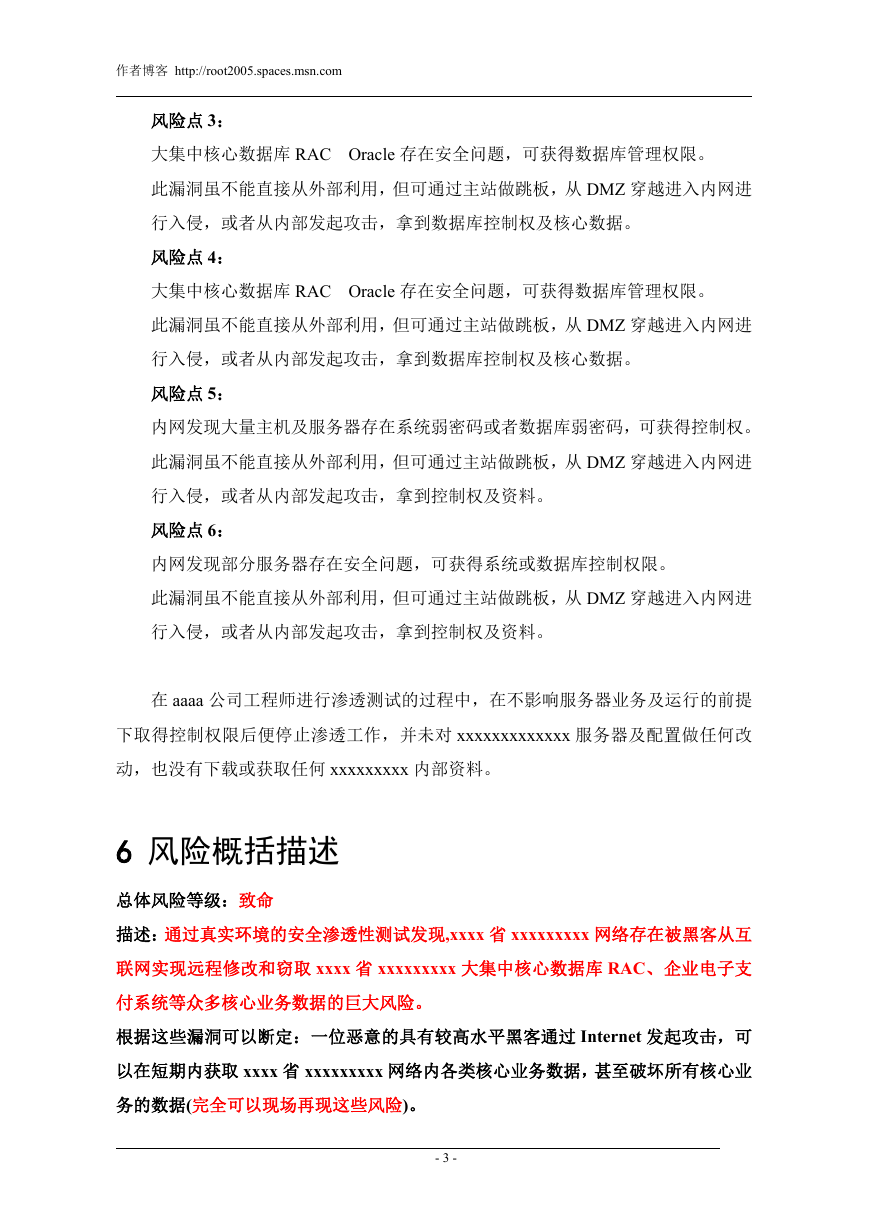

风险点 3:

大集中核心数据库 RAC Oracle 存在安全问题,可获得数据库管理权限。

此漏洞虽不能直接从外部利用,但可通过主站做跳板,从 DMZ 穿越进入内网进

行入侵,或者从内部发起攻击,拿到数据库控制权及核心数据。

风险点 4:

大集中核心数据库 RAC Oracle 存在安全问题,可获得数据库管理权限。

此漏洞虽不能直接从外部利用,但可通过主站做跳板,从 DMZ 穿越进入内网进

行入侵,或者从内部发起攻击,拿到数据库控制权及核心数据。

风险点 5:

内网发现大量主机及服务器存在系统弱密码或者数据库弱密码,可获得控制权。

此漏洞虽不能直接从外部利用,但可通过主站做跳板,从 DMZ 穿越进入内网进

行入侵,或者从内部发起攻击,拿到控制权及资料。

风险点 6:

内网发现部分服务器存在安全问题,可获得系统或数据库控制权限。

此漏洞虽不能直接从外部利用,但可通过主站做跳板,从 DMZ 穿越进入内网进

行入侵,或者从内部发起攻击,拿到控制权及资料。

在 aaaa 公司工程师进行渗透测试的过程中,在不影响服务器业务及运行的前提

下取得控制权限后便停止渗透工作,并未对 xxxxxxxxxxxxx 服务器及配置做任何改

动,也没有下载或获取任何 xxxxxxxxx 内部资料。

6 风险概括描述

总体风险等级:致命

描述:通过真实环境的安全渗透性测试发现,xxxx 省 xxxxxxxxx 网络存在被黑客从互

联网实现远程修改和窃取 xxxx 省 xxxxxxxxx 大集中核心数据库 RAC、企业电子支

付系统等众多核心业务数据的巨大风险。

根据这些漏洞可以断定:一位恶意的具有较高水平黑客通过 Internet 发起攻击,可

以在短期内获取 xxxx 省 xxxxxxxxx 网络内各类核心业务数据,甚至破坏所有核心业

务的数据(完全可以现场再现这些风险)。

- 3 -

�

作者博客 http://root2005.spaces.msn.com

7 风险细节描述

7.1 外部风险点(请参见风险图中的风险点 1)

公网风险点我们主要集中在主站服务器上:

该公共网站abc.xxx.cn是一台公共web服务器,通过路由器或fw映射到公网上,

经发现该主机或防火墙没有做访问控制可以自由访问内网所有主机。这种结构设计

表面看起来好像比较安全,并且自身只开放了极少的端口而受一定的保护,但实际

上却存在着巨大的风险。如果该网站一但被黑客从web端口攻击成功得到该服务器

控制权,那么就意味着黑客也得到了DMZ区所有主机的自由访问权限,而一但其他

内网主机存在漏洞,那么黑客就可以对其他主机进行攻击并且得到更多主机的控制

权。在实际测试之中,我们发现该网站服务器存在严重的安全风险,也就是如果是

一名具有一定水平的黑客进行攻击,黑客通过Internet互联网就可以得到这台web主

站服务器的完全控制权限(比如可以添加、删除和修改主页上的任何新闻内容),

并且黑客还可以通过这台服务器进入xxxx省xxxxxxxxx的内网对内网所有机器发动

恶意攻击(如在内网中传播病毒、在内网中下载最核心的业务数据等等,在我们严

格的安全测试下发现这种危害完全可能发生)。详细的漏洞情况如下:

7.1.1 虚拟主机结构存在巨大的安全风险

问题名称: 网站的虚拟主机结构存在巨大的安全风险

风险等级: 高

问题类型: 缺乏 Web 结构性安全策略

问题描述:

经过查询发现该 web 服务器存在多个虚拟网站,我们需要检测的目标 abc.xxx.cn

可能会被该服务器其他网站的安全性所影响。因为一但其他的网站存在安全性问

题就可能会被黑客入侵系统,而一但被入侵系统那么黑客就可能可以对该服务器

上的 abc.xxx.cn 网站有完全的控制权。所以,要保证这种虚拟站点结构的服务器

的安全性,就一定要有一个非常严格的虚拟网站权限结构安全策略。经过后面的

进一步评估证实,该服务器并没有设置虚拟网站权限结构安全策略,从而工程师轻

易的获取了该主机系统的最高控制权。如果是被恶意黑客利用,后果不堪设想。

解决方案:

在本地创建一个账号,再把这个账号应用在虚拟站点上。然后再虚拟站点的目标

上设置只允许这个账号使用。其他虚拟站点使用相同的技术设置。

相关内容: 以下是绑定在该服务器的所有网站:

- 4 -

�

作者博客 http://root2005.spaces.msn.com

7.1.2 大量的致命注入漏洞

漏洞名称: abc.xxx.cn 存在注入

风险等级: 致命

漏洞类型: 脚本程序漏洞

经过简单的测试发现 abc.xxx.cn 存在很多十分致命的注入漏洞,通过此类的安全

漏洞我们在互联网区远程得到了该 web 服务器的主机最高控制权。以下是安全工

程师测试中发现的严重注入漏洞:

1.

2.

3.

/newsbb.php? bt=%27&ss=%B2%E9%D1%AF

/bgl/php/com/login.php user_name=%27&password=1

/bgl/php/com/bull1.php

sWhere=1&CurrentPageNo=-1&del_flag=0&post_flag=0&TotalCount=9&title=

%

4.

/dss.php ?currentpage=2&bookname=1&publishers=%27&authors=1

5.

/qaa/txtdmore.php ?id=%27

6.

/qaa/txtdmore.php ?id=%27&pageno=2

7.

/hongzhi/zxxx.php ?whichone=%27

8.

/ hongzhi /ywbd.php jibie=%27&Submit2=%20%CB%D1%20%CB%F7%20

9.

/ hongzhi /picmore.php ?zttitel=%27

10. / hongzhi /zxxx.php ?whichone=%27

11. /add.php ?currentpage=2&bookname=1&publishers=1&authors=%27

12. / add.php bt=1&ss=%27

13. / add.php ?currentpage=2&bookname=%27&publishers=1&authors=1

14. / add.php bt=%27&ss=%B1%EA%CC%E2%CB%D1%CB%F7

15. /giqa/action/admin.php

username=%27&password=1&Submit2=%B5%C7%20%C2%BC

16. /giqa/action/admin.php

username=1&password=%27&Submit2=%B5%C7%20%C2%BC

对文件中带入 SQL 语句的变量,应该使用 replace 函数剔除特殊字符,如下所示:

replace(id,"'","''")

replace(id,";","''")

replace(id,"--","''")

replace(id,"(","''")

这样把特殊字符过滤之后,就可以防止黑客通过输入变量提交有效的攻击语句了。

我们可以利用以上的注入漏洞从互联网得到这台服务器的最高控制权,也就是相

当于进入了 xxxx 省 xxxxxxxxx 内网,并且可以对内网的所有电脑主机发动攻击,

但是因为渗透测试只是点到为止的安全测试服务,所以我们发现了该严重风险并

没有继续利用(如有需要可以现场演示)。以下是利用注入漏洞以最高管理员身份

进入该服务器桌面的截图:

漏洞描述:

临时性

解决方案

相关内容:

(在互联网攻击的黑客完全可以利用以上说其中一个漏洞远程登录到该服务器桌面以最高管理

员身份对这台服务器进行操作,如修改、删除、添加该服务器上的 abc.xxx.cn 网站任何新闻内容)

- 5 -

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc