2023 年上半年软件设计师考试真题及答案-上午卷

1、计算机中,系统总线用于()连接。

A.接口和外设

B.运算器,控制器和寄存器

C.主存及外设部件

D.DMA 控制器和中断控制器

参考答案:C

2、在由高速缓存,主存和硬盘构成的三级存储体系中,CPU 执行指令时需要读取数据,那么

DMA 控制器和中断 CPU 发出的数据地址是()。

A.高速缓存地址

B.主存物理地址

C.硬盘的扇区地址

D.虚拟地址

参考答案:B

3、设信息位是 8 位,用海明码来发现并纠正 1 位出错的情况,则校验位的位数至少为()。

A.1

B.2

C.4

D.8

参考答案:C

4、中断向量提供的是()。

A.中断源的设备地址

B.中断服务程序的入口地址

C.传递数据的起始地址

D.主程序的断点地址

参考答案:B

5、计算机系统中,定点数常采用补码表示,以下关于补码表示的叙述中,错误的是()。

A.补码零的表示不是唯一的

B.可以将减法运算转化为加法运算

C.符号位可以与数值位一起参加运算

D.与真值的对应关系简单且直观

参考答案:A

6、设指令流水线将—条指令的执行分为取指,分析,执行三段,已知取指时间是 2ns,分析

时间需 2ns.执行时间为 1nS,则执行完 1000 条指令所需时间为()。

A.1004ns

B.1998ns

C.2003ns

D.2008ns

参考答案:C

7、在 OSI 参考模型中,负责对应用层消息进行压缩、加密功能的层次为()。

A.传输层

B.会话层

C.表示层

�

D.应用层

参考答案:C

8、9、PKI 体系中,由 SSL/TSL 实现 HTTPS 应用。浏览器和服务器之间用于加密 HTTP 消息

的方式是()。如果服务器证书被撇销那么所产生的后果是()。

(8)A.对方公钥+公钥加密

B.本方公钥+公钥加密

C.会话密钥+公钥加密

D.会话密钥+对称加密

(9)A.服务器不能执行加解密

B.服务器不能执行签名

C.客户端无法再信任服务器

D.客户端无法发送加密信息给服务器

参考答案:D、C

10、以下关于入侵防御系统功能的描述中,不正确的是()。

A.监测并分析用户和系统的网络活动

B.匹配特征库识别已知的网络攻击行为

C.联动入侵检测系统使其阻断网络攻击行为

D.检测僵尸网络,木马控制等僵尸主机行为

参考答案:C

11、web 应用防火墙无法有效保护()。

A.登录口令暴力破解

B.恶意注册

C.抢票机器人

D.流氓软件

参考答案:D

12、著作权中,()的保护期不受限制

A.发表权

B.发行权

C.署名权

D.展览权

参考答案:C

13、国际上为保护计算机软件知识产权不受侵犯所采用的主要方式是实施()

A.合同法

B.物权法

C.版权法

D.刑法

参考答案:C

14、以下关于计算机软件著作权的叙述中,不正确的是()

A.软件著作权人可以许可他人行使其软件著作权,并有权获得报酬

B.软件著作权人可以全部或者部分转让其软件著作权,并有权获得报酬

C.软件著作权属于自然人的,该自然人死亡后,在软件著作权的保护期内、继承人能继承

软件著作权的所有权力

D.为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等使

用软件的,可以不经软件著作权人许可,不向其支付报酬

�

参考答案:C

15、以上关于数据流图中基本加工的叙出,不正确的是()

A.对每一个基本加工,必须有一个加工规格说明

B.加工规格说明必须描述把输入数据流变换为输出数据流的加工规则

C.加工规格说明需要给出实现加工的细节

D.决策树、决策表可以用来表示加工规格说明.

参考答案:C

16、以下关于好的软件设计原则的叙述中,不正确的是()

A.模块化

B.提高模块独立性

C.集中化

D.提高抽象层次

参考答案:C

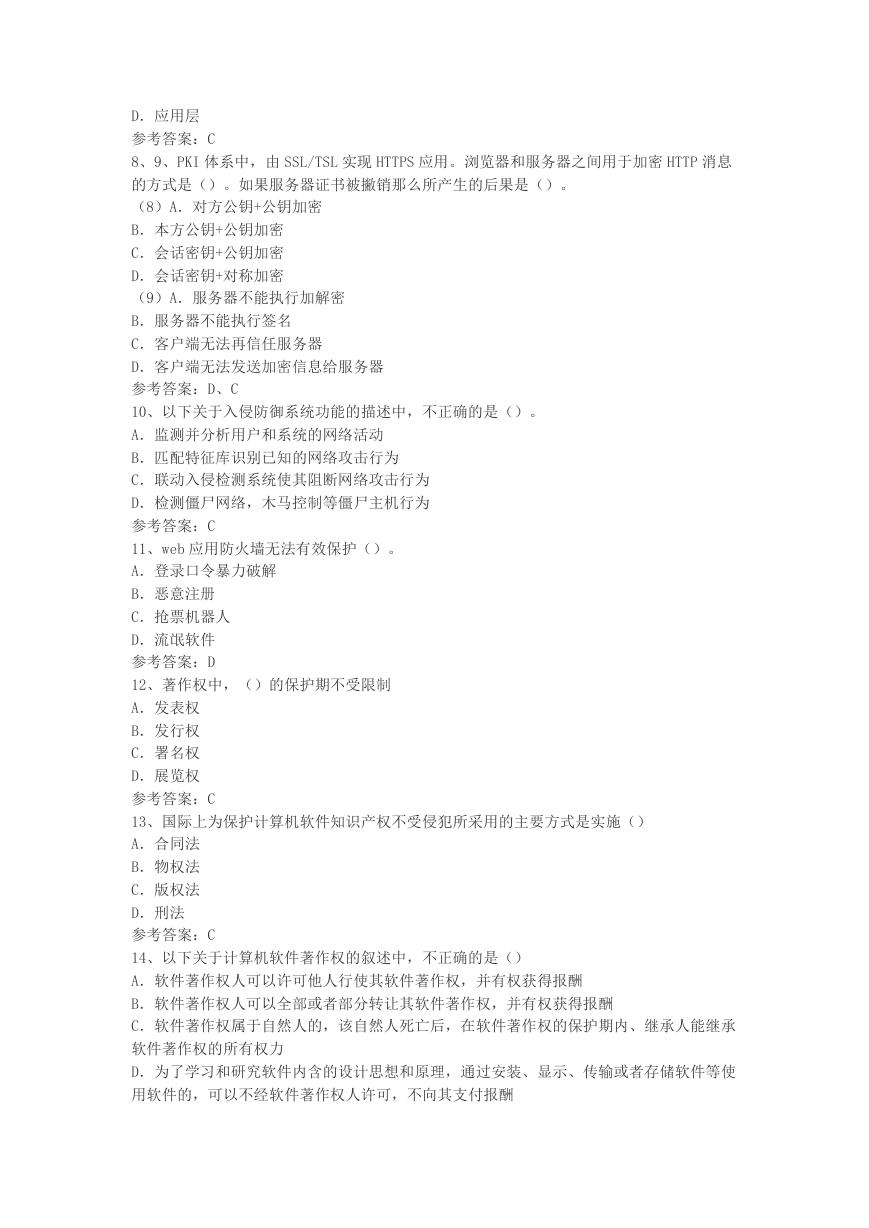

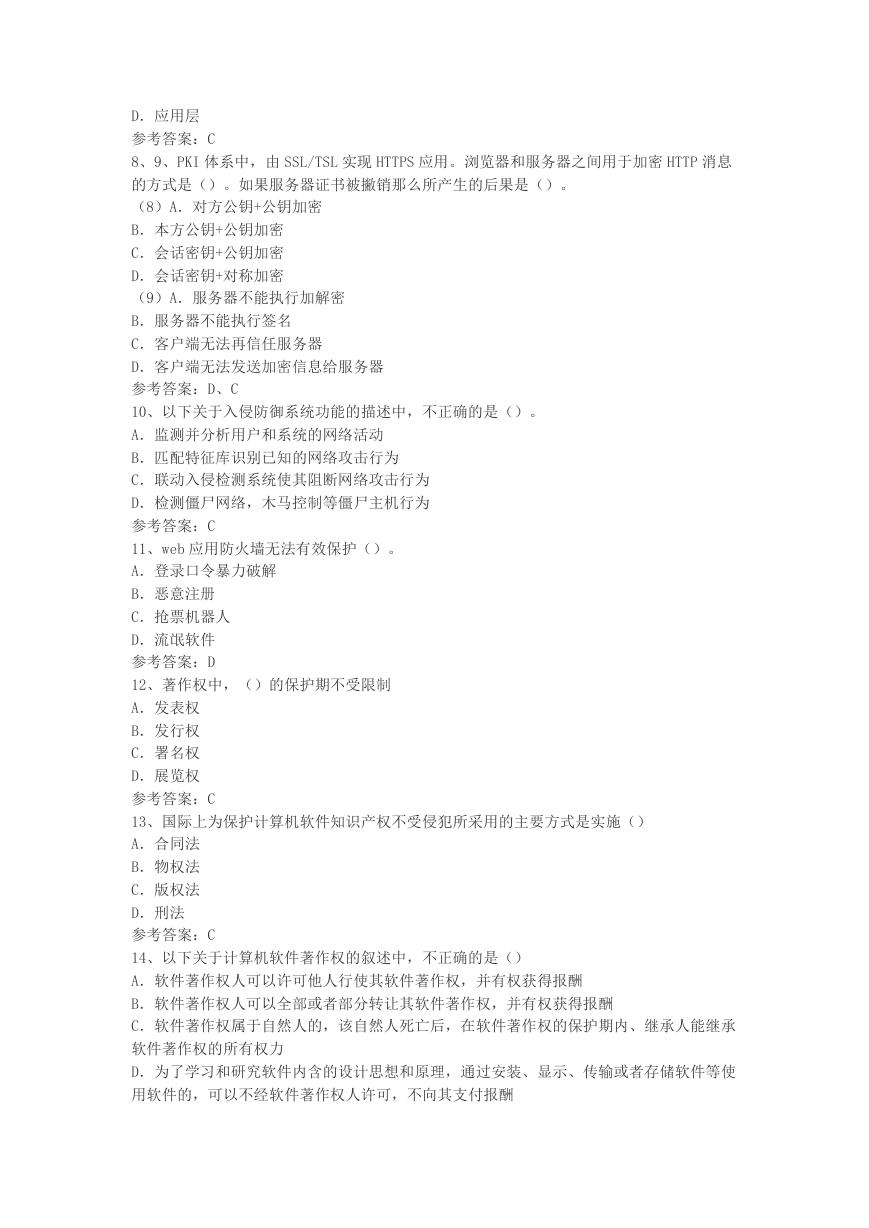

17、18、下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示活动,

则里程碑(17)在关键路径上,关键路径长度为(18)

(17)

A.B

B.E

C.G

D.I

(18)

A.15

B.17

C.19

D.23

参考答案:B、D

19、由 8 位成员组成的开发团队中,一共有()条沟通路径

A.64

B.56

C.32

D.28

参考答案:D

20、对布尔表达式“a or ((cb

B.b 为 true

C.c 为 true

D.d 为 true

参考答案:A

21、设有正规式 s=(o | 10)*,则其所描述正规集中字符体的特点是()

A.长度必须是偶数

B.长度必须是奇数

C.0 不能连续出现

D.1 不能连续出现

参考答案:D

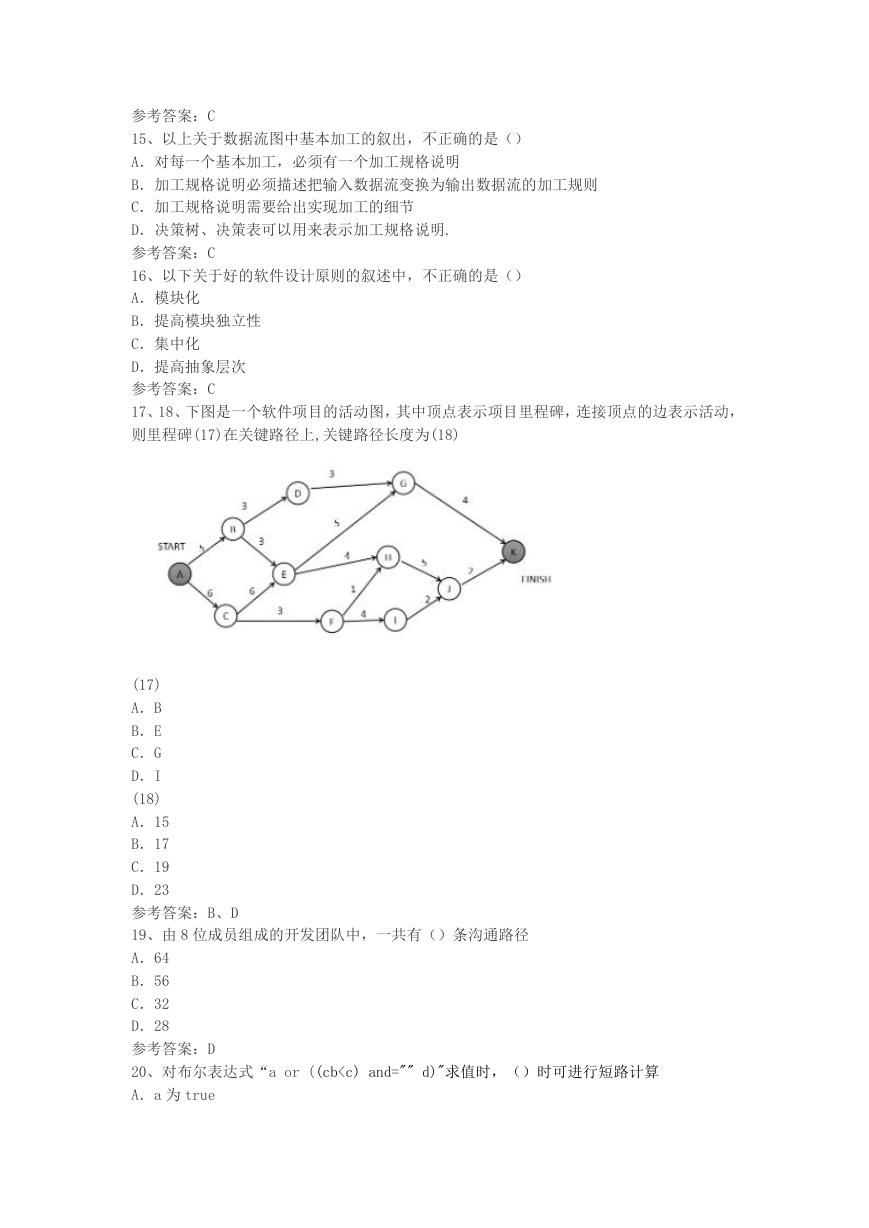

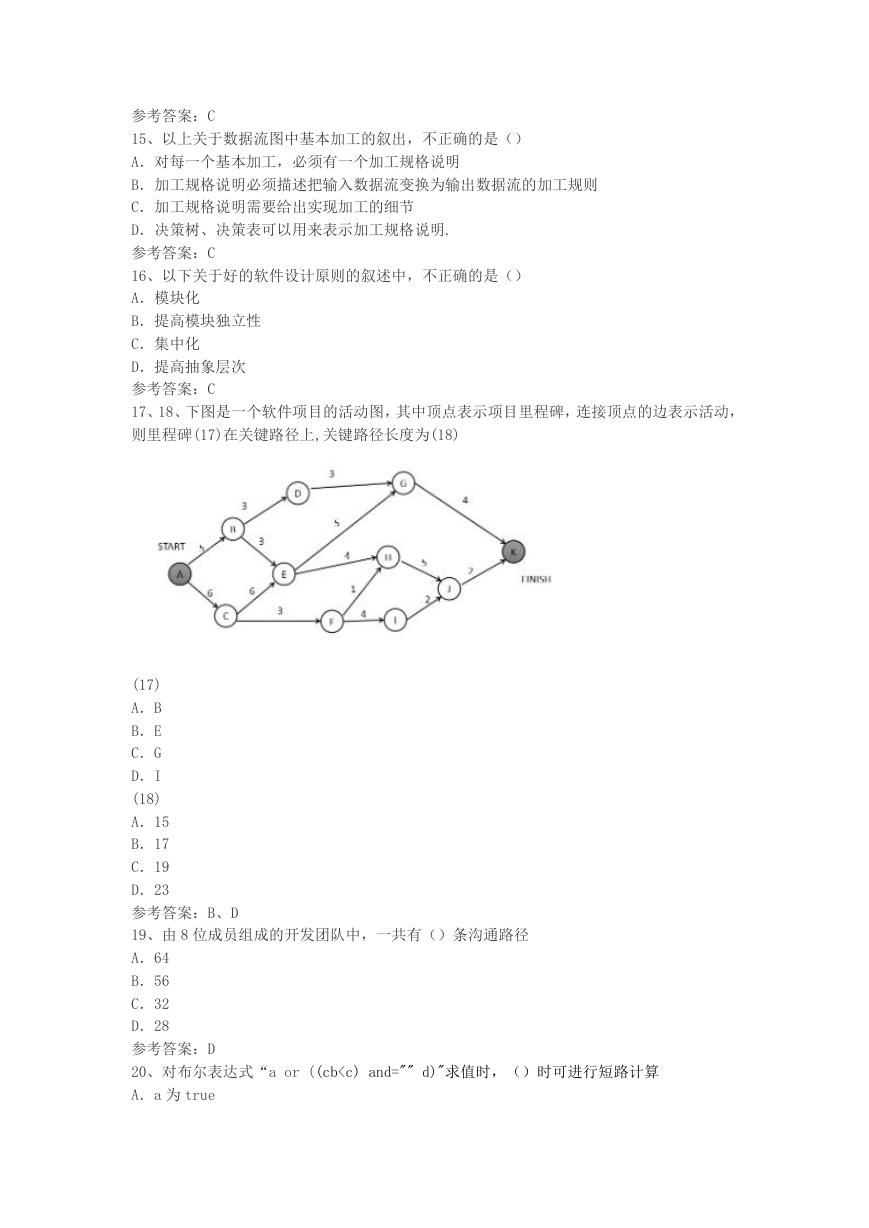

22、设函数 foo 和 hoo 的定义如下图所示,在函数 foo 中调用函数 hoo,hoo 的第一个参数

采用传引用方式(call by reference),第二个参数传值方式(call by value),那么函数

foo 中的 print(a,b)将输出()

A.8,5

B.39,5

C.8,40

D.39,40

参考答案:B

23、某文件管理系统采用位示图(bitmap)来记录磁盘的使用情况,若计算机系统的字长为

64 位,磁盘容量为 512GB,物理块的大小为 4MB,那么位示图的大小为()个字.

A.1024

B.2048

C.4096

D.9600

参考答案:B

24、磁盘调度分为移臂调度和旋转调度两类,在移臂调度的算法中,()算法可能会随时改

�

变移动臂的运行方向

A.单向扫描和先来先服务

B.电梯调度和先来先服务

C.电梯调度和最短寻监时间优先

D.先来先服务和最短寻道时间优先

参考答案:D

25、在支持多线程的操作系统中,假设进程 P 创建了 t1、t2、t3 线程,那么()

A.该进程的代码段不能被 t1、t2、t3 共享

B.该进程的全局变量只能被 t 共享

C.该进程中 t1、t2、t3 的栈指针不能被共享

D.该进程中 t1 的栈指针可以被 t2、t3 共享

参考答案:C

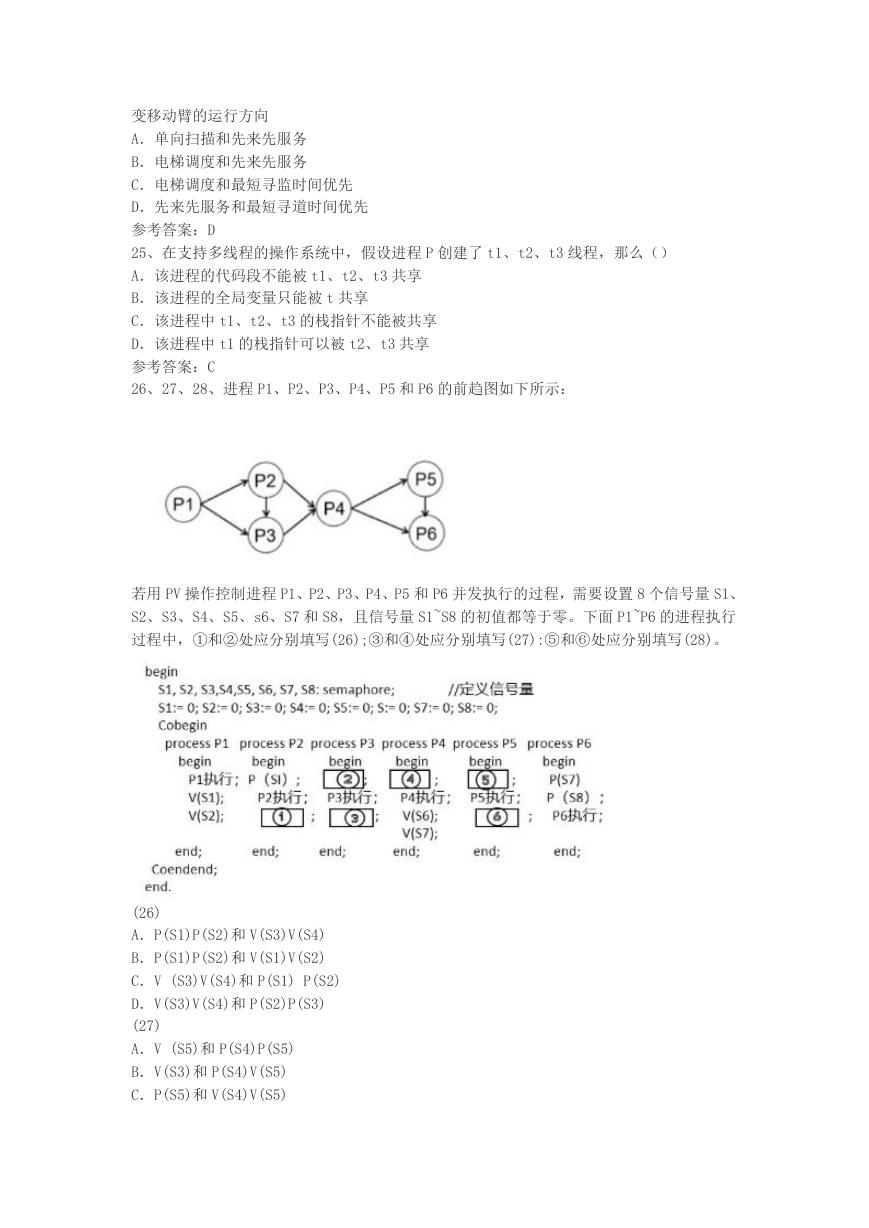

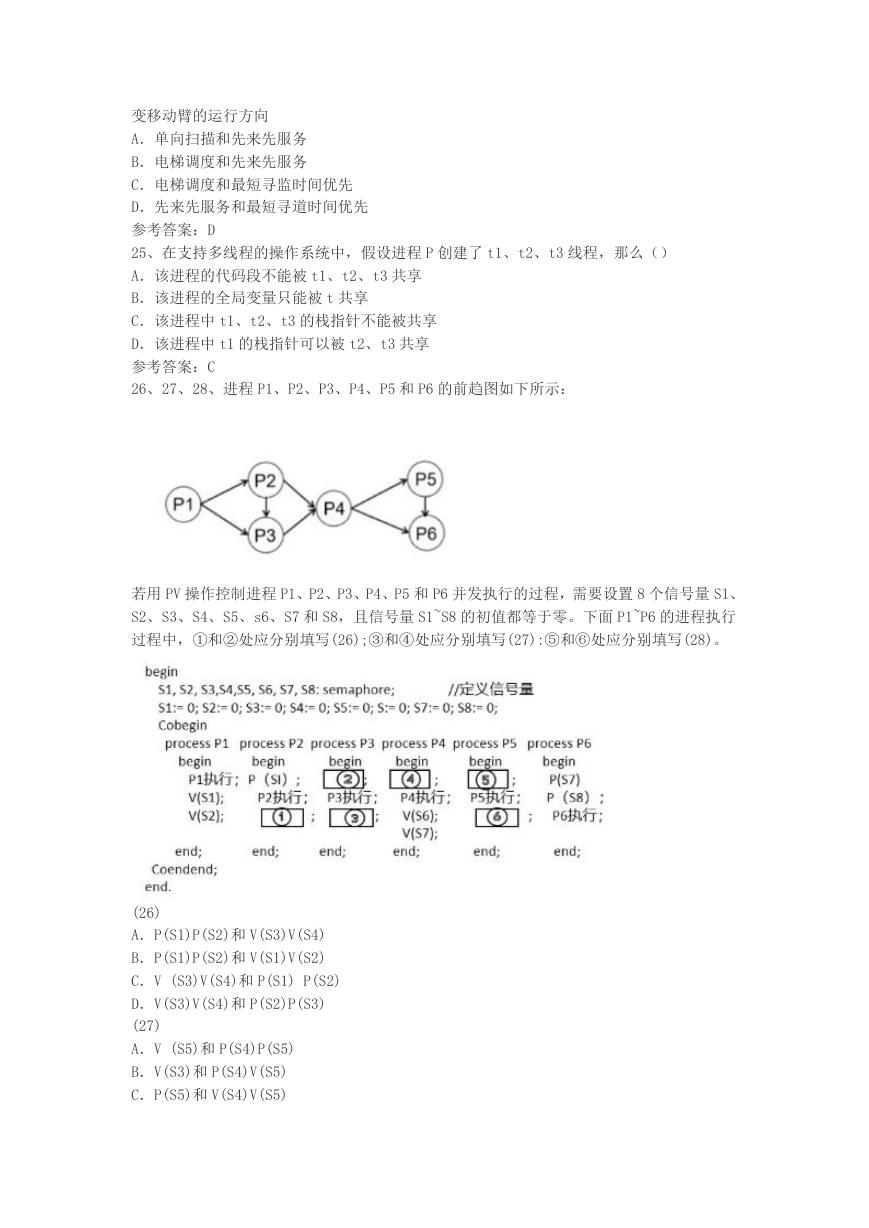

26、27、28、进程 P1、P2、P3、P4、P5 和 P6 的前趋图如下所示:

若用 PV 操作控制进程 P1、P2、P3、P4、P5 和 P6 并发执行的过程,需要设置 8 个信号量 S1、

S2、S3、S4、S5、s6、S7 和 S8,且信号量 S1~S8 的初值都等于零。下面 P1~P6 的进程执行

过程中,①和②处应分别填写(26);③和④处应分别填写(27):⑤和⑥处应分别填写(28)。

(26)

A.P(S1)P(S2)和 V(S3)V(S4)

B.P(S1)P(S2)和 V(S1)V(S2)

C.V (S3)V(S4)和 P(S1) P(S2)

D.V(S3)V(S4)和 P(S2)P(S3)

(27)

A.V (S5)和 P(S4)P(S5)

B.V(S3)和 P(S4)V(S5)

C.P(S5)和 V(S4)V(S5)

�

D.P(S3)和 P(S4)P(S5)

(28)

A.V(S6)和 V(S8)

B.P(S6)和 P(S7)

C.P(S6)和 V(S8)

D.P(S6)和 P(S8)

参考答案:D、A、C

29、以下关于增量模型优点的叙述中,不正确的是()

A.能够在较短的时间提交一个可用的产品系统

B.可以尽早让用户熟悉系统

C.优先级高的功能首先交付,这些功能将接受更多的测试

D.系统的设计更加容易

参考答案:D

30、以下敏捷开发方法中,()使用迭代的方法,把一段短的时间(如 30 天)的迭代称为一

个冲刺,并按照需求优先级来实现产品。

A.极限编程(XP)

B.水晶法(Crystal)

C.并列争球法(Scrum)

D.自适应软件开发(ASD)

参考答案:C

31、若模块 A 通过控制参数来传递信息给模块 B,从而确定执行模块 B 中的哪部分语句。则

这两个模块的耦合类型是()耦合

A.数据

B.标记

C.控制

D.公共

参考答案:A

32、在设计中实现可移植性设计的规则不包括()

A.将设备相关程序和设备无关程序分开设计

B.可使用特定环境的专用功能

C.采用平台无关的程序设计语言

D.不使用依赖于某一平台的类库

参考答案:B

33、以下关于管道——过滤器软件体系结构风格优点的叙述中,不正确的是()

A.构件具有良好的高内聚、低耦合的特点

B.支持软件复用

C.支持并行执行

D.适合交互处理应用

参考答案:D

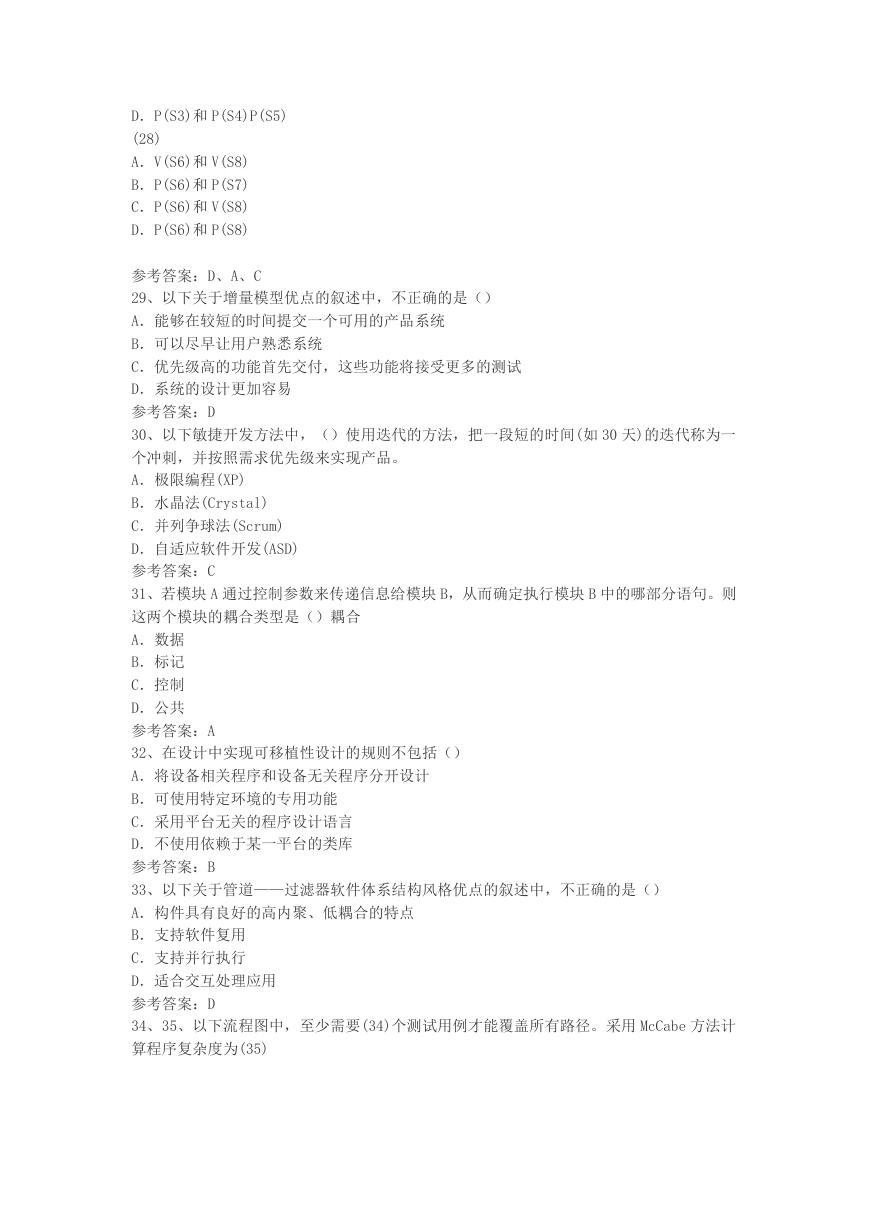

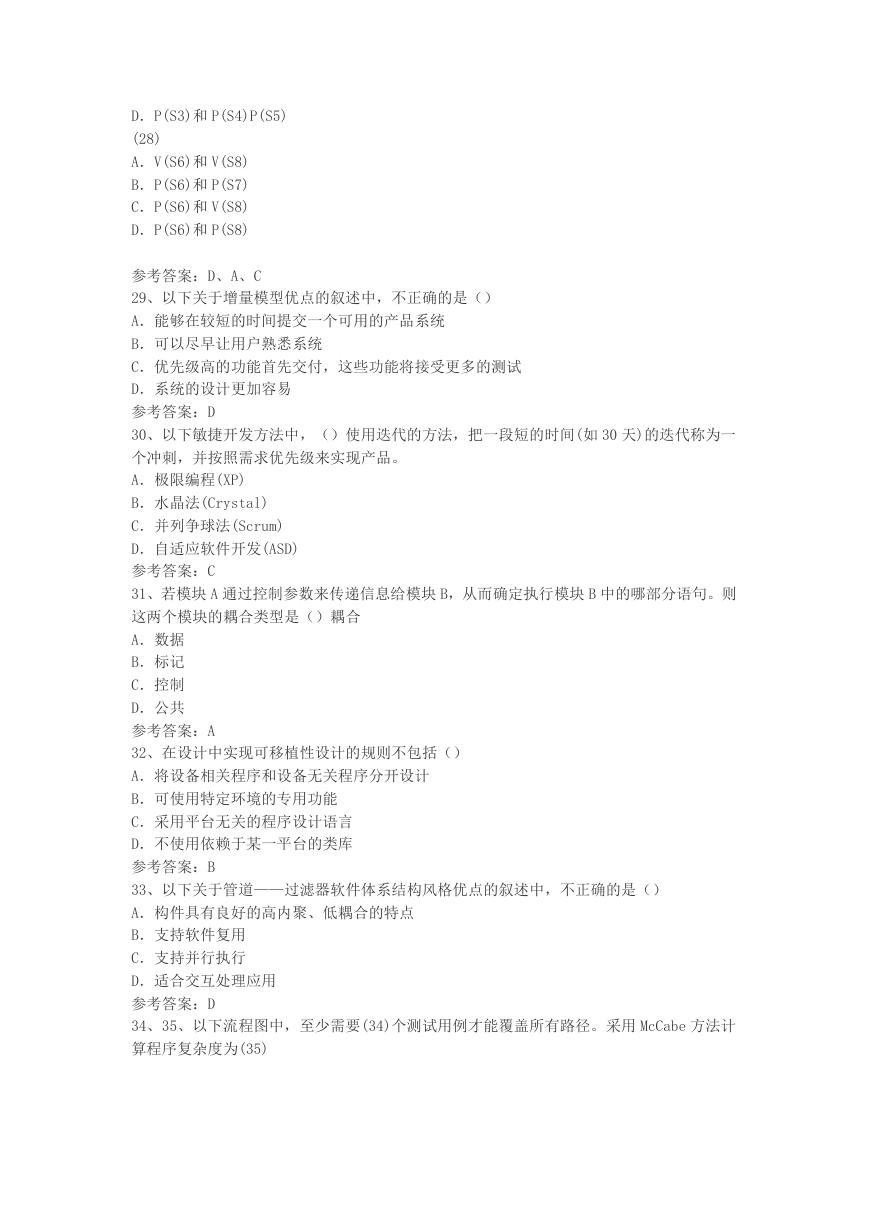

34、35、以下流程图中,至少需要(34)个测试用例才能覆盖所有路径。采用 McCabe 方法计

算程序复杂度为(35)

�

(34)

A.3

B.4

C.5

D.6

(35)

A.2

B.3

C.4

D.5

参考答案:B、C

36、在软件系统交付给用户使用后,为了使用户界面更友好,对系统的图形输出进行改进,

该行为属于()维护。

A.改正性

B.适应性

C.改善性

D.预防性

参考答案:C

37、38、采用面向对象方法开发学生成绩管理系统,学生的姓名、性别、出生日期、期末考

试成绩、查看成绩操作均被(37)在学生对象中。系统中定义不同类,不同类的对象之间通过

(38)进行通信。

(37)

A.封装

B.继承

C.多态

D.信息

(38)

A.继承

B.多态

�

C.消息

D.重载

参考答案:A、C

39、对采用面向对象方法开发的系统进行测试时,通常从不同层次进行测试。测试类中定义

的每个方法属于()层。

A.算法

B.类

C.模板

D.系统

参考答案:B

40、在面向对象系统设计中,如果重用了一个包中的某个类,那么就要重用该包中所的类,

这属于()原则。

A.共同封闭

B.共同重用

C.开放-封闭

D.接口分离

参考答案:B

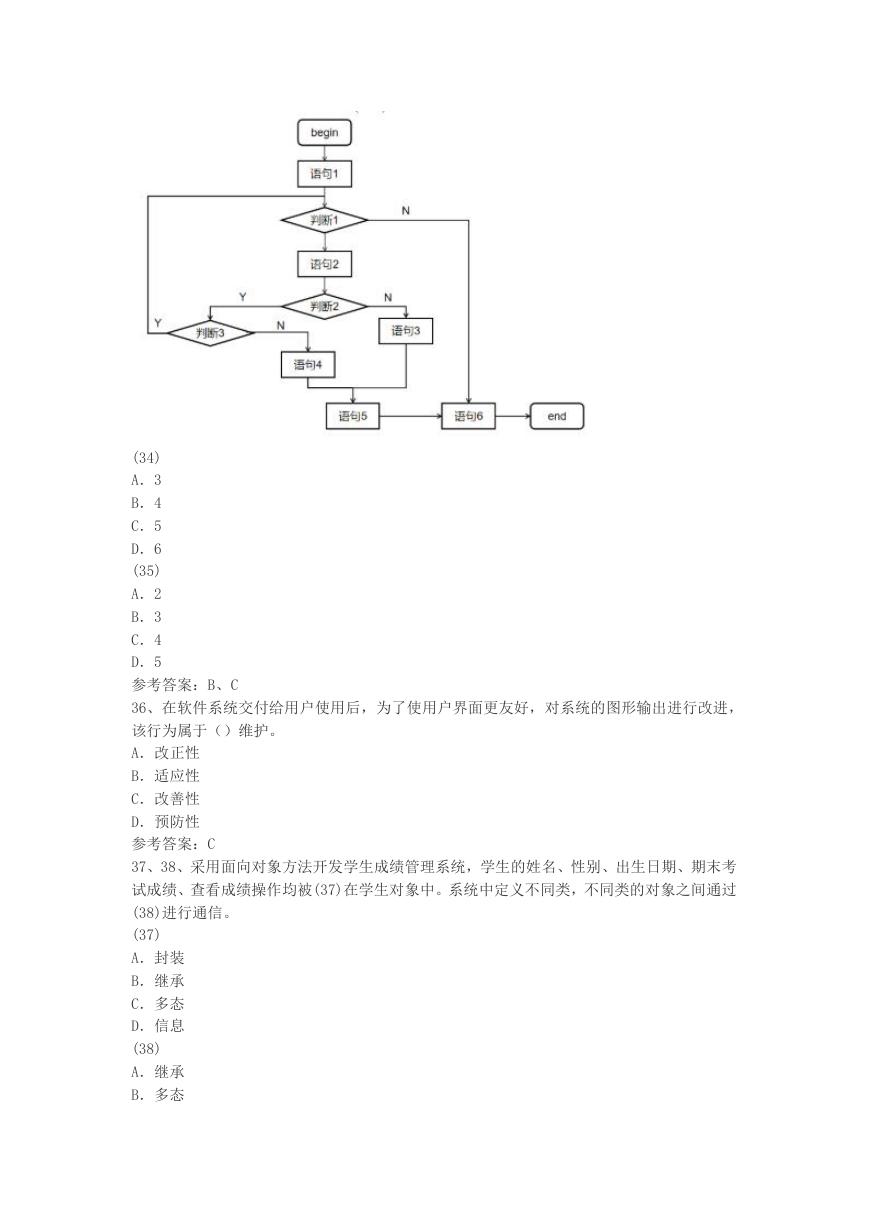

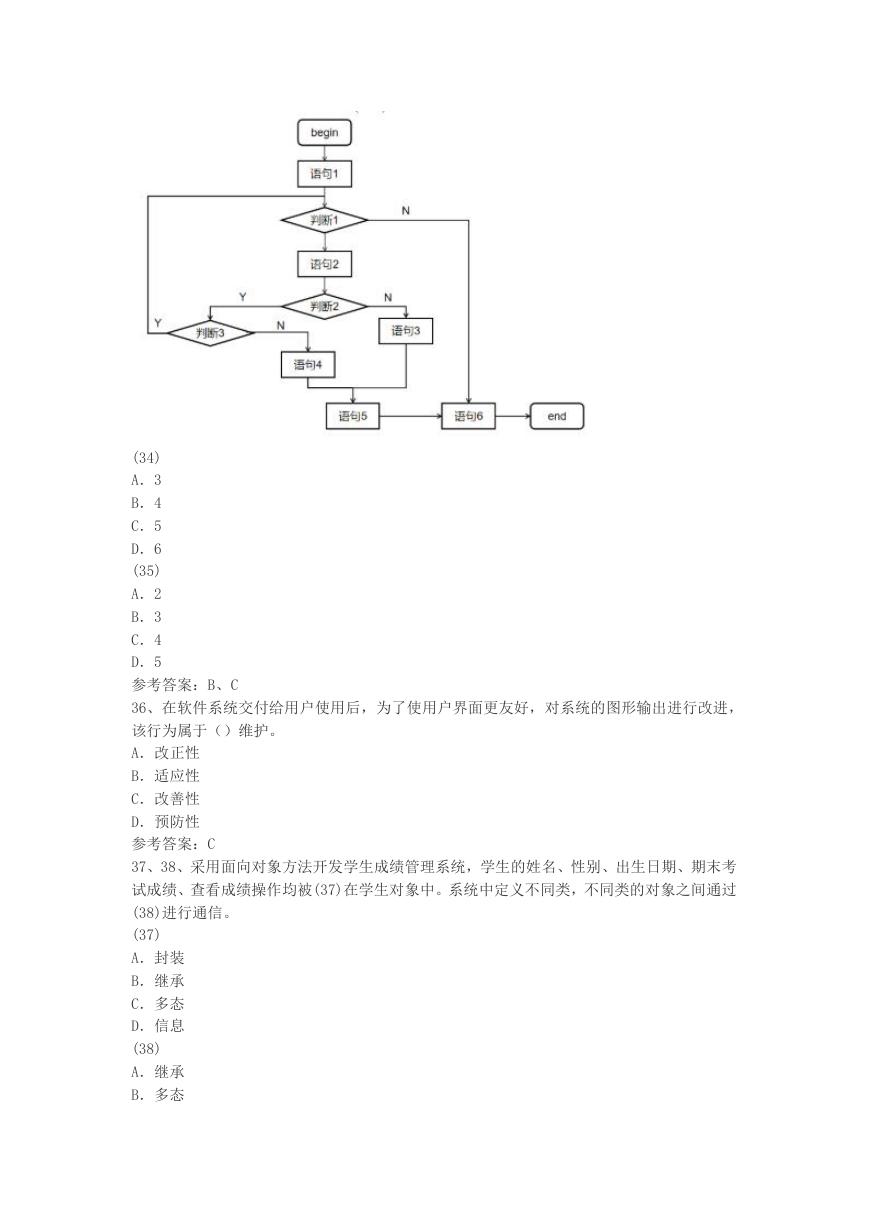

41、42、

( 41 )

A.系统在它的周边环境的语境中所提供的外部可见服务

B.某一时刻一组对象以及它们之间的关系

C.系统内从一个活动到另一个活动的流程

D.以时间顺序组织的对象之间的交互活动

( 42)

A.a→b→c→a→b

B.c

C.a→b→a→b→c

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc