代考H3CNE、H3CSE认证!100%通过

提供 H3CNE H3CSE教材+考题+视频

H3CNE教材 【GB0-190题库 +三套视频(2009安全,2009网院,课程)+6.0PPT】

H3CSE教材+3套H3CSE视频+考题+实验模拟器+课件+H3C电子资料大礼包

H3C-TEST 解决方案专家

网工_泡泡(POP) QQ:1045664356

IPsec NAT穿越配置举例

关键词:IPsec、NAT、野蛮模式

摘 要:本文简单描述了IPsec穿越NAT网关的特点,详细描述了在SecPath防火墙系列防火墙上

配置IPsec野蛮模式下穿越NAT的基本配置方法和详细步骤,给出了一种IPsec穿越NAT

的基本配置案例。

缩略语:

VPN

IPsec

NAT

IKE

缩略语

英文全名

中文解释

Virtual Private Network\

虚拟私有网

IP security

IP安全

Network Address Translation

网络地址转换

Internet Key Exchange

Internet密钥交换

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

IPsec NAT穿越配置举例

目 录

1 特性介绍................................................................................................................................... 1

2 特性的优点 ............................................................................................................................... 1

3 使用指南................................................................................................................................... 1

3.1 使用场合....................................................................................................................................1

3.2 配置步骤....................................................................................................................................2

3.3 注意事项....................................................................................................................................4

3.4 举例...........................................................................................................................................4

3.4.1 组网需求 ........................................................................................................................4

3.4.2 组网图............................................................................................................................4

3.4.3 配置 ...............................................................................................................................4

3.4.4 验证结果 ........................................................................................................................8

3.4.5 故障排除 ......................................................................................................................10

4 关键命令................................................................................................................................. 11

ipsec policy(系统视图) .......................................................................................................11

ipsec proposal.........................................................................................................................12

ike peer ...................................................................................................................................13

5 相关资料................................................................................................................................. 14

5.1 相关协议和标准.......................................................................................................................14

5.2 其它相关资料 ..........................................................................................................................14

4.1

4.2

4.3

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

IPsec NAT穿越配置举例

1 特性介绍

IPsec(IP security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互

操作的、基于密码学的安全性。特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数

据报在网络上传输时的私有性、完整性、真实性和防重放。

IPsec作为一种重要的安全技术得到越来越广泛的应用,但是客户网络边缘大量使用的NAT地

址转换操作可能影响到IPsec的正常操作。目前,NAT和IPsec之间存在的不兼容性问题主要可以

分为以下三类:

IP 地址和端口不匹配的问题

IPsec 不能验证 NAT 报文的问题

NAT 超时影响 IPsec 的问题

针对此问题,我司在IKE野蛮模式的基础上实现NAT穿越,很好地解决了此问题。

为了使IKE支持目前广泛应用的通过ADSL及拨号方式构建VPN的方案中的特殊情况――即局

端设备的IP地址为固定分配的,用户端设备的IP地址为动态获取的情况,在IKE阶段的协商模式中

增加了IKE野蛮模式,它可以选择根据协商发起端的IP地址或者ID来查找对应的身份验证字,并最

终完成协商。IKE野蛮模式相对于主模式来说更加灵活,能够支持协商发起端为动态IP地址的情

况。

在IPsec/IKE组建的VPN隧道中,若存在NAT网关设备,且NAT网关设备对VPN业务数据流进

行了NAT转换的话,则必须配置IPsec/IKE的NAT穿越功能。该功能删去了IKE协商过程中对UDP

端口号的验证过程,同时实现了对VPN隧道中NAT网关设备的发现功能,即如果发现NAT网关设

备,则将在之后的IPsec数据传输中使用UDP封装(即将IPsec报文封装到IKE协商所使用的UDP连

接隧道里)的方法,避免了NAT网关对IPsec报文进行篡改(NAT网关设备将只能够修改最外层的

IP和UDP报文头,对UDP 报文封装的IPsec 报文将不作修改),从而保证了IPsec 报文的完整性

(IPsec数据加密解密验证过程中要求报文原封不动地被传送到接收端)。目前仅在IKE野蛮模式

下支持NAT穿越,主模式下不支持。

2 特性的优点

该特性适合IPsec隧道中间存在NAT设备的组网情况。同时,由于使用了IKE野蛮模式,同样

也适用于IP地址不固定的远程访问用户与总部之间建立IPsec隧道的情况。

3 使用指南

3.1 使用场合

IPsec隧道中间存在NAT设备的组网情况

1)

2) 适用于IP地址不固定的远程访问用户与总部之间建立IPsec隧道的情况。

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

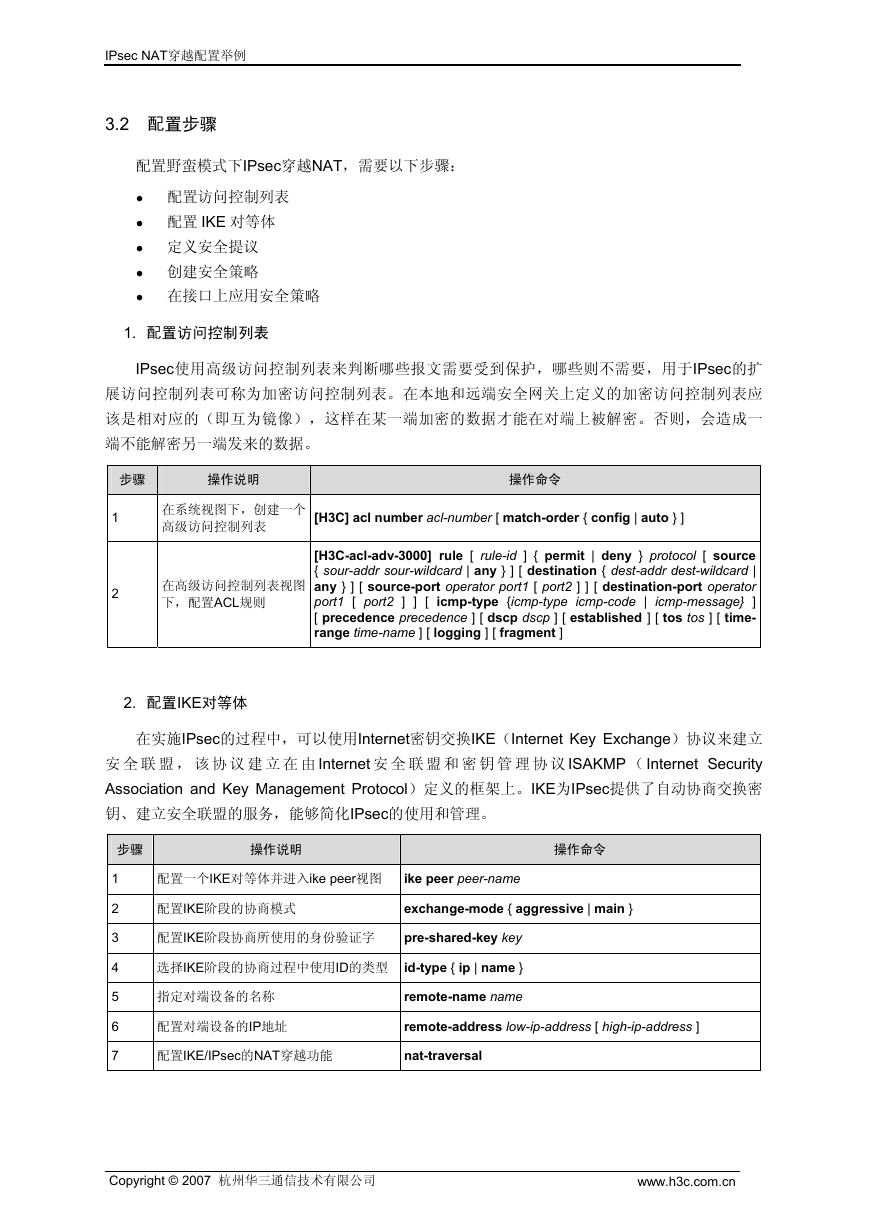

IPsec NAT穿越配置举例

3.2 配置步骤

配置野蛮模式下IPsec穿越NAT,需要以下步骤:

配置访问控制列表

配置 IKE 对等体

定义安全提议

创建安全策略

在接口上应用安全策略

1. 配置访问控制列表

IPsec使用高级访问控制列表来判断哪些报文需要受到保护,哪些则不需要,用于IPsec的扩

展访问控制列表可称为加密访问控制列表。在本地和远端安全网关上定义的加密访问控制列表应

该是相对应的(即互为镜像),这样在某一端加密的数据才能在对端上被解密。否则,会造成一

端不能解密另一端发来的数据。

步骤

操作说明

操作命令

在系统视图下,创建一个

高级访问控制列表

[H3C] acl number acl-number [ match-order { config | auto } ]

在高级访问控制列表视图

下,配置ACL规则

[H3C-acl-adv-3000] rule [ rule-id ] { permit | deny } protocol [ source

{ sour-addr sour-wildcard | any } ] [ destination { dest-addr dest-wildcard |

any } ] [ source-port operator port1 [ port2 ] ] [ destination-port operator

port1 [ port2 ] ] [ icmp-type {icmp-type icmp-code | icmp-message} ]

[ precedence precedence ] [ dscp dscp ] [ established ] [ tos tos ] [ time-

range time-name ] [ logging ] [ fragment ]

1

2

2. 配置IKE对等体

在实施IPsec的过程中,可以使用Internet密钥交换IKE(Internet Key Exchange)协议来建立

安 全 联 盟 , 该 协 议 建 立 在 由Internet 安 全 联 盟 和 密 钥 管 理 协 议ISAKMP ( Internet Security

Association and Key Management Protocol)定义的框架上。IKE为IPsec提供了自动协商交换密

钥、建立安全联盟的服务,能够简化IPsec的使用和管理。

步骤

操作说明

操作命令

配置一个IKE对等体并进入ike peer视图

ike peer peer-name

配置IKE阶段的协商模式

exchange-mode { aggressive | main }

配置IKE阶段协商所使用的身份验证字

pre-shared-key key

选择IKE阶段的协商过程中使用ID的类型 id-type { ip | name }

指定对端设备的名称

配置对端设备的IP地址

remote-name name

remote-address low-ip-address [ high-ip-address ]

配置IKE/IPsec的NAT穿越功能

nat-traversal

1

2

3

4

5

6

7

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

IPsec NAT穿越配置举例

3. 定义安全提议

安全提议保存IPsec需要使用的特定安全性协议以及加密/验证算法,为IPsec协商安全联盟提

供各种安全参数。为了能够成功的协商IPsec的安全联盟,两端必须使用相同的安全提议。

步骤

操作说明

操作命令

创建安全提议并进入安全提议视图

[H3C] ipsec proposal proposal-name

设置安全协议对IP报文的封装形式

[H3C-ipsec-proposal-pro] encapsulation-mode { transport |

tunnel }

设置安全提议采用的安全协议

[H3C-ipsec-proposal-pro] transform { ah | ah-esp | esp }

设置ESP协议采用的加密算法

设置ESP协议采用的验证算法

[H3C-ipsec-proposal-pro] esp encryption-algorithm { 3des |

des | aes }

[H3C-ipsec-proposal-pro]

{ md5 | sha1 }

esp

authentication-algorithm

1

2

3

4

5

4. 创建安全策略

安全策略规定了对什么样的数据流采用什么样的安全提议。安全策略分为手工安全策略和IKE

协商安全策略,前者需要用户手工配置密钥、SPI等参数,在隧道模式下还需要手工配置安全隧道

两个端点的IP地址;后者则由IKE自动协商生成这些参数。本文档仅介绍IKE方式创建安全策略。

步骤

操作说明

操作命令

用IKE创建安全策略,进入安全策略

视图

[H3C] ipsec policy policy-name seq-number isakmp

设置安全策略所引用的安全提议

[H3C-ipsec-policy-isakmp-tran-10]

name1 [ proposal-name2... proposal-name6 ]

proposal

proposal-

设置安全策略引用的访问控制列表

[H3C-ipsec-policy-isakmp-tran-10] security acl acl-number

在安全策略中引用IKE对等体。

[H3C-ipsec-policy-isakmp-tran-10] ike-peer peer-name

1

2

3

4

5. 在接口上应用安全策略组

为使定义的安全联盟生效,应在每个要加密的出站数据、解密的入站数据所在接口(逻辑的

或物理的)上应用一个安全策略组,由这个接口根据所配置的安全策略组和对端加密安全网关配

合进行报文的加密处理。

操作

进入接口视图

应用安全策略组

步骤

1

2

命令

[H3C] interface type number

[H3C-GigabitEthernet0/0] ipsec policy policy-name

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

IPsec NAT穿越配置举例

3.3 注意事项

当配置野蛮模式IPsec穿越NAT时需要注意以下几点:

1) 配置隧道发起端IKE 对等体时,需要配置remote-address 命令,而响应端只需要配置

remote-name命令即可。

2) 一定不要忘记配置ike local-name命令。

3.4 举例

3.4.1 组网需求

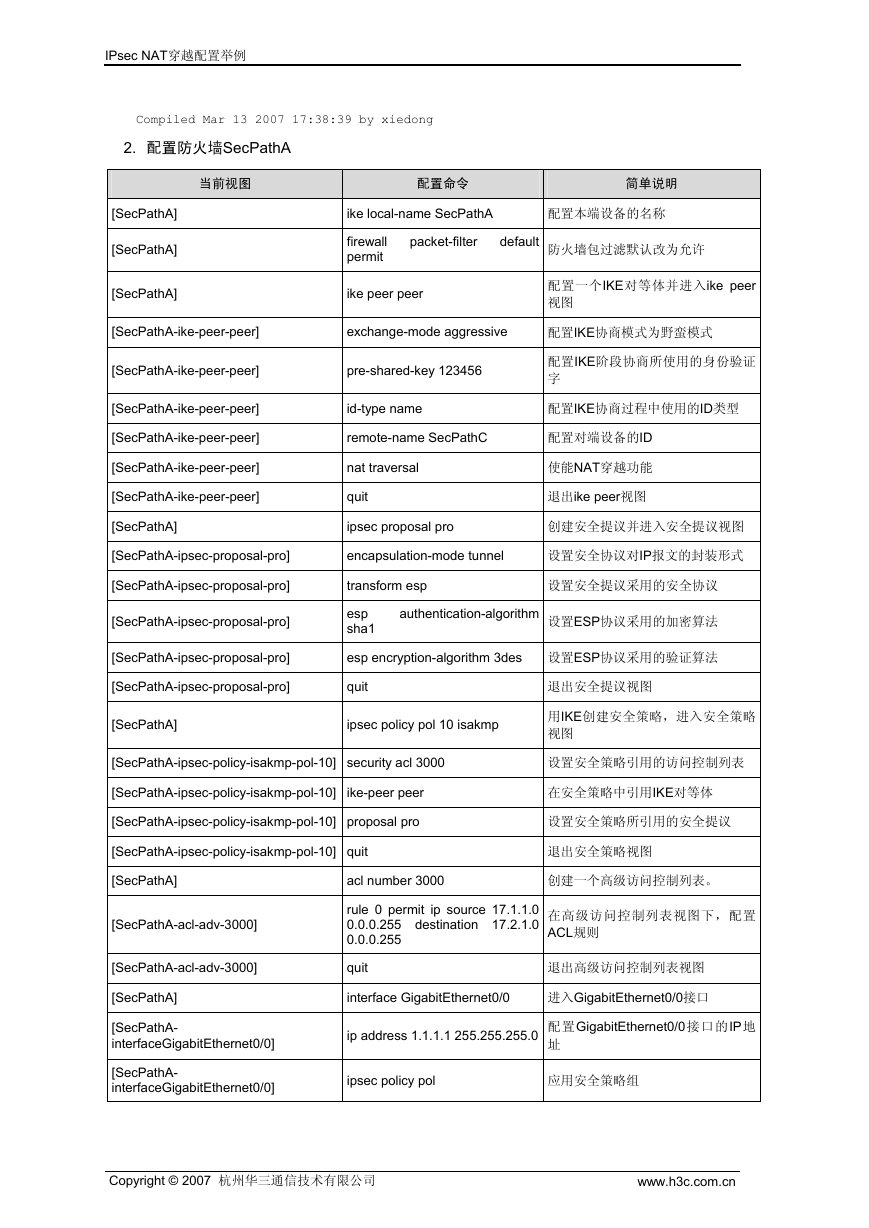

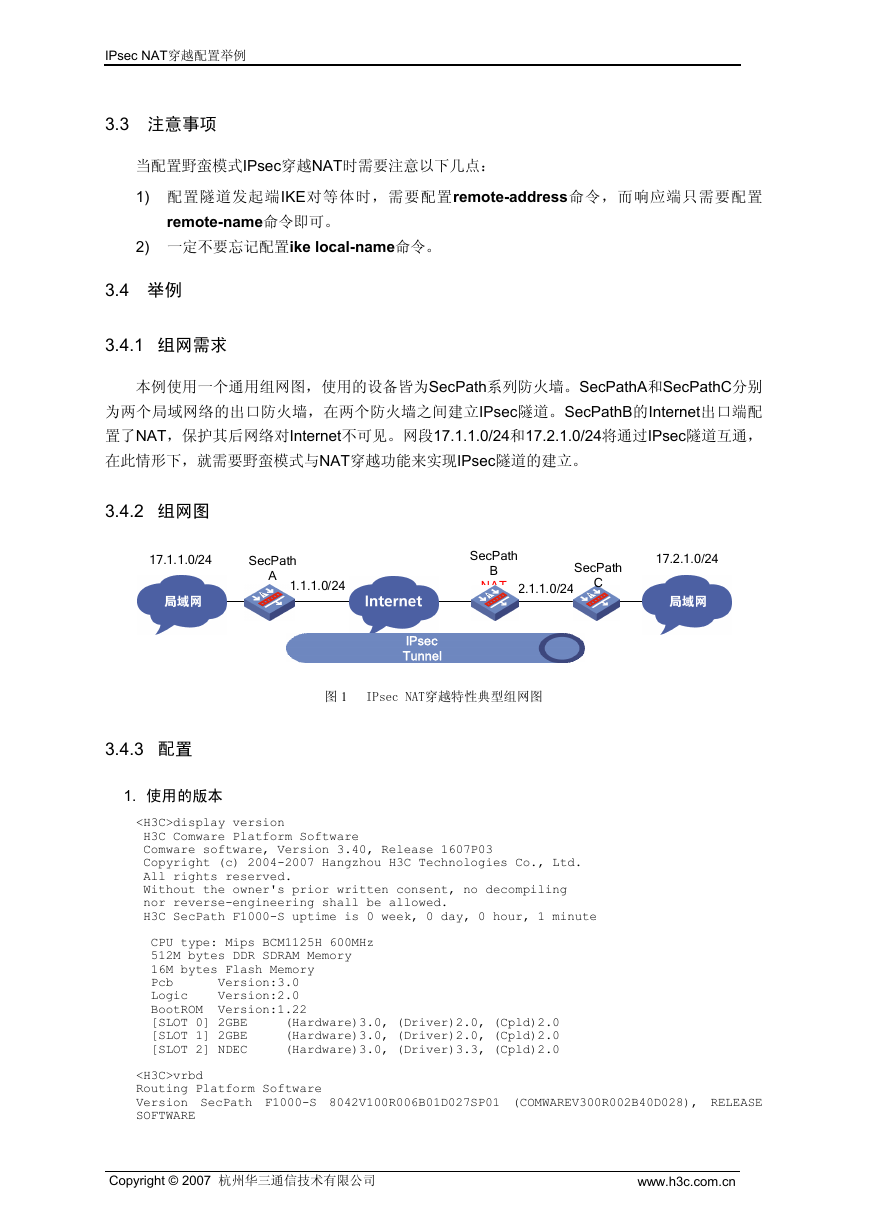

本例使用一个通用组网图,使用的设备皆为SecPath系列防火墙。SecPathA和SecPathC分别

为两个局域网络的出口防火墙,在两个防火墙之间建立IPsec隧道。SecPathB的Internet出口端配

置了NAT,保护其后网络对Internet不可见。网段17.1.1.0/24和17.2.1.0/24将通过IPsec隧道互通,

在此情形下,就需要野蛮模式与NAT穿越功能来实现IPsec隧道的建立。

3.4.2 组网图

17.1.1.0/24

SecPath

A

1.1.1.0/24

SecPath

B

NAT

2.1.1.0/24

SecPath

C

17.2.1.0/24

IPsec

Tunnel

图 1 IPsec NAT穿越特性典型组网图

3.4.3 配置

1. 使用的版本

display version

H3C Comware Platform Software

Comware software, Version 3.40, Release 1607P03

Copyright (c) 2004-2007 Hangzhou H3C Technologies Co., Ltd.

All rights reserved.

Without the owner's prior written consent, no decompiling

nor reverse-engineering shall be allowed.

H3C SecPath F1000-S uptime is 0 week, 0 day, 0 hour, 1 minute

CPU type: Mips BCM1125H 600MHz

512M bytes DDR SDRAM Memory

16M bytes Flash Memory

Pcb Version:3.0

Logic Version:2.0

BootROM Version:1.22

[SLOT 0] 2GBE (Hardware)3.0, (Driver)2.0, (Cpld)2.0

[SLOT 1] 2GBE (Hardware)3.0, (Driver)2.0, (Cpld)2.0

[SLOT 2] NDEC (Hardware)3.0, (Driver)3.3, (Cpld)2.0

vrbd

Routing Platform Software

Version SecPath F1000-S 8042V100R006B01D027SP01 (COMWAREV300R002B40D028), RELEASE

SOFTWARE

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

IPsec NAT穿越配置举例

Compiled Mar 13 2007 17:38:39 by xiedong

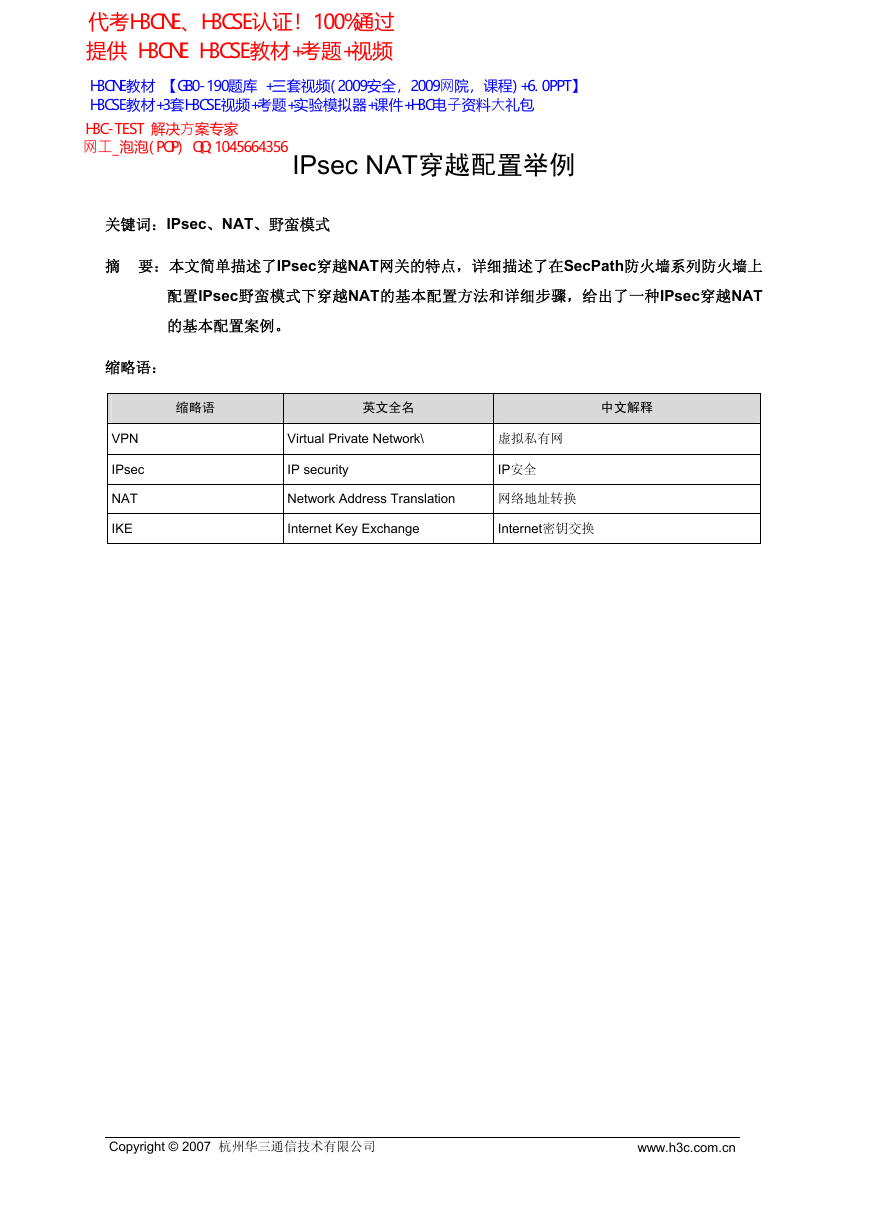

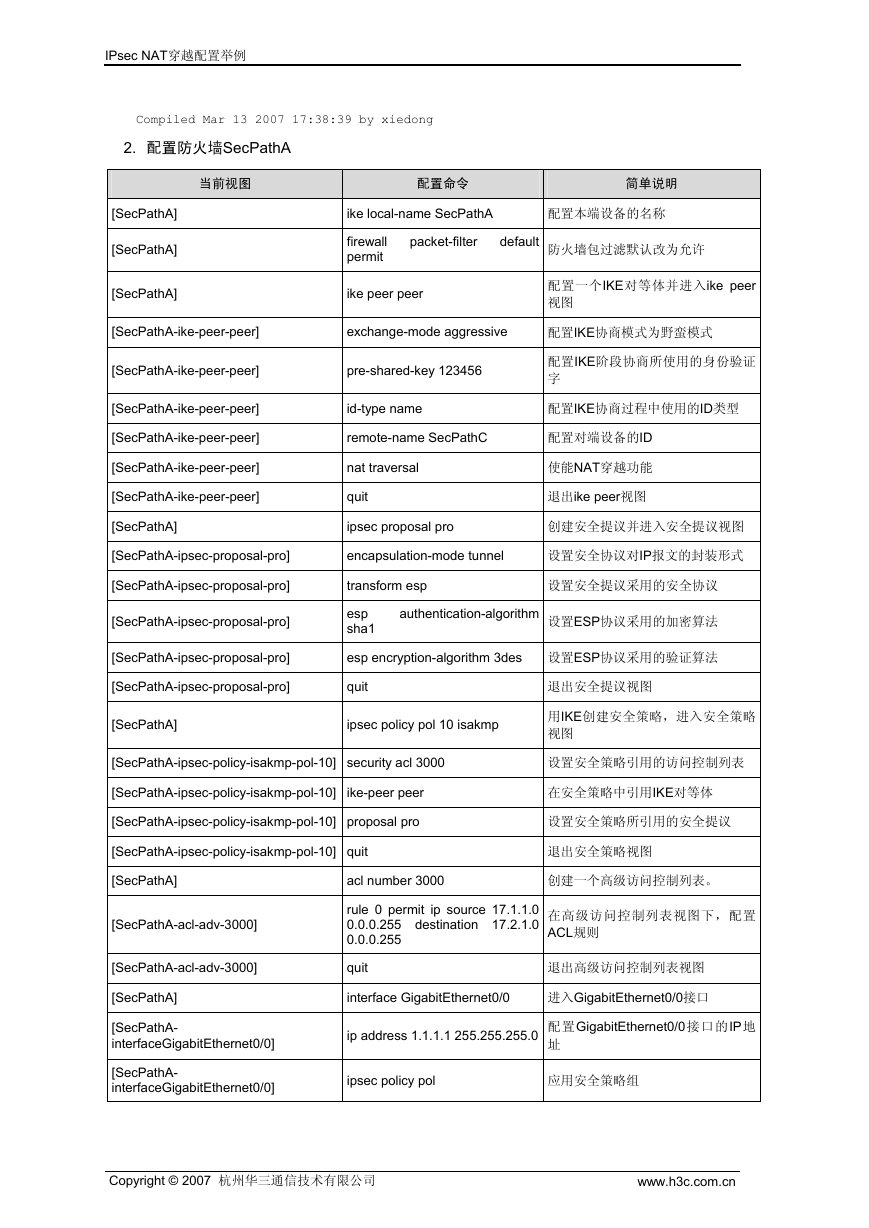

2. 配置防火墙SecPathA

当前视图

配置命令

简单说明

[SecPathA]

[SecPathA]

[SecPathA]

ike local-name SecPathA

配置本端设备的名称

firewall

permit

packet-filter

default

防火墙包过滤默认改为允许

ike peer peer

配置一个IKE对等体并进入ike peer

视图

[SecPathA-ike-peer-peer]

exchange-mode aggressive

配置IKE协商模式为野蛮模式

[SecPathA-ike-peer-peer]

pre-shared-key 123456

配置IKE阶段协商所使用的身份验证

字

[SecPathA-ike-peer-peer]

id-type name

配置IKE协商过程中使用的ID类型

[SecPathA-ike-peer-peer]

remote-name SecPathC

配置对端设备的ID

[SecPathA-ike-peer-peer]

nat traversal

[SecPathA-ike-peer-peer]

quit

使能NAT穿越功能

退出ike peer视图

[SecPathA]

ipsec proposal pro

创建安全提议并进入安全提议视图

[SecPathA-ipsec-proposal-pro]

encapsulation-mode tunnel

设置安全协议对IP报文的封装形式

[SecPathA-ipsec-proposal-pro]

transform esp

设置安全提议采用的安全协议

[SecPathA-ipsec-proposal-pro]

esp

sha1

authentication-algorithm

设置ESP协议采用的加密算法

[SecPathA-ipsec-proposal-pro]

esp encryption-algorithm 3des 设置ESP协议采用的验证算法

[SecPathA-ipsec-proposal-pro]

quit

退出安全提议视图

[SecPathA]

ipsec policy pol 10 isakmp

用IKE创建安全策略,进入安全策略

视图

[SecPathA-ipsec-policy-isakmp-pol-10] security acl 3000

设置安全策略引用的访问控制列表

[SecPathA-ipsec-policy-isakmp-pol-10] ike-peer peer

在安全策略中引用IKE对等体

[SecPathA-ipsec-policy-isakmp-pol-10] proposal pro

设置安全策略所引用的安全提议

[SecPathA-ipsec-policy-isakmp-pol-10] quit

退出安全策略视图

[SecPathA]

acl number 3000

创建一个高级访问控制列表。

[SecPathA-acl-adv-3000]

rule 0 permit ip source 17.1.1.0

0.0.0.255 destination 17.2.1.0

0.0.0.255

在高级访问控制列表视图下,配置

ACL规则

[SecPathA-acl-adv-3000]

quit

退出高级访问控制列表视图

[SecPathA]

[SecPathA-

interfaceGigabitEthernet0/0]

[SecPathA-

interfaceGigabitEthernet0/0]

interface GigabitEthernet0/0

ip address 1.1.1.1 255.255.255.0 配置GigabitEthernet0/0接口的IP 地

进入GigabitEthernet0/0接口

址

ipsec policy pol

应用安全策略组

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

IPsec NAT穿越配置举例

当前视图

配置命令

简单说明

[SecPathA]

[SecPathA]

quit

退出当前接口视图

interface GigabitEthernet0/1

进入GigabitEthernet0/1接口

[SecPathA-

interfaceGigabitEthernet0/1]

ip

255.255.255.0

address

17.1.1.1

配置GigabitEthernet0/1接口的IP 地

址

[SecPathA]

[SecPathA]

[SecPathA-zone-trust]

quit

退出当前接口视图

firewall zone trust

add interface GigabitEthernet0/1 添 加GigabitEthernet0/1 接口 到trust

进入trust安全域

安全域

[SecPathA-zone-trust]

quit

退出当前安全域视图

[SecPathA]

[SecPathA-zone-untrust]

firewall zone untrust

add interface GigabitEthernet0/0 添 加GigabitEthernet0/0 接口 到trust

进入untrust安全域

安全域

[SecPathA-zone-untrust]

quit

退出当前安全域视图

[SecPathA]

3. 配置防火墙SecPathB

route-static

ip

255.255.255.0 1.1.1.2

17.2.1.0

添加到对端局域网的静态路由

当前视图

配置命令

简单说明

[SecPathB]

[SecPathB]

firewall

permit

packet-filter

default

防火墙包过滤默认改为允许

acl number 2000

创建一个基本访问控制列表

[SecPathB -acl-basic-2000]

rule permit

在基本访问控制列表视图下,配置

ACL规则

[SecPathB -acl-basic-2000]

quit

退出基本访问控制列表视图

[SecPathB]

[SecPathB-

interfaceGigabitEthernet0/0]

[SecPathB-

interfaceGigabitEthernet0/0]

[SecPathB-

interfaceGigabitEthernet0/0]

[SecPathB]

[SecPathB-

interfaceGigabitEthernet0/1]

[SecPathB-

interfaceGigabitEthernet0/1]

interface GigabitEthernet0/0

ip address 1.1.1.2 255.255.255.0 配置GigabitEthernet0/0接口的IP 地

进入GigabitEthernet0/0接口

址

nat outbound 2000

配置访问控制列表和接口地址关联

quit

退出当前接口视图

interface GigabitEthernet0/1

ip address 2.1.1.2 255.255.255.0 配置GigabitEthernet0/1接口的IP 地

进入GigabitEthernet0/1接口

址

quit

退出当前接口视图

[SecPathB]

firewall zone trust

进入trust安全域

Copyright © 2007 杭州华三通信技术有限公司

www.h3c.com.cn

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc