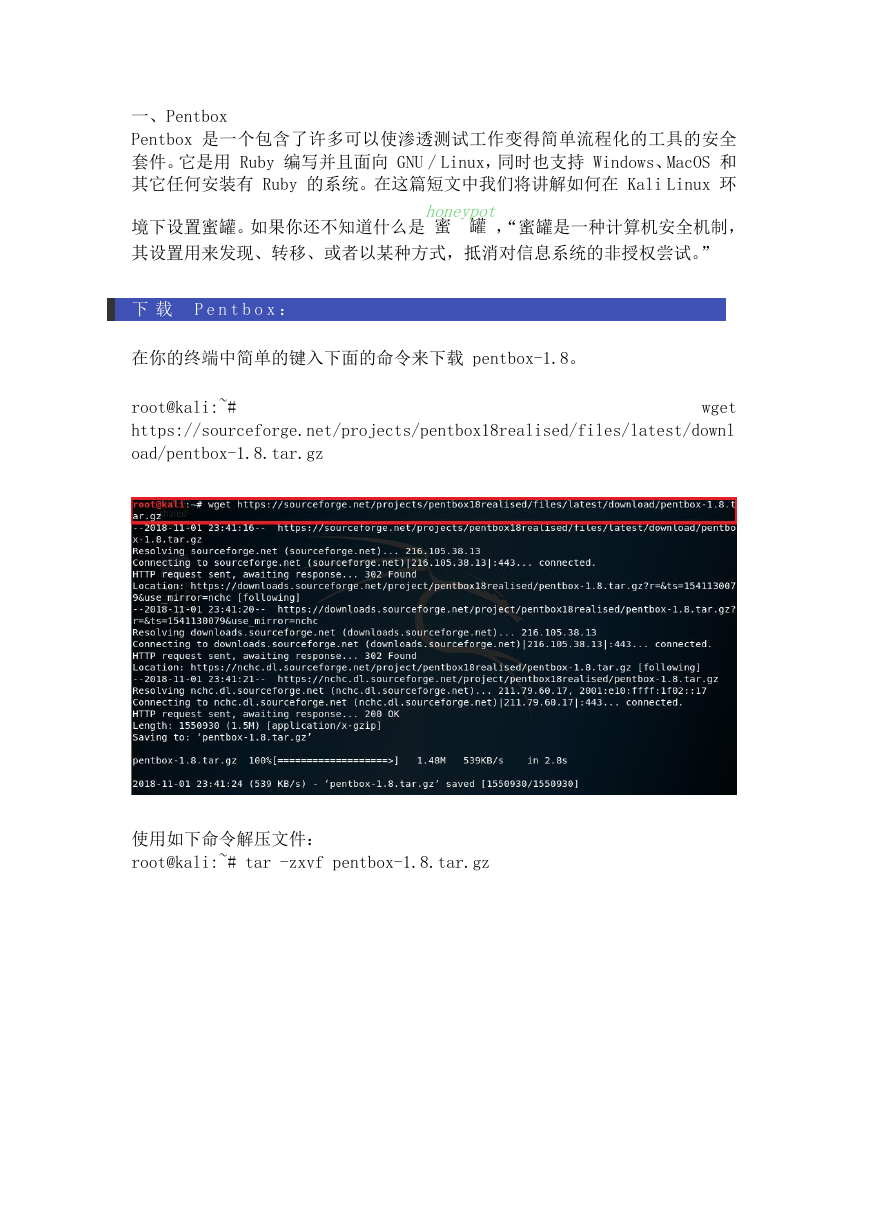

一、Pentbox

Pentbox 是一个包含了许多可以使渗透测试工作变得简单流程化的工具的安全

套件。它是用 Ruby 编写并且面向 GNU / Linux,同时也支持 Windows、MacOS 和

其它任何安装有 Ruby 的系统。在这篇短文中我们将讲解如何在 Kali Linux 环

境下设置蜜罐。如果你还不知道什么是

其设置用来发现、转移、或者以某种方式,抵消对信息系统的非授权尝试。”

蜜 罐 ,“蜜罐是一种计算机安全机制,

honeypot

下 载 P e n t b o x :

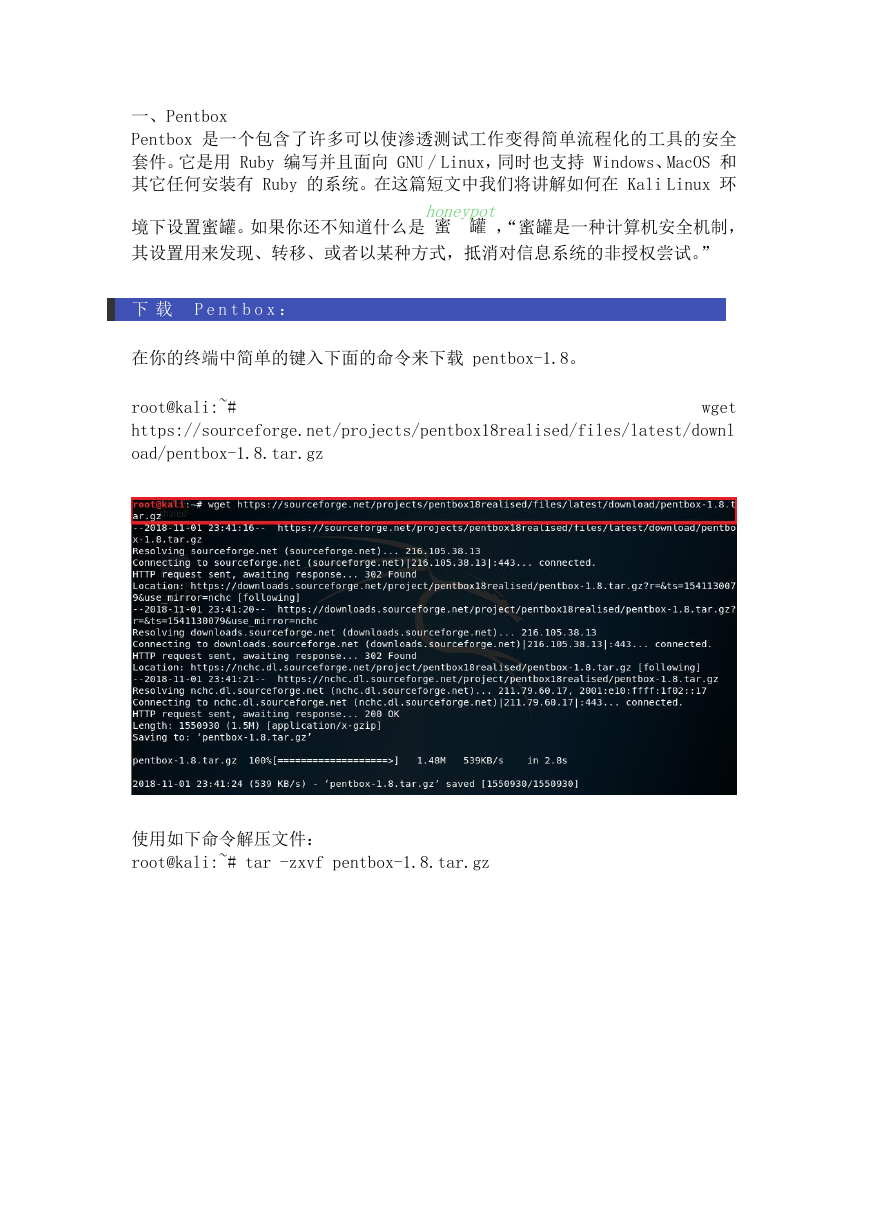

在你的终端中简单的键入下面的命令来下载 pentbox-1.8。

wget

root@kali:~#

https://sourceforge.net/projects/pentbox18realised/files/latest/downl

oad/pentbox-1.8.tar.gz

使用如下命令解压文件:

root@kali:~# tar -zxvf pentbox-1.8.tar.gz

�

改变目录到 pentbox 文件夹:

root@kali:~# cd pentbox-1.8/

root@kali:~/pentbox-1.8# ls

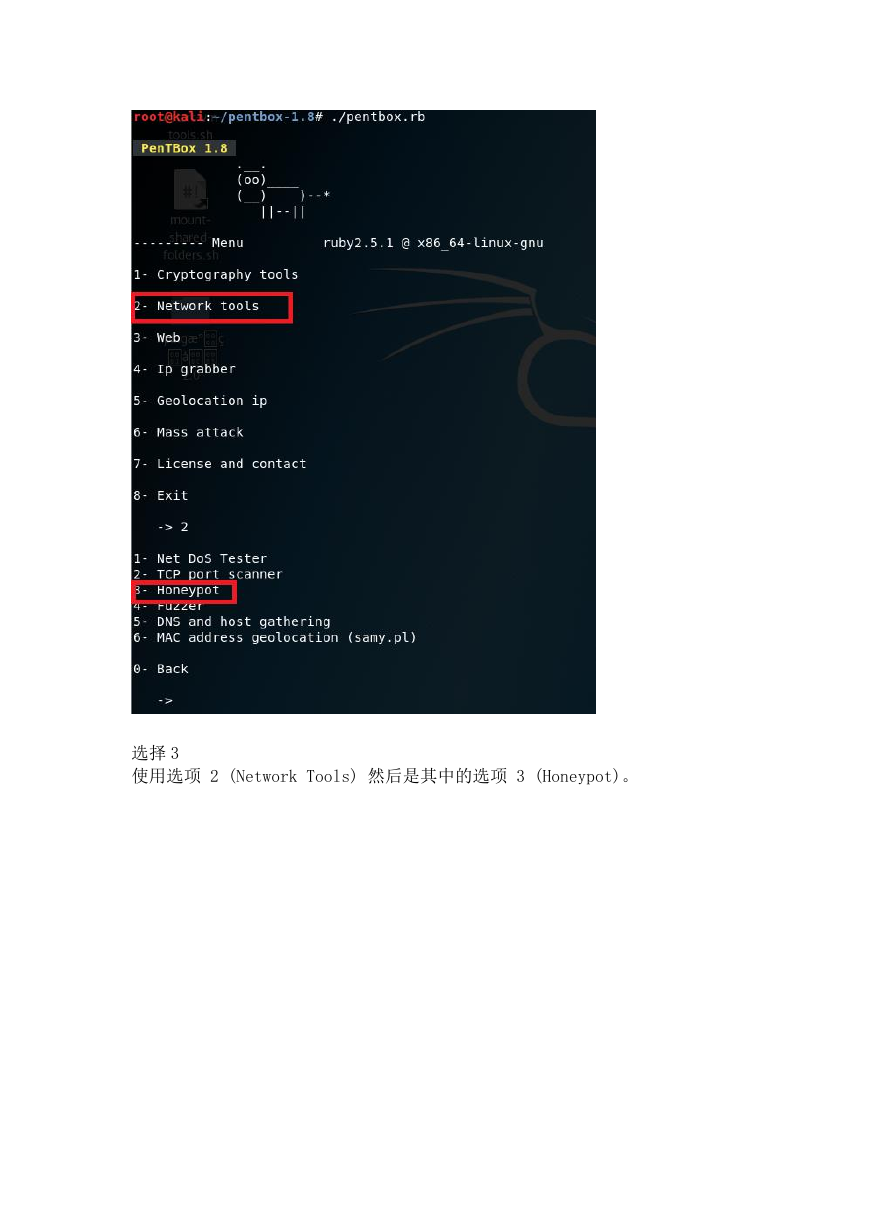

root@kali:~/pentbox-1.8# ./pentbox.rb

设置蜜罐

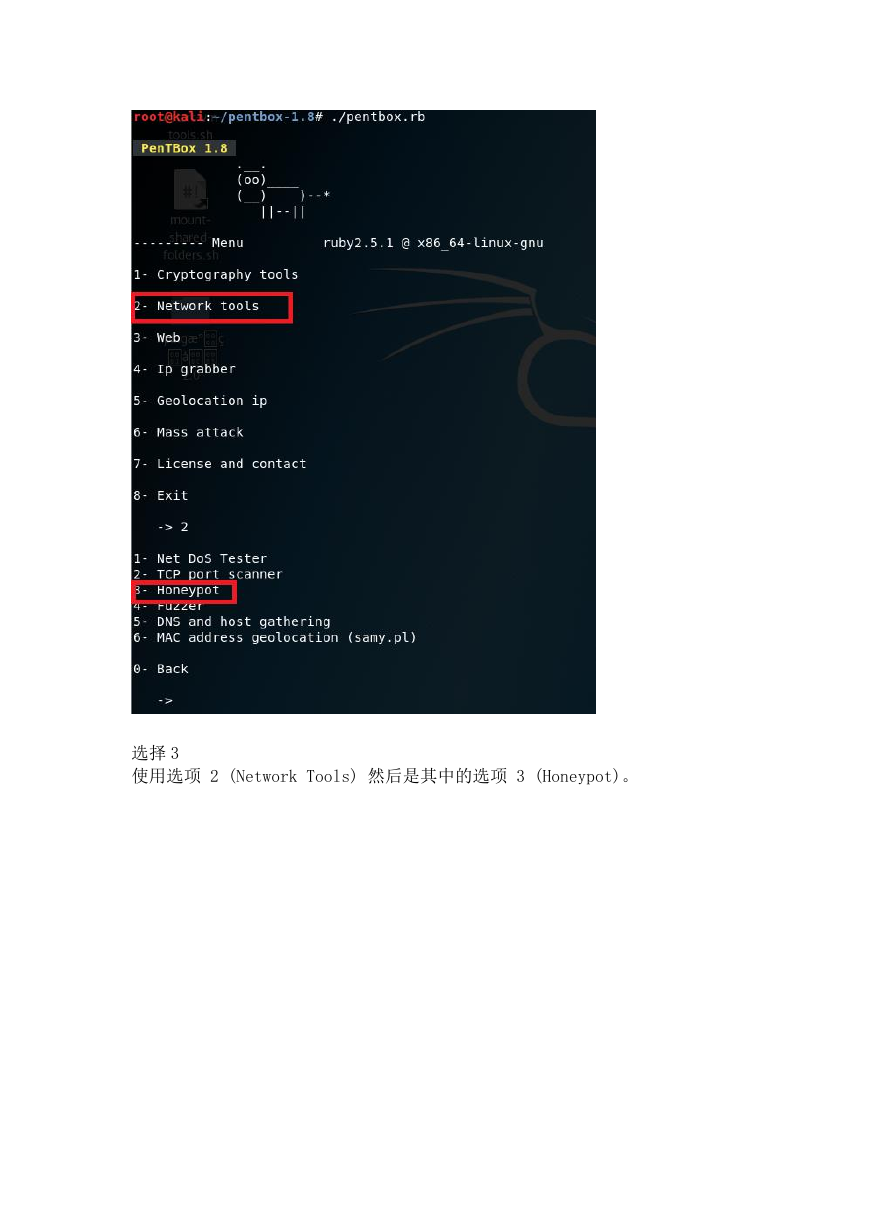

输入 2

�

选择 3

使用选项 2 (Network Tools) 然后是其中的选项 3 (Honeypot)。

�

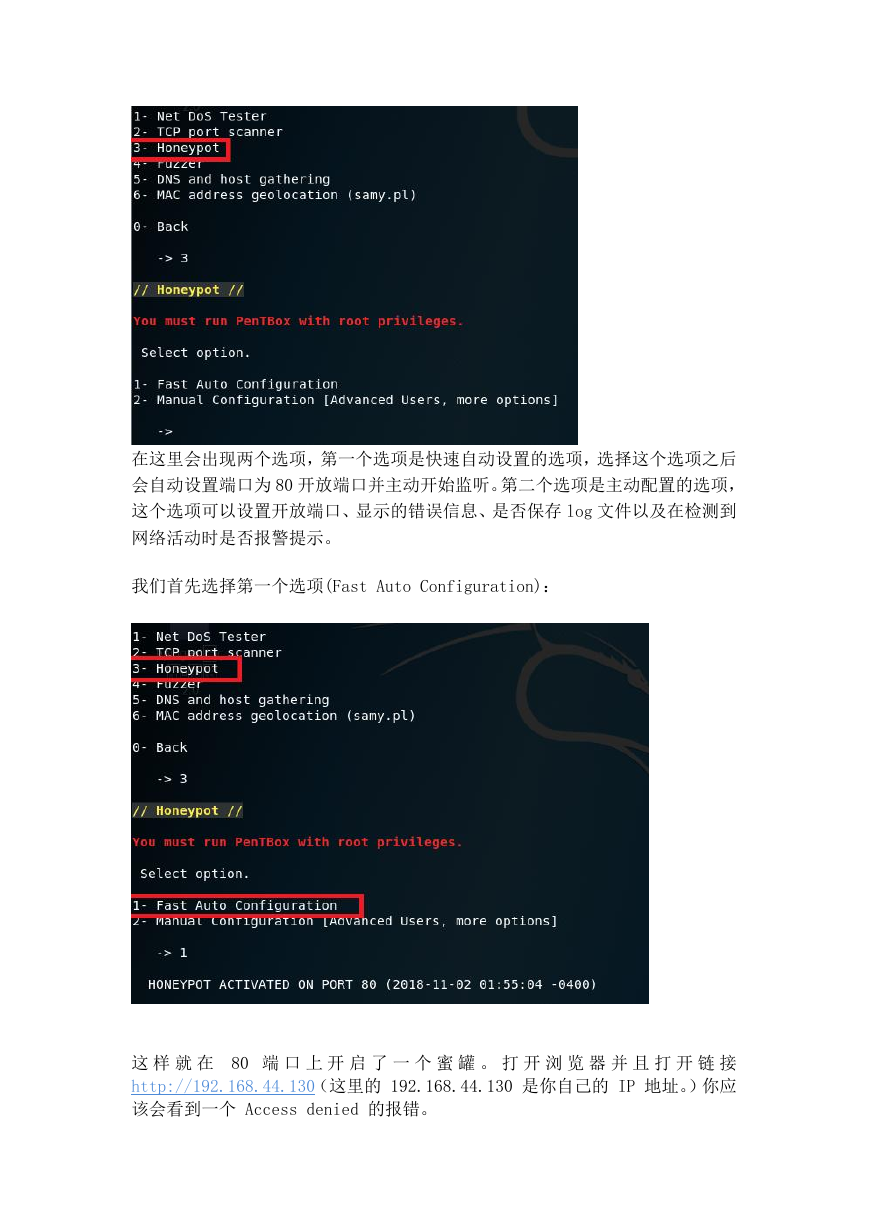

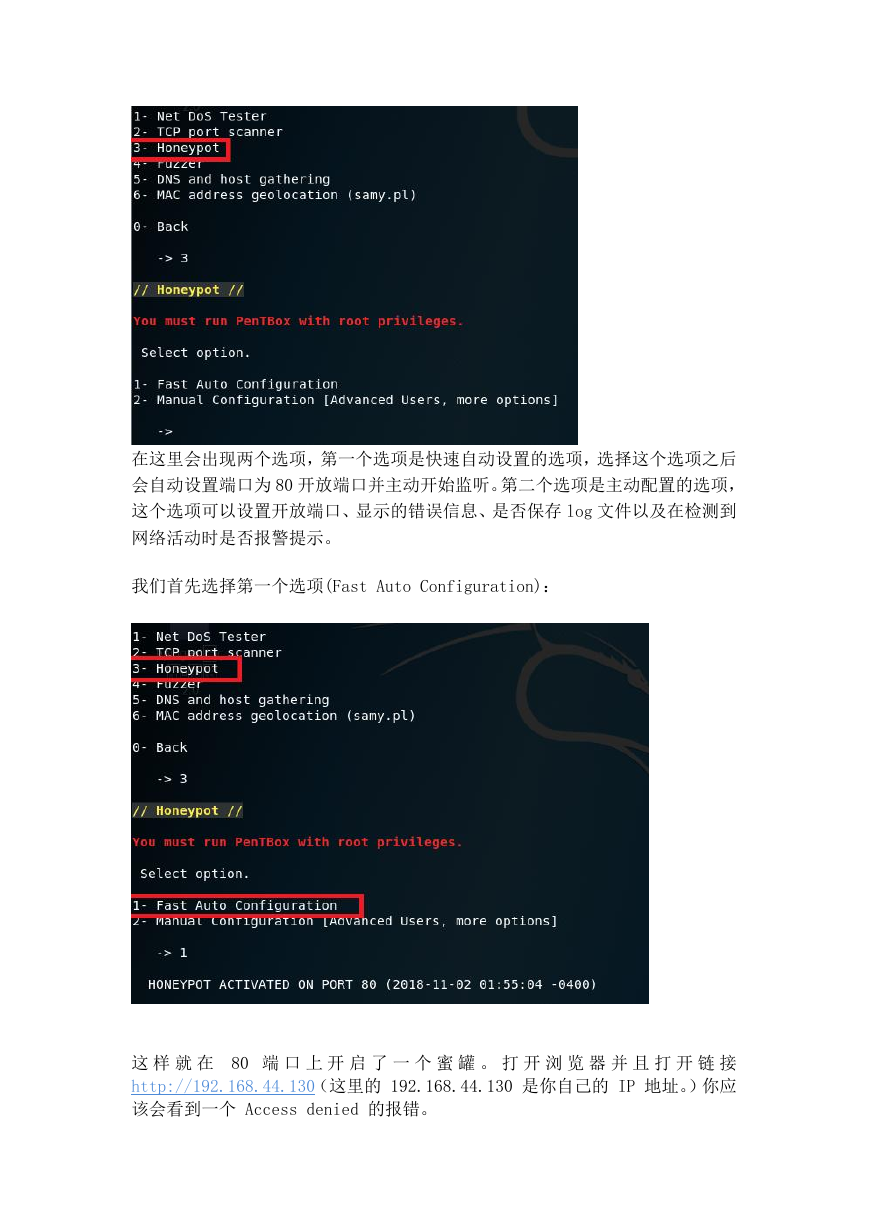

在这里会出现两个选项,第一个选项是快速自动设置的选项,选择这个选项之后

会自动设置端口为 80 开放端口并主动开始监听。第二个选项是主动配置的选项,

这个选项可以设置开放端口、显示的错误信息、是否保存 log 文件以及在检测到

网络活动时是否报警提示。

我们首先选择第一个选项(Fast Auto Configuration):

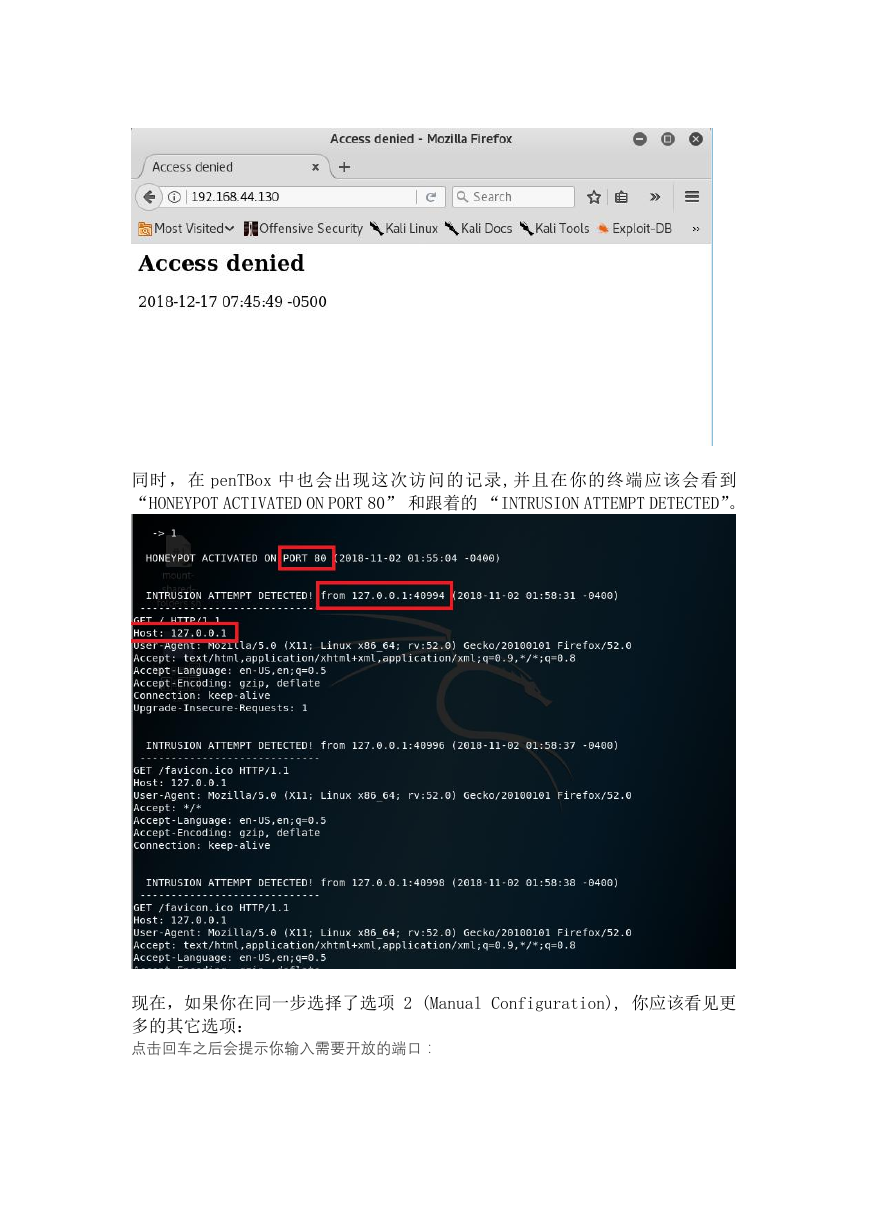

这 样 就 在 80 端 口 上 开 启 了 一 个 蜜 罐 。 打 开 浏 览 器 并 且 打 开 链 接

http://192.168.44.130(这里的 192.168.44.130 是你自己的 IP 地址。)你应

该会看到一个 Access denied 的报错。

�

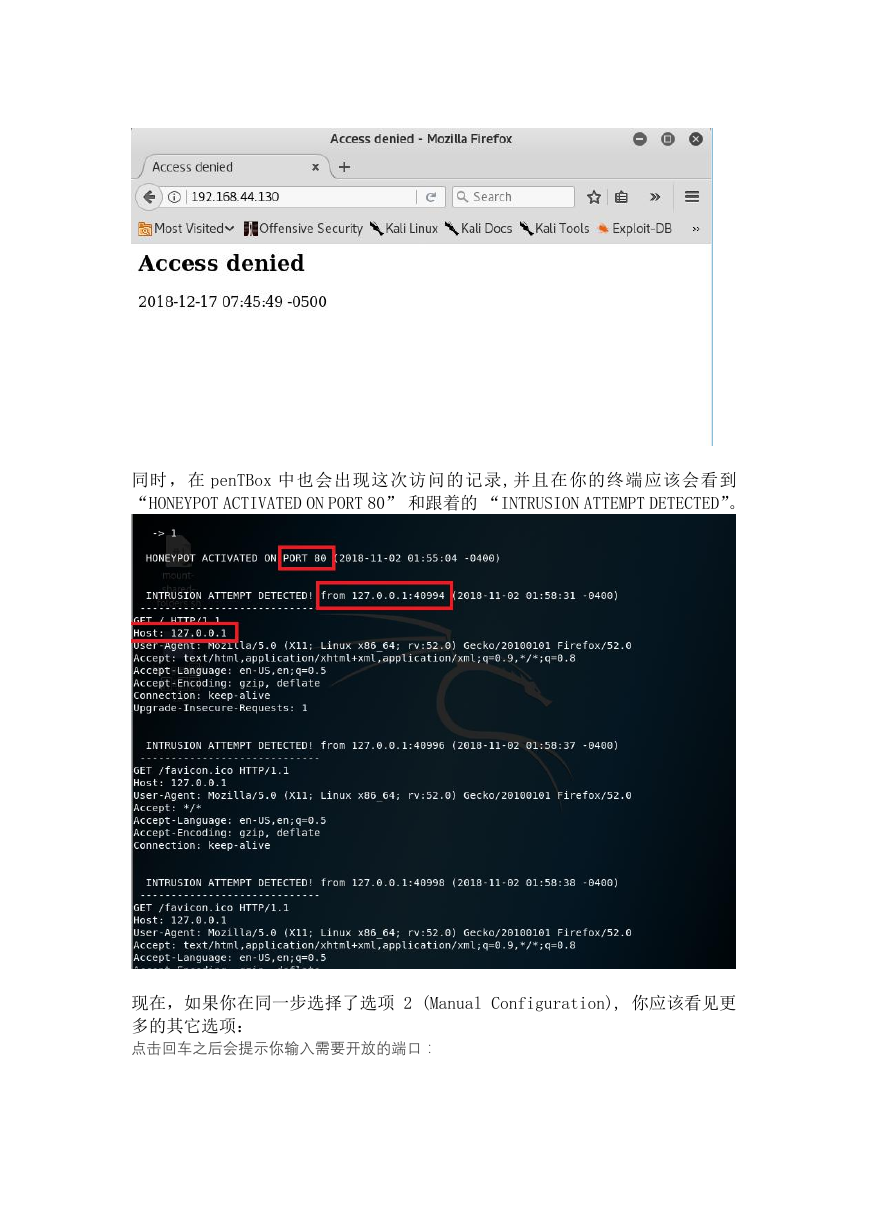

同时,在 penTBox 中也会出现这次访问的记录,并且在你的终端应该会看到

“HONEYPOT ACTIVATED ON PORT 80” 和跟着的 “INTRUSION ATTEMPT DETECTED”。

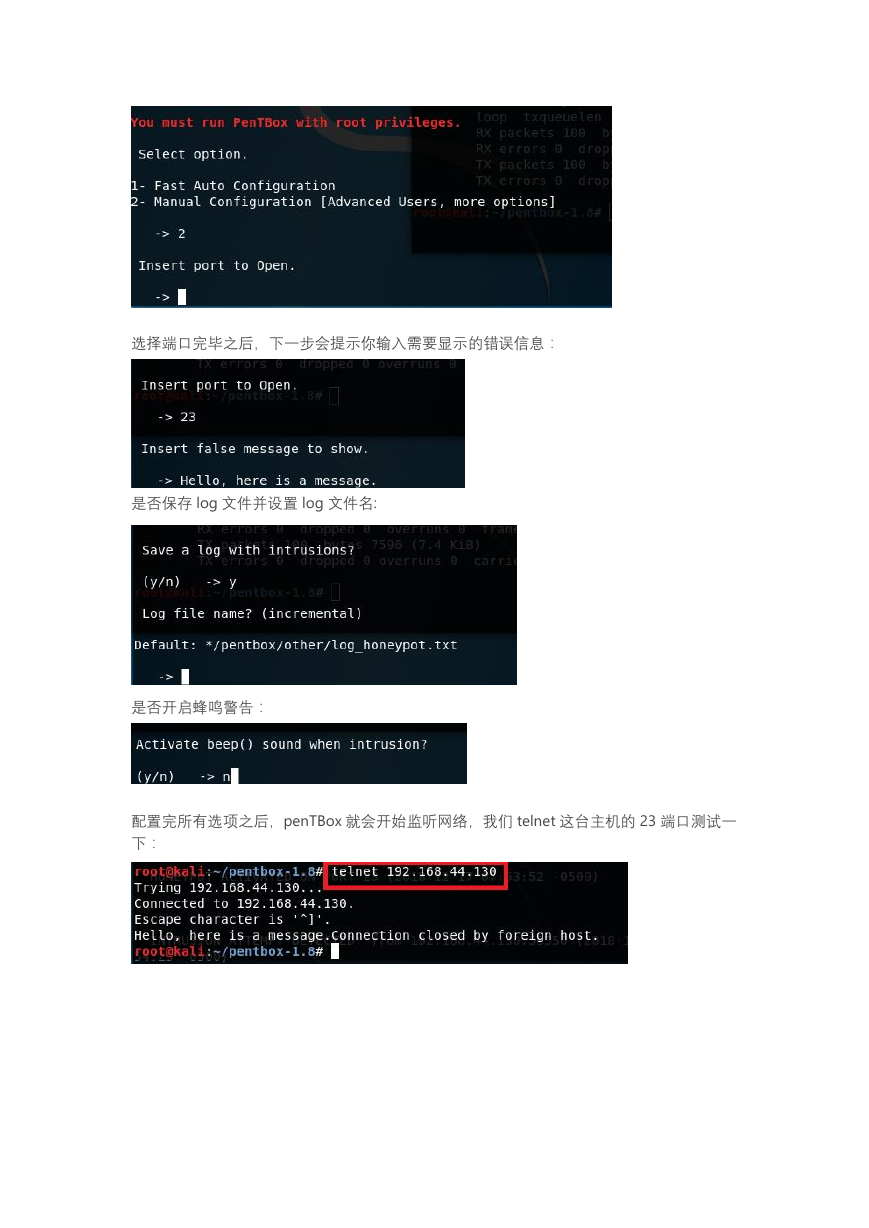

现在,如果你在同一步选择了选项 2 (Manual Configuration), 你应该看见更

多的其它选项:

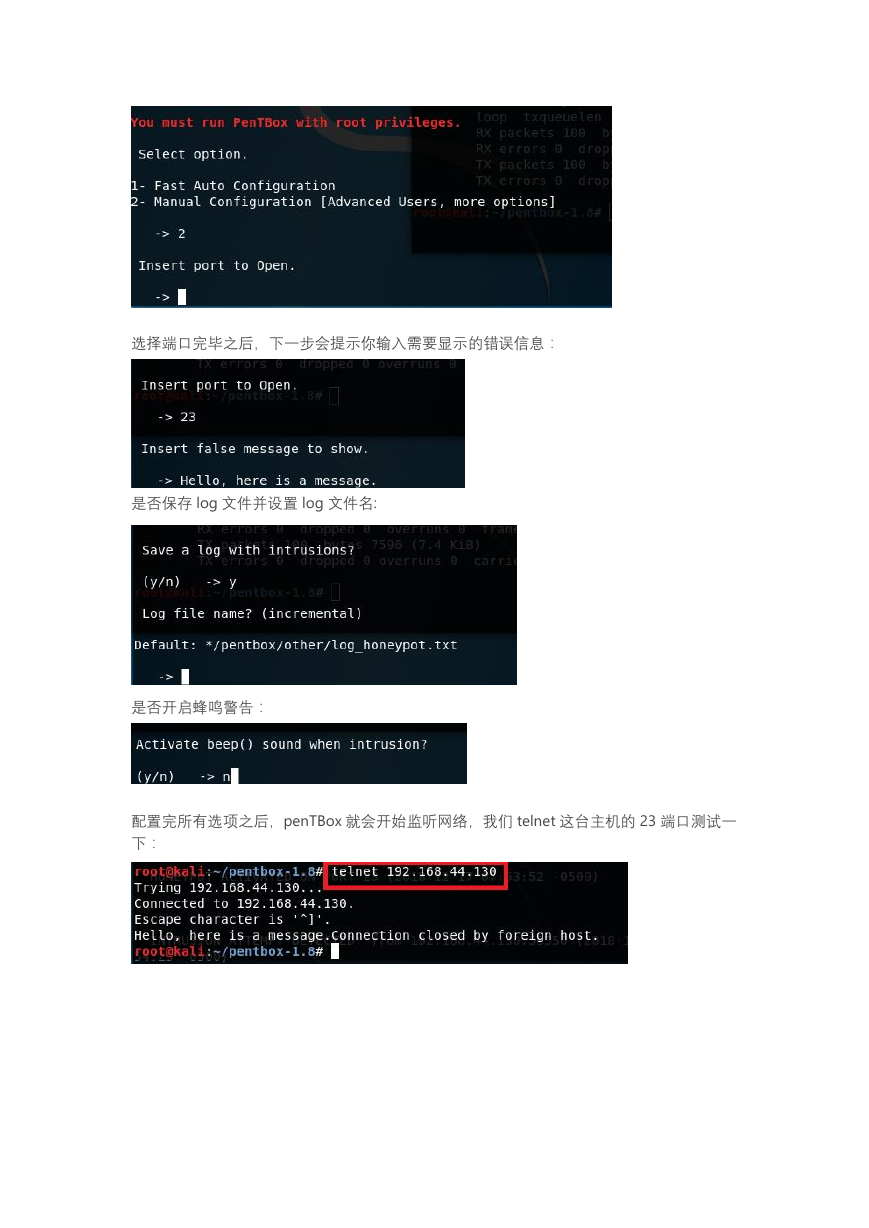

点击回车之后会提示你输入需要开放的端口:

�

选择端口完毕之后,下一步会提示你输入需要显示的错误信息:

是否保存 log 文件并设置 log 文件名:

是否开启蜂鸣警告:

配置完所有选项之后,penTBox 就会开始监听网络,我们 telnet 这台主机的 23 端口测试一

下:

�

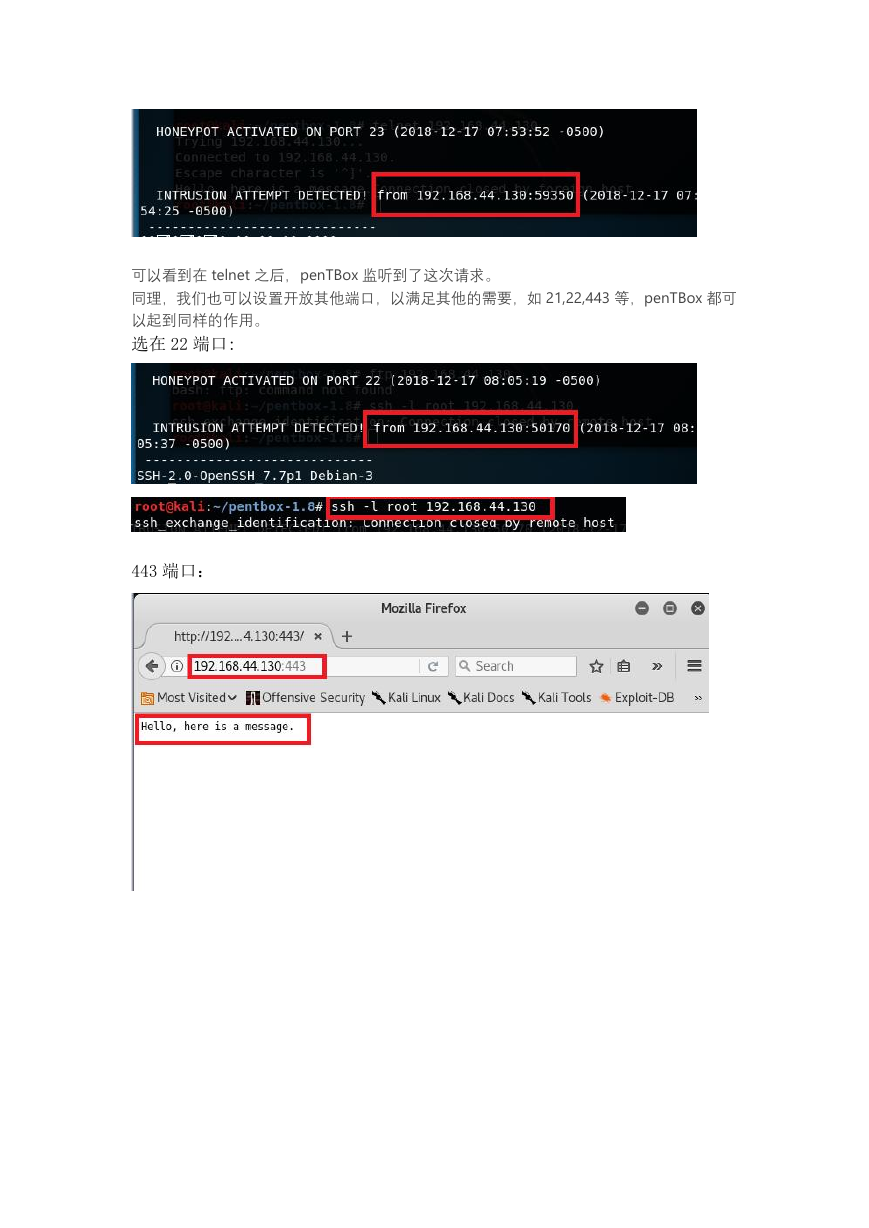

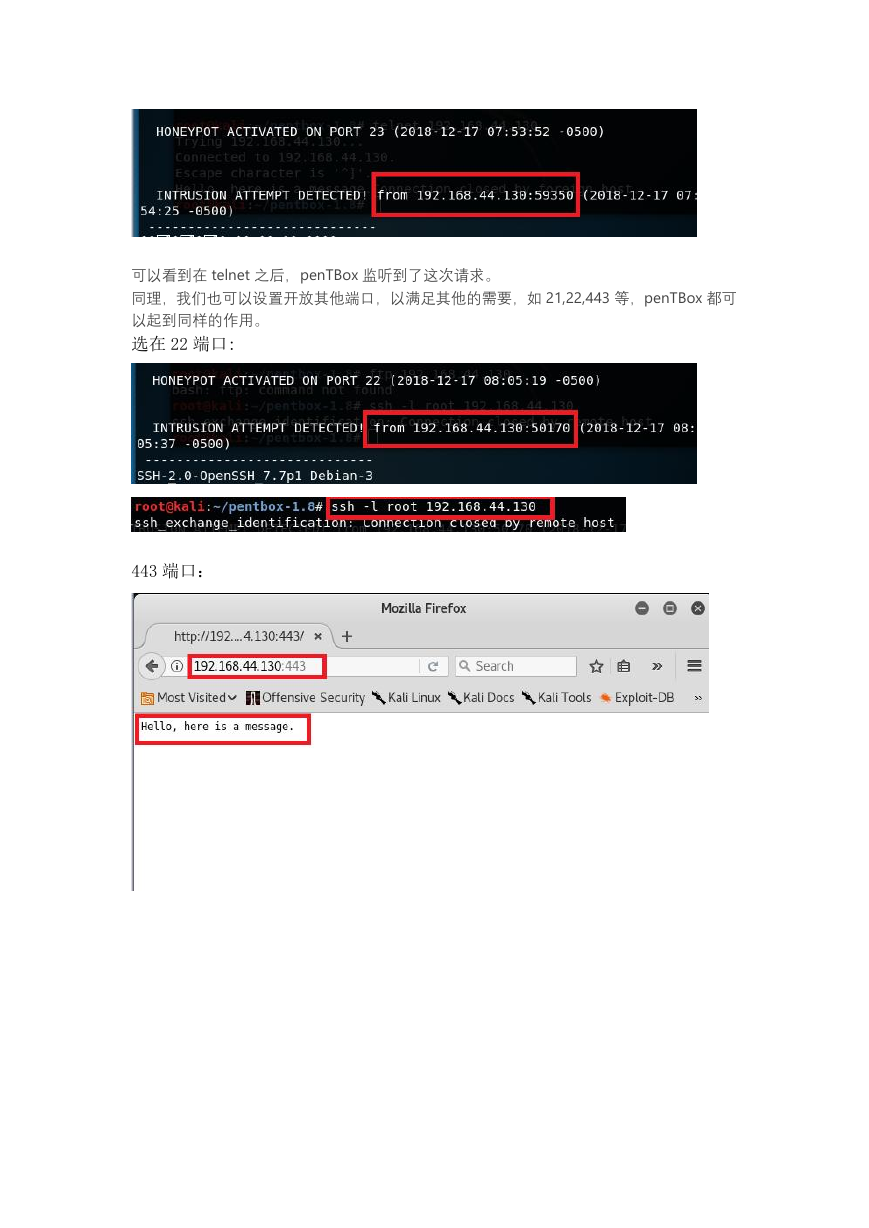

可以看到在 telnet 之后,penTBox 监听到了这次请求。

同理,我们也可以设置开放其他端口,以满足其他的需要,如 21,22,443 等,penTBox 都可

以起到同样的作用。

选在 22 端口:

443 端口:

�

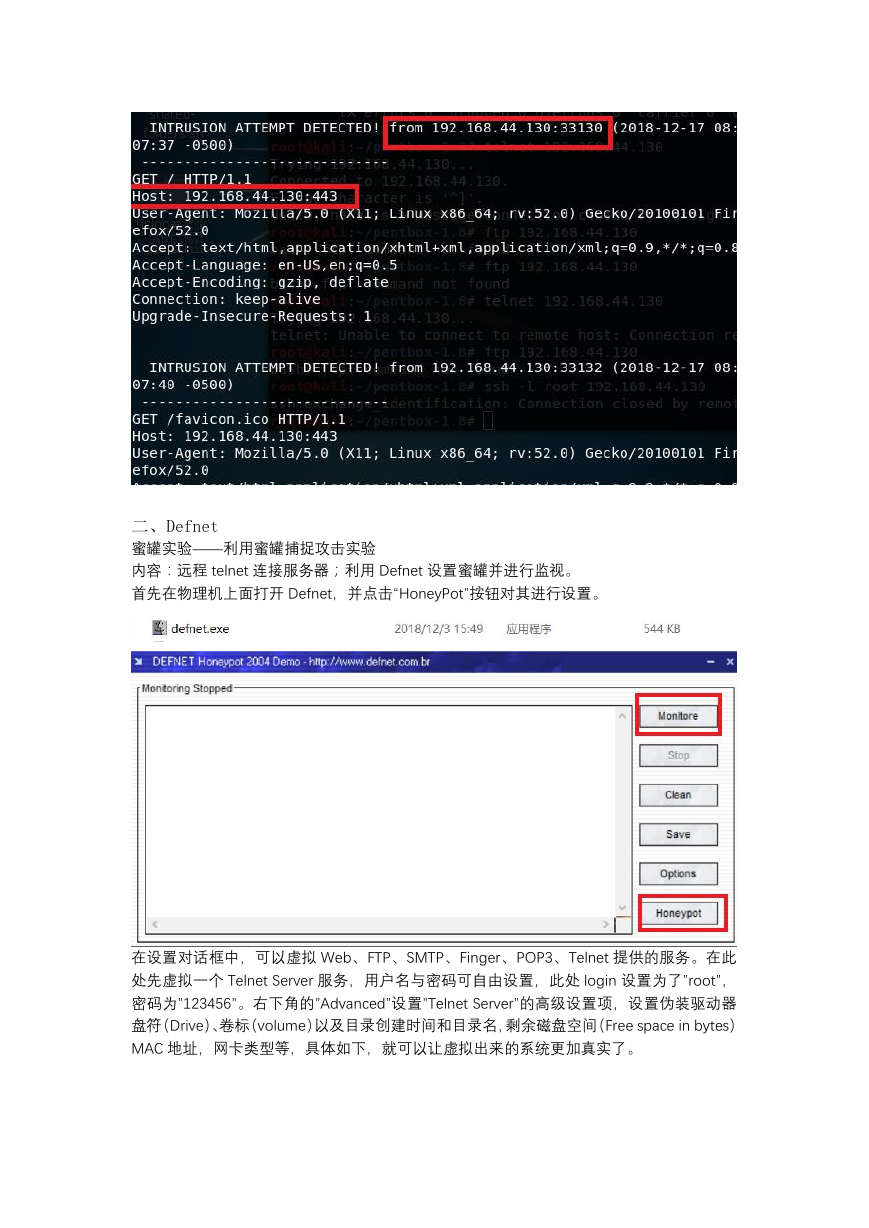

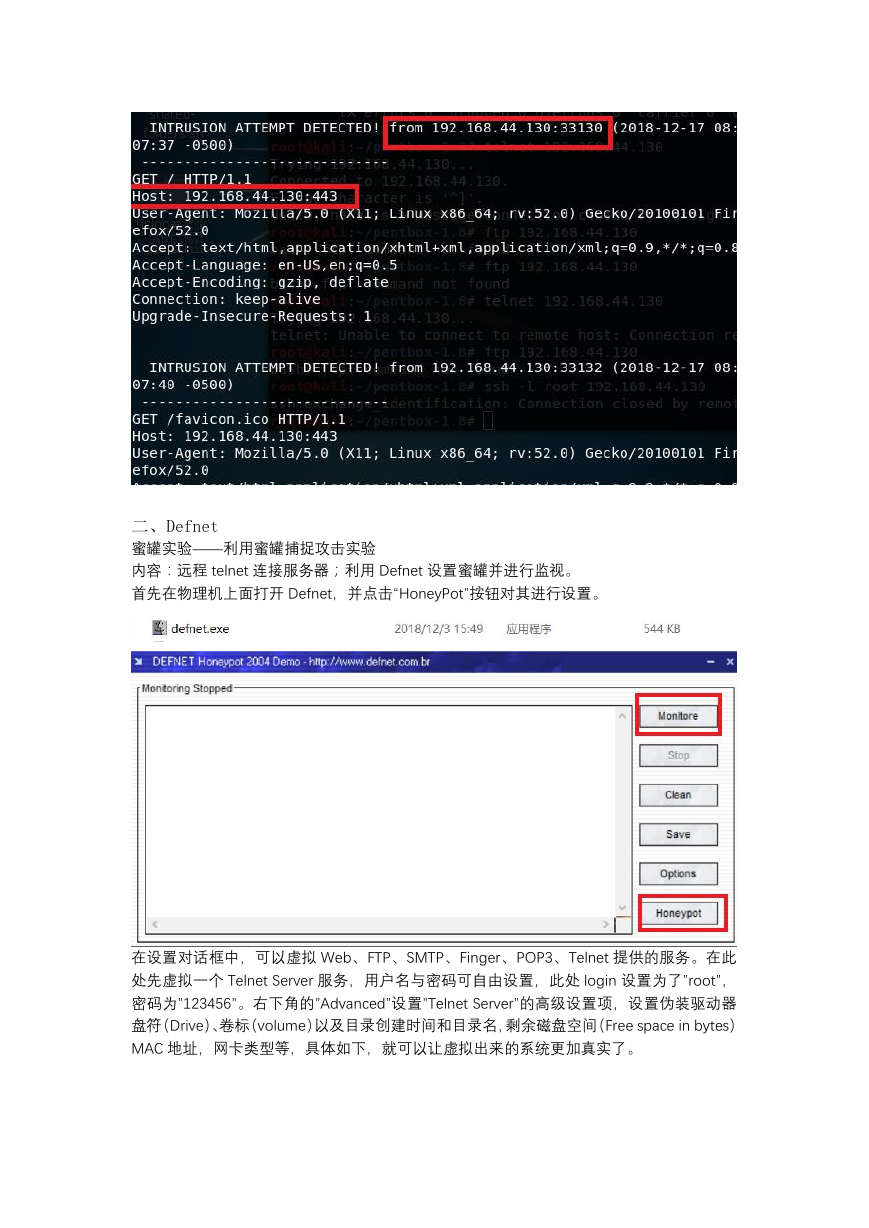

二、Defnet

蜜罐实验——利用蜜罐捕捉攻击实验

内容:远程 telnet 连接服务器;利用 Defnet 设置蜜罐并进行监视。

首先在物理机上面打开 Defnet,并点击“HoneyPot”按钮对其进行设置。

在设置对话框中,可以虚拟 Web、FTP、SMTP、Finger、POP3、Telnet 提供的服务。在此

处先虚拟一个 Telnet Server 服务,用户名与密码可自由设置,此处 login 设置为了”root”,

密码为”123456”。右下角的”Advanced”设置”Telnet Server”的高级设置项,设置伪装驱动器

盘符(Drive)、卷标(volume)以及目录创建时间和目录名,剩余磁盘空间(Free space in bytes)

MAC 地址,网卡类型等,具体如下,就可以让虚拟出来的系统更加真实了。

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc