360 态势感知与安全运营平台

产品技术白皮书

█文档编号

█版本编号

█密级

█日期

�

1 引言 ........................................................................................................................................... 2

2 产品设计目标 ............................................................................................................................. 4

2.1

产品价值 ................................................................................................................................. 5

3 产品关键技术 ............................................................................................................................. 6

3.1

3.2

3.3

3.4

3.5

3.6

3.7

万兆网络及 IPv4/IPv6 网络环境下数据还原技术 ............................................................... 6

数据处理与计算分析的自动化关联技术 ............................................................................. 8

规模化沙箱动态检测技术 ..................................................................................................... 9

基于大数据挖掘的恶意代码智能检测技术 ....................................................................... 10

基于搜索引擎技术的大流量行为检索与存储 ................................................................... 13

云端基于大数据的 APT 发现与跟踪技术 .......................................................................... 13

可视化技术 ........................................................................................................................... 16

4 产品组成与架构 ....................................................................................................................... 17

4.1

4.2

产品组成 ............................................................................................................................... 17

产品功能架构 ....................................................................................................................... 19

5 产品功能 .................................................................................................................................. 20

6 产品部署 .................................................................................................................................. 22

7 产品优势与特点 ....................................................................................................................... 23

360 企业安全集团

1 / 21

密级:XXXX

�

1 引言

近年来,关于 APT(Advanced Persistent Threats,高级持续性威胁)攻

击的报道日益增多,例如:2010 年攻击伊朗核电站的“震网病毒”、针对 Google

邮件服务器的“极光攻击”、2013 年韩国金融和电视媒体网络被大面积入侵而

瘫痪、卡巴斯基在 2014 年揭露的 Darkhotel 组织和 2015 曝光的方程式组织

(Equation Group)等等。

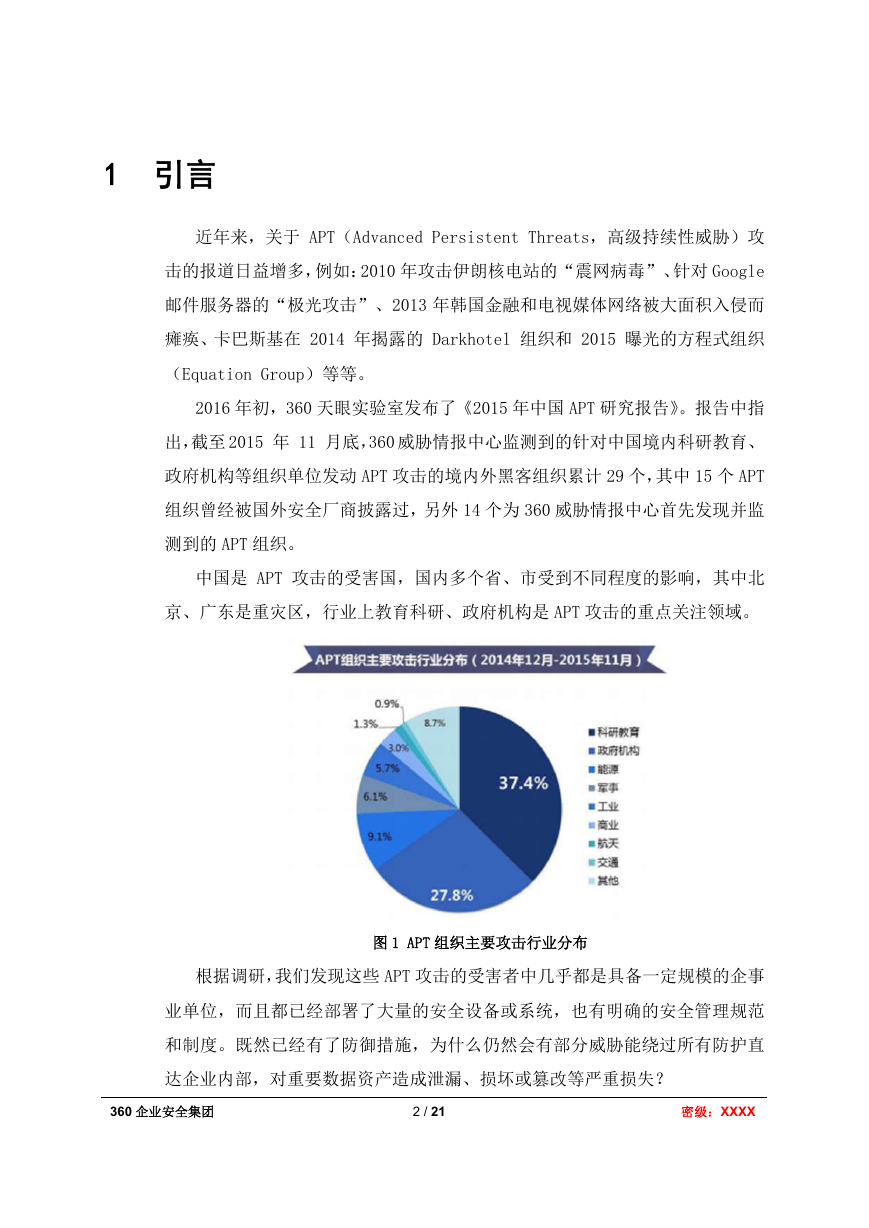

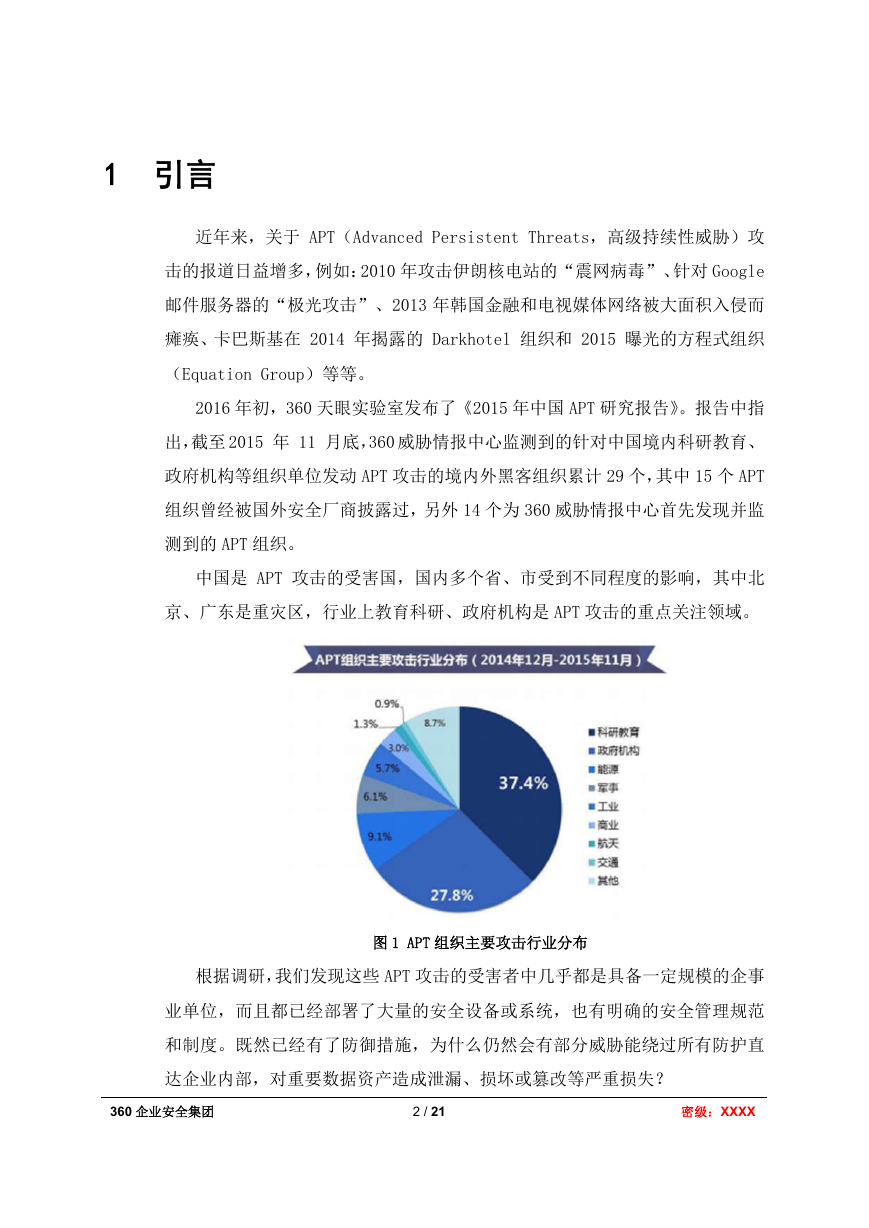

2016 年初,360 天眼实验室发布了《2015 年中国 APT 研究报告》。报告中指

出,截至 2015 年 11 月底,360 威胁情报中心监测到的针对中国境内科研教育、

政府机构等组织单位发动 APT 攻击的境内外黑客组织累计 29 个,其中 15 个 APT

组织曾经被国外安全厂商披露过,另外 14 个为 360 威胁情报中心首先发现并监

测到的 APT 组织。

中国是 APT 攻击的受害国,国内多个省、市受到不同程度的影响,其中北

京、广东是重灾区,行业上教育科研、政府机构是 APT 攻击的重点关注领域。

图 1 APT 组织主要攻击行业分布

根据调研,我们发现这些 APT 攻击的受害者中几乎都是具备一定规模的企事

业单位,而且都已经部署了大量的安全设备或系统,也有明确的安全管理规范

和制度。既然已经有了防御措施,为什么仍然会有部分威胁能绕过所有防护直

达企业内部,对重要数据资产造成泄漏、损坏或篡改等严重损失?

360 企业安全集团

2 / 21

密级:XXXX

�

我们认为原因主要有以下几个方面:

1. 传统安全防御手段基于已知威胁,对未知威胁没有防御作用

传统安全防御体系的设备和产品遍布网络 2 ~ 7 层的数据分析。其中,与

APT 攻击相关的 7 层设备主要是 IDS、IPS、审计,而负责 7 层检测 IDS、IPS 采

用经典的 CIDF 检测模型,该模型最核心的思想就是依靠攻击特征库的模式匹配

完成对攻击行为的检测。反观 APT 攻击,其采用的攻击手法和技术都是未知漏

洞(0day)、未知恶意代码等未知行为,在这种情况下,依靠已知特征、已知行

为模式进行检测的 IDS、IPS 在无法预知攻击特征、攻击行为模式的情况下,理

论上就已无法检测 APT 攻击。

2. 攻击者与防御者在信息上不对称

攻击者在发起攻击前通常都会精心策划每一个攻击环节,包括:攻击工具的

开发、控制网络的构建、木马程序的投递、本地的突防利用、通信通道的构建

等等。这些精心策划的过程在正式攻击发起前就早已经开始了,例如:攻击者

在制造木马程序时会将木马在常见的防病毒软件中进行免杀测试,甚至会在互

联网上小范围内进行投放测试,以验证木马效果。而真正在受害者网络中进行

的攻击操作则非常精准、隐蔽,使得安全人员能从本地发现的攻击线索非常少,

即便发现了异常,也无法定位攻击的来源和过程。因此,对于当前的攻击检测

和防御,要求安全分析员不仅仅关注本地数据,还要了解互联网上的威胁情报

信息,结合来自互联网的威胁情报来对本地线索进行关联分析。

3. 缺少本地原始数据,难以溯源分析

攻击者通常都会在内网的各个角落留下蛛丝马迹,真相往往隐藏在网络的流

量和系统的日志中。传统的安全事件分析思路是遍历各个安全设备的告警日志,

尝试找出其中的关联关系。但依靠这种分析方式,传统安全设备通常都无法对

高级攻击的各个阶段进行有效的检测,也就无法产生相应的告警,安全人员花

费大量精力进行告警日志分析往往都是徒劳无功。如果采用全流量采集的思路,

一方面是存储不方便,每天产生的全流量数据会占用过多的存储空间,企业或

组织通常没有足够的资源来支撑长时间的存储;另一方面是全量数据来源于网

络流量、主机行为日志、网络设备日志、应用系统日志等多种结构化和非结构

化数据,无法直接进行格式化检索,安全人员也就无法从海量的数据中找到有

360 企业安全集团

3 / 21

密级:XXXX

�

价值的信息。

4. 缺少能在海量数据中快速分析的工具

对高级攻击进行检测需要从内网全量数据中进行快速分析,这要求本地具备

海量的数据存储能力、检索能力和多维度关联能力,而传统的数据存储和检索

技术很难达到这样的要求。例如:在一个中型规模的企业中记录全年的网络出

口流量,大约有 2000 亿条日志,需要约 300 多 TB 的存储空间,如果使用传统

的检索技术进行一次条件检索,大概需要几个小时的时间。这种效率明显不能

满足攻击行为分析的需求。

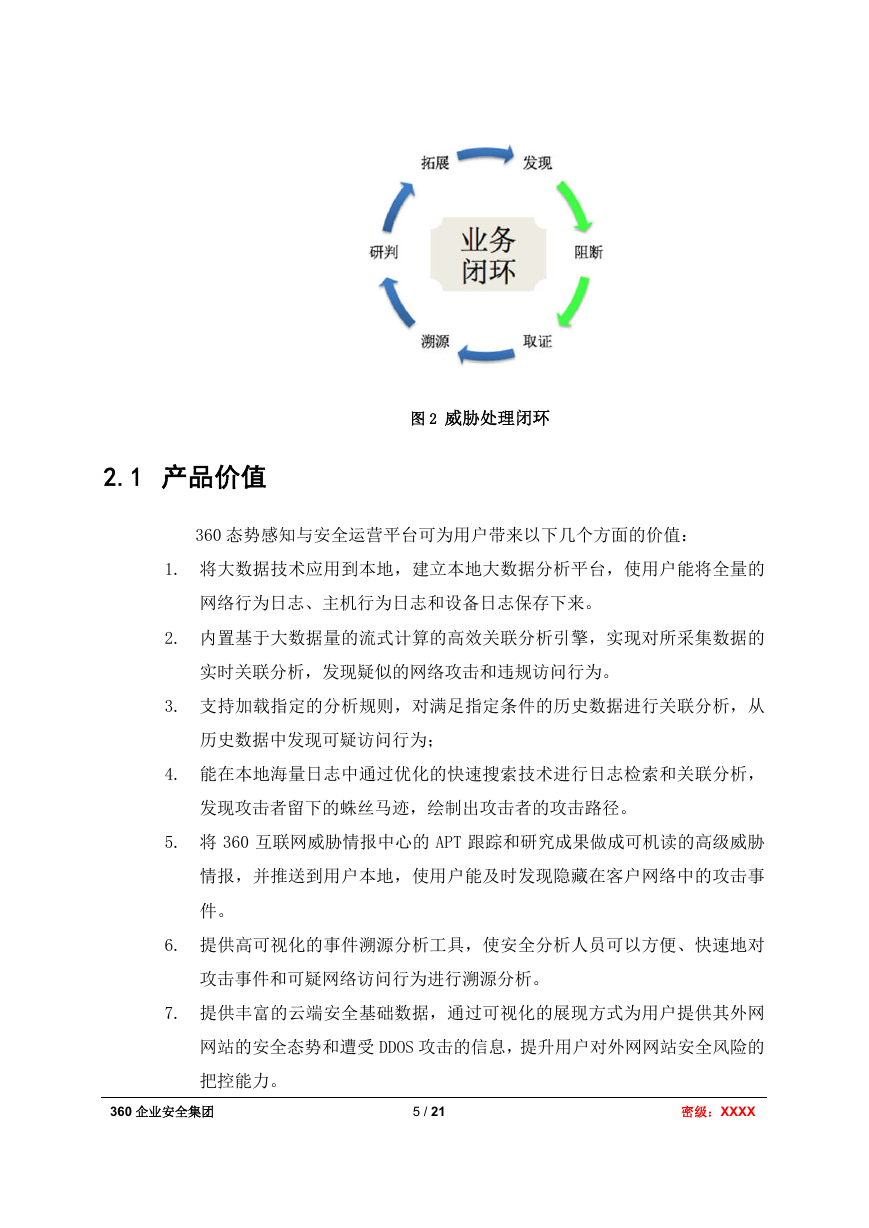

2 产品设计目标

360 态势感知与安全运营平台是基于 360 威胁情报和本地大数据技术的对用

户本地的安全数据进行快速、自动化的关联分析,及时发现本地的威胁和异常,

同时通过图形化、可视化的技术将这些威胁和异常的总体安全态势展现给用户

的系统。360 态势感知与安全运营平台一方面可基于 360 自有的多维度海量互联

网安全数据,进行情报挖掘与云端关联分析,提前洞悉各种安全威胁,并将威

胁情报以可机读格式推送到本地系统,供本地威胁检测和分析时使用,另一方

面,360 态势感知与安全运营平台可对本地全量数据进行采集和存储,利用大数

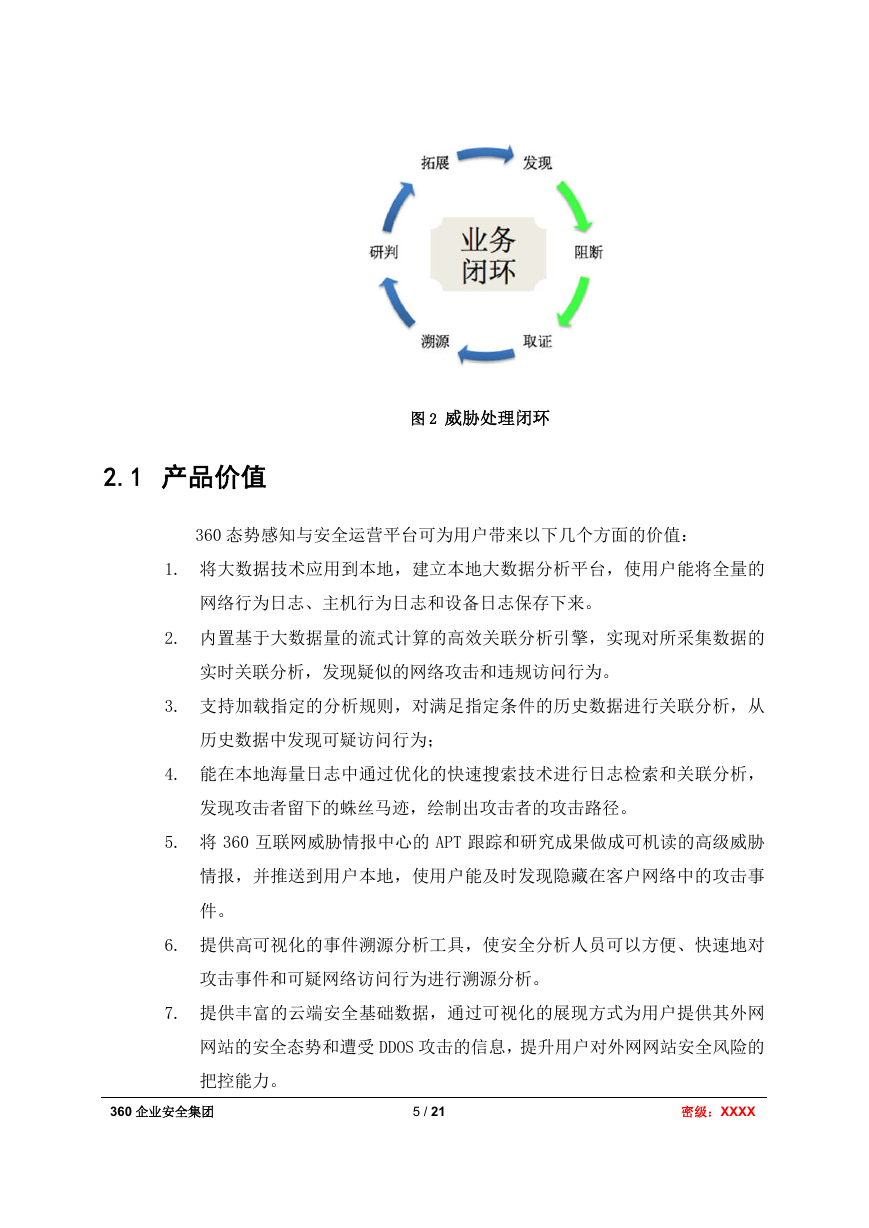

据技术在本地进行安全数据分析和威胁溯源。整个设计将遵循发现、阻断、取

证、溯源、研判、拓展的安全业务闭环设计,使得用户能通过产品各个功能模

块完成威胁处置的全过程。

360 企业安全集团

4 / 21

密级:XXXX

�

图 2 威胁处理闭环

2.1 产品价值

360 态势感知与安全运营平台可为用户带来以下几个方面的价值:

1. 将大数据技术应用到本地,建立本地大数据分析平台,使用户能将全量的

网络行为日志、主机行为日志和设备日志保存下来。

2. 内置基于大数据量的流式计算的高效关联分析引擎,实现对所采集数据的

实时关联分析,发现疑似的网络攻击和违规访问行为。

3. 支持加载指定的分析规则,对满足指定条件的历史数据进行关联分析,从

历史数据中发现可疑访问行为;

4. 能在本地海量日志中通过优化的快速搜索技术进行日志检索和关联分析,

发现攻击者留下的蛛丝马迹,绘制出攻击者的攻击路径。

5. 将 360 互联网威胁情报中心的 APT 跟踪和研究成果做成可机读的高级威胁

情报,并推送到用户本地,使用户能及时发现隐藏在客户网络中的攻击事

件。

6. 提供高可视化的事件溯源分析工具,使安全分析人员可以方便、快速地对

攻击事件和可疑网络访问行为进行溯源分析。

7. 提供丰富的云端安全基础数据,通过可视化的展现方式为用户提供其外网

网站的安全态势和遭受 DDOS 攻击的信息,提升用户对外网网站安全风险的

把控能力。

360 企业安全集团

5 / 21

密级:XXXX

�

8. 通过可视化技术为用户提供基于其网络内威胁和异常的整体安全态势大屏,

使得用户的业务管理和决策者能通过大屏总览其网络的全网威胁态势,有

利于帮助业务管理和决策者迅速判断做出决策。

9. 与 360 天擎终端安全管理系统和 360 天堤下一代防火墙进行联动,能通过

天擎和天堤收集主机行为日志和网络行为日志,同时还能将经过 360 态势

感知与安全运营平台关联分析后产生的告警和防御建议推送到天擎和天堤

管控中心。

10. 产品功能基于发现、阻断、取证、溯源、研判、拓展的安全业务闭环设计,

使得用户能通过产品各个功能模块完成威胁处置的全过程。

3 产品关键技术

采用大数据技术,实现事件的分布式采集、分析、存储和检索,对海量的日志数据、

流量数据、数据包数据等做到实时关联分析、快速检索、高效统计,并以高度可视化的

方式进行数据展现;同时,可利用 360 海量的云端安全数据提供安全态势分析与展示的

数据服务;利用 360 提供的可机读的高级威胁情报在本地数据中进行比对,发现 APT

攻击和本地网络中的 Botnet 主机;提供与网关设备和终端控制系统的联动(NDR/EDR),

及时阻断攻击和违规访问,实现安全运营的闭环操作。

通过部署 360 态势感知与安全运营平台和采用 360 的数据数据服务,能够真正提高

用户处理海量安全事件的处理性能,提升发现未知威胁攻击的能力,提高用户对安全的

“看见”的能力。

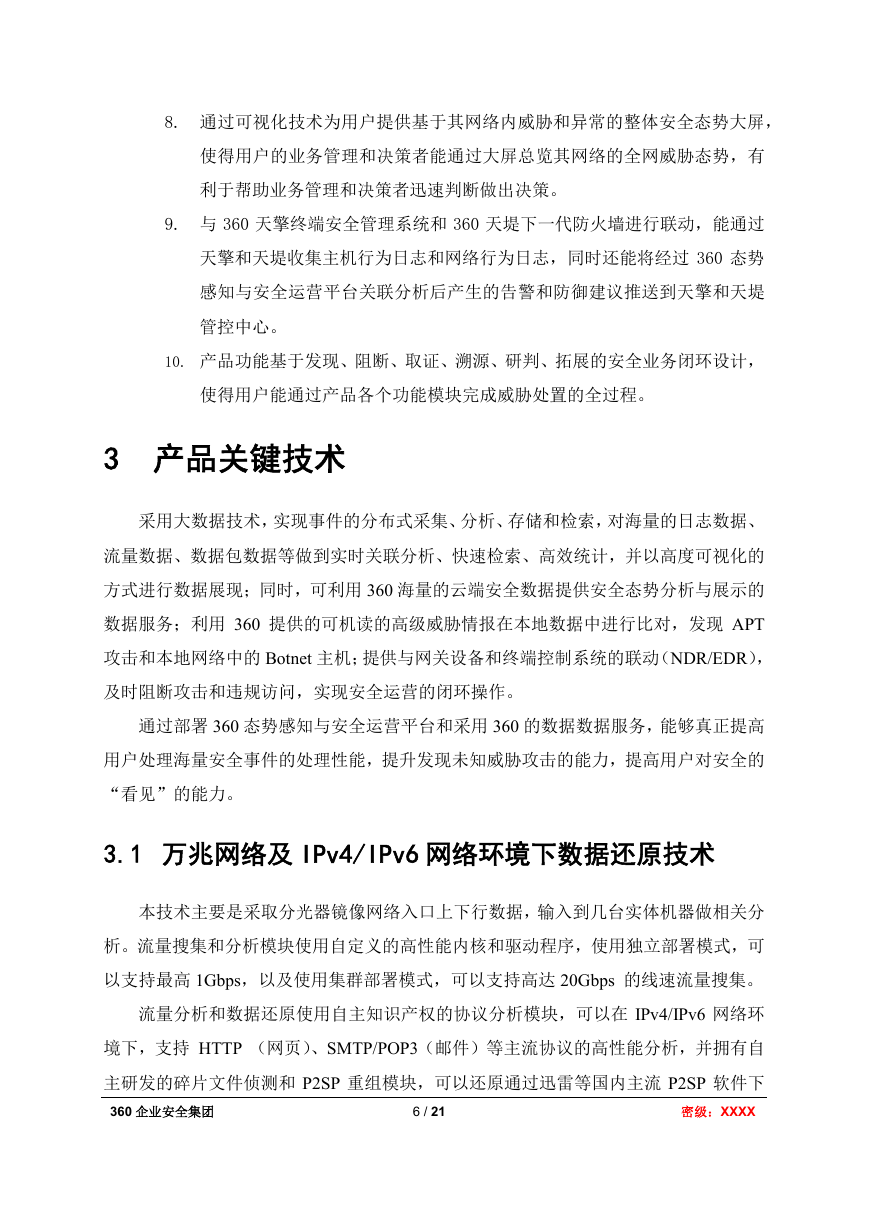

3.1 万兆网络及 IPv4/IPv6 网络环境下数据还原技术

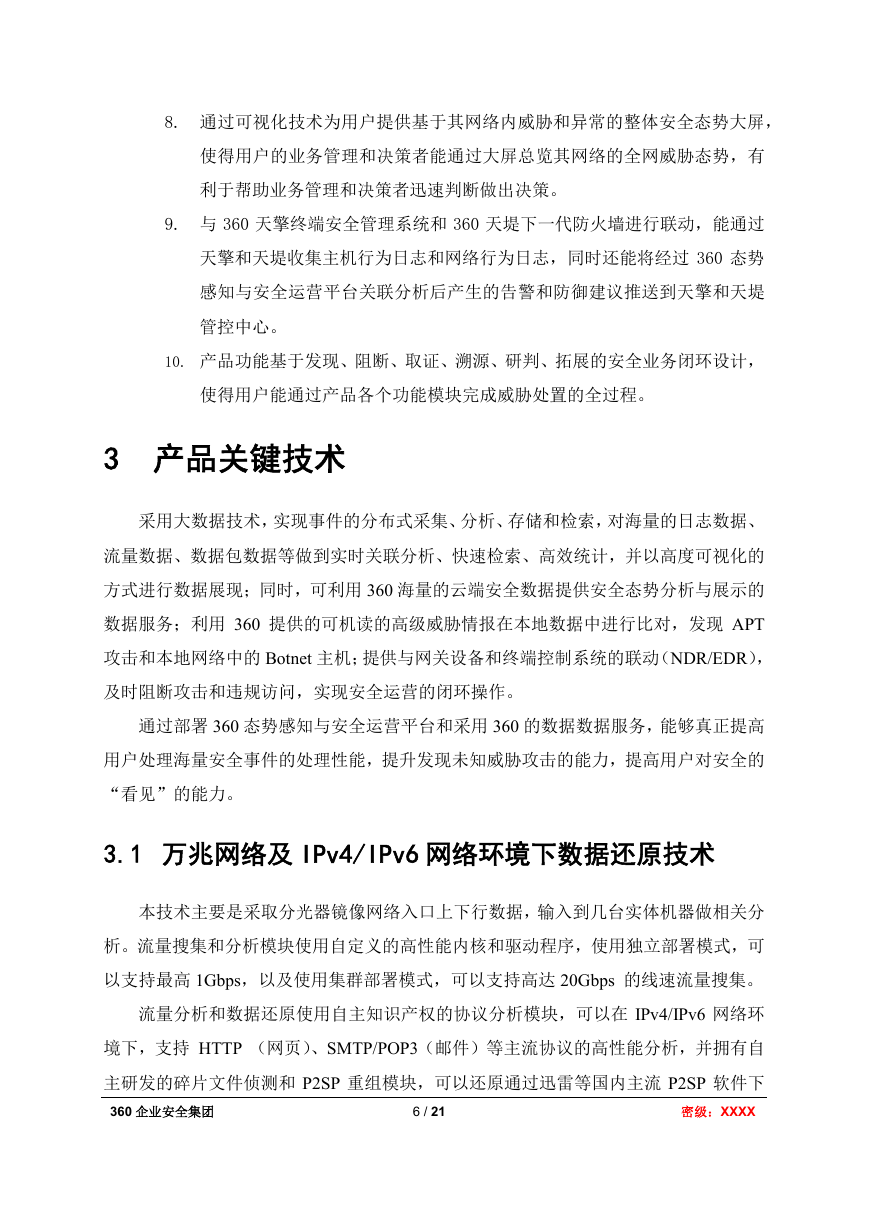

本技术主要是采取分光器镜像网络入口上下行数据,输入到几台实体机器做相关分

析。流量搜集和分析模块使用自定义的高性能内核和驱动程序,使用独立部署模式,可

以支持最高 1Gbps,以及使用集群部署模式,可以支持高达 20Gbps 的线速流量搜集。

流量分析和数据还原使用自主知识产权的协议分析模块,可以在 IPv4/IPv6 网络环

境下,支持 HTTP (网页)、SMTP/POP3(邮件)等主流协议的高性能分析,并拥有自

主研发的碎片文件侦测和 P2SP 重组模块,可以还原通过迅雷等国内主流 P2SP 软件下

360 企业安全集团

密级:XXXX

6 / 21

�

载的文件。

图 3 流量还原流程图

流量的还原当中使用了多种技术,包括端口匹配、流量特征检测、自动连接关联和

行为特征分析。

1)端口匹配:在网络协议发展的过程当中,已经形成了一系列的标准协议规范,

其中规定了不同协议使用的端口,而很多广泛使用的应用程序虽然没有别标准化,但已

经形成了事实上的标准端口。端口匹配就是根据这些标准或非标准的对应关系,根据

TCP/UDP 的端口来识别应用。这种方式具有检测效率高的优点,弱点是容易被伪造,

因此在端口检测的基础上,还需要增加一些特征检测的判断和分析,来进一步分析这部

分数据。

2)流量特征检测:相对于端口,不同的应用程序使用的协议也存在大量的共性。

这些共性就是所谓的流量特征。对于流量特征的识别,大致分为两种:一种是有标准协

议的识别,标准协议规定了特有的消息、命令和状态迁移机制,通过分析应用层内的这

些专有字段和状态,就可以精确可靠地识别这些协议;另一种是未公开协议的识别,一

般需要通过逆向工程分析协议机制,直接或解密后通过报文流的特征字段来识别该通信

流量。

3)自动连接关联:随着互联网应用的发展,在互联网上传输的数据越来越多,单

个连接完成所有任务的模式也逐渐开始出现瓶颈,因此很多协议开始采用动态协商端口

360 企业安全集团

7 / 21

密级:XXXX

�

2023年江西萍乡中考道德与法治真题及答案.doc

2023年江西萍乡中考道德与法治真题及答案.doc 2012年重庆南川中考生物真题及答案.doc

2012年重庆南川中考生物真题及答案.doc 2013年江西师范大学地理学综合及文艺理论基础考研真题.doc

2013年江西师范大学地理学综合及文艺理论基础考研真题.doc 2020年四川甘孜小升初语文真题及答案I卷.doc

2020年四川甘孜小升初语文真题及答案I卷.doc 2020年注册岩土工程师专业基础考试真题及答案.doc

2020年注册岩土工程师专业基础考试真题及答案.doc 2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc

2023-2024学年福建省厦门市九年级上学期数学月考试题及答案.doc 2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc

2021-2022学年辽宁省沈阳市大东区九年级上学期语文期末试题及答案.doc 2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc

2022-2023学年北京东城区初三第一学期物理期末试卷及答案.doc 2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc

2018上半年江西教师资格初中地理学科知识与教学能力真题及答案.doc 2012年河北国家公务员申论考试真题及答案-省级.doc

2012年河北国家公务员申论考试真题及答案-省级.doc 2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc

2020-2021学年江苏省扬州市江都区邵樊片九年级上学期数学第一次质量检测试题及答案.doc 2022下半年黑龙江教师资格证中学综合素质真题及答案.doc

2022下半年黑龙江教师资格证中学综合素质真题及答案.doc